フォージビジョン Orca Security のサービスサイト がオープンしました。

こんにちは、Orca Security 担当の尾谷です。

Orca Security を導入したときに最初に驚くのは、その検知するアラートの多さではないでしょうか。

アカウントを接続すると数千のアラートが、多ければ数万のアラートが検出されるため、圧倒されます。とても目視で確認することはできません。

これは、世の中のアンチウィルスや、ファイアウォール、IPS/IDS といったセキュリティツールを導入した際に直面する課題であり、毎日それぞれが膨大なアラートを吐き出して、何のストーリーも示さない状況になります。そして、利用者はセキュリティツールの運用に疲弊し、本来行うべきサービス提供の足枷になってしまうことが多々あります。

そうしたアラートのノイズを解消するために、Orca Security は誕生しました。

本日は、Orca Security で検知するアラートの取り扱い方法をご紹介します。

概要

Orca Security が SideScanning によって検知したアラートの確認方法とクローズ方法をご紹介します。

前提

本記事で紹介する方法は、Orca Security コンソールにてアラートが検出できている状態が前提です。 検出には事前の SideScanning が必要です。

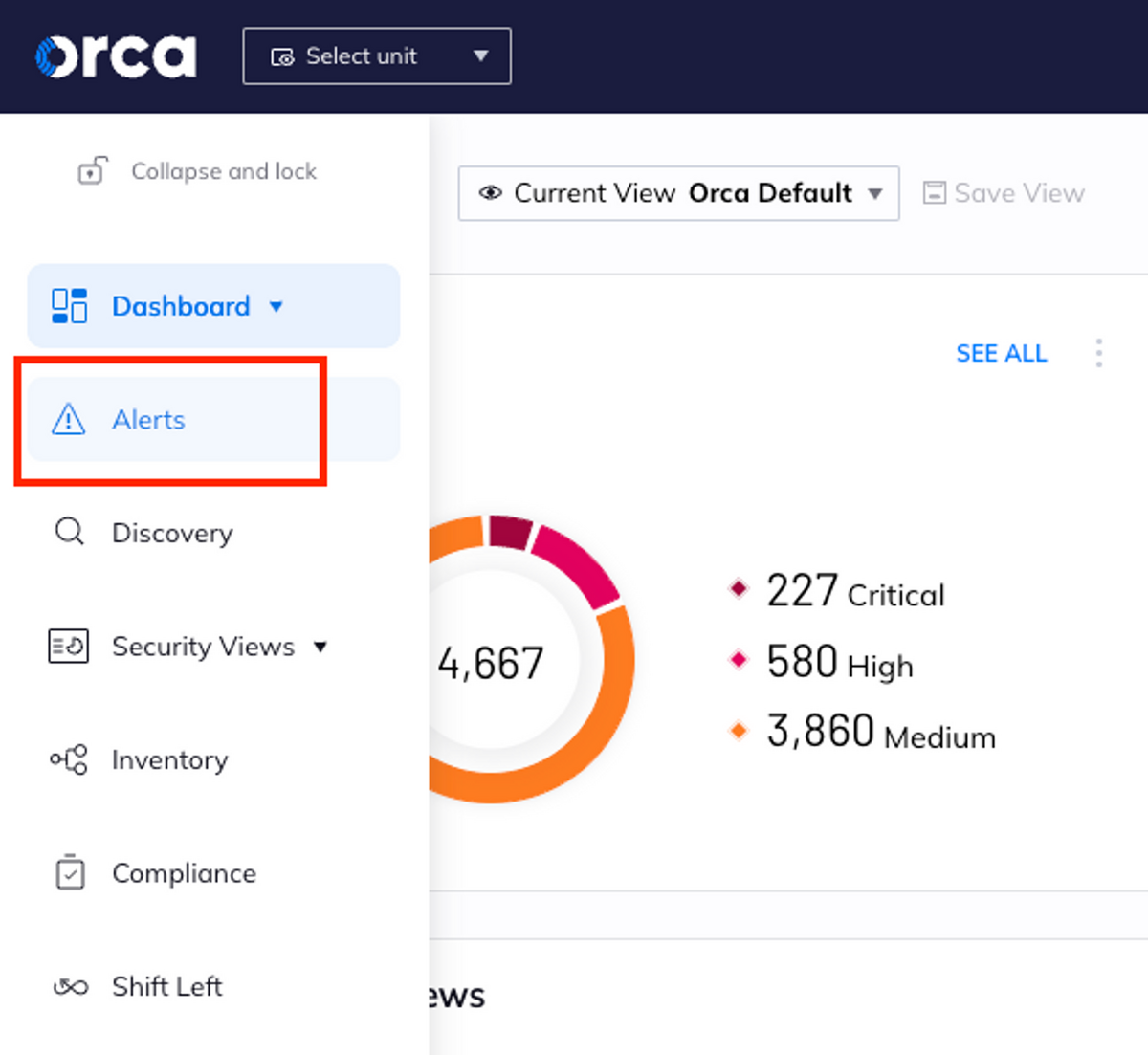

Alerts

左側のナビゲーションペインにある Alerts をクリックすると、アラートページに遷移することができます。Orca Security がアラートとして扱うのは、接続したクラウド資産 (アセットと言います) で検出されたリスクに注意を促すものです。

Orca Security のアラートは、リスクに関する情報を提供するだけでなく、問題の解決、メンテナンスの実行、その他のアクションを自動 (または手動) で行うなど、適切なアクションをとることを可能にします。

カテゴリー

Orca Security のアラートページでは、アラートごとにスコアが設定され、優先順位がつけられた状態で表示されます。

Critical

- スコアが 9.0 〜 10.0 のアラートが対象です。

- 最も緊急度の高いカテゴリで、既に何らかの侵入が発生している可能性が極めて高いとされるカテゴリーです。

- Malware や怪しいアクションが検出されているケースが該当します。

- デモ環境では、234 件を検出しています。

High

- スコアが 7.0 〜 8.9 のアラートが対象です。

- 侵入の危険性が高く、侵入されると被害が発生するリスクです。

- 例えば、パブリック公開されている S3 バケットで且つ、そのバケットに PII 情報が含まれるような場合が該当します。

- デモ環境では、587 件を検出しています。

Medium

- スコアが 5.0 〜 6.9 のアラートが対象です。

- 直ちに脅威にはならないが、是正すべきセキュリティ設定が検出されます。

- 例えば、パブリック公開されている EC2 インスタンスに S3 へのフルアクセス権限が IAM プロフィールロールにてアタッチされている場合などに検出されます。

- デモ環境では、3,893 件を検出しています。

Low

- スコアが 3.0 〜 4.9 のアラートが対象です。

- 緊急度の低いカテゴリーです。

- 例えばプライベートサブネットに起動したデータベースで、個人を特定できる可能性のある情報が見つかった場合 (メールアドレスなど) を検出します。

- デモ環境では、約 12,000 ものアラートを検知しています。

Informational

- スコアが 1.0 〜 2.9 のアラートが対象です。

- 警告とは言えないただの情報がカテゴライズされて表示されます。

- 例えば RDS データベースで顧客管理の KMS キーを使用していない。だとか、S3 バケットは Transfer Acceleration を使用した方が良い。などの推奨項目が含まれます。

- デモ環境では、36,000 以上のアラートを検知していました。

アラートのスコアリングに関して

アラート スコアは、Base スコアと Context スコアを使用して計算されます。

Base スコアは、アラートのリスクとその潜在的な影響を示す独立したスコアです。

- Access: 特定のリスクを悪用または使用するために必要なアクセスを測定

- Impact: アラートが持つ可能性。たとえば、情報漏洩やアカウント乗っ取りなど

- Complexity: 特定の脆弱性を悪用するために必要な複雑さ: 低、中、高 で判定

- MiTRE Category: 攻撃者の戦術とテクニックの指標として、MiTRE フレームワーク使用

Context スコアはアセットの背景を示し、アセットの構成に基づいています。

アセットの構成が変更されると、このスコアも変更されます。

各リソースは、その機能に基づいて、さまざまな固有のカテゴリで構成されます。

アラートのサンプル

検出したアラートは、チケットという形で管理されます。

Critical アラートを展開してみると、Malware が 4 件検出されていることがわかりました。

さらに、Malware を開いて進めていくと、Amazon S3 バケットが 3 件ありました。

一番上に表示された、サンプルウイルスである /eicarcom2.zip をクリックしてドリルダウンしてみます。

表示したアラートのスコアは 9.8 です。

SHOW SCORE BRAKEDOWN のリンクをクリックして展開すると、スコアの内訳が表示されます。

まず、スコアは、上段のベーススコアと下段のコンテキストスコアの合計で算出されます。

- 3 つの赤い点は高リスクを表します。

- 2 つの赤い点は中リスクを表します。

- 1 つの赤い点は、リスクが低いことを表します。

- 1 つの緑色の点は、リスクがないことを表します。

以下、スコアの見方を簡単にご説明します。

詳細に関してはドキュメントに記載されていますので、併せてご確認ください。

Exploitation Complexity

情報を抜き取られる (エクスプロイト) 複雑さを表示します。この例では、レッドフラグが 3 つもついており、アーキテクチャーがシンプルなため、攻撃されやすいと Orca Security が判断し、Low 判定になっています。

Mitre Category

米国の非営利組織 MiTRE (マイター) が定義している MiTRE ATT&CK のカテゴリーが表示されます。ここでは、Execution と判定されており攻撃者が悪意のあるコードを実行できる状態にあること判定されています。

External Exposure

インターネットフェーシングしている、パブリックフェーシングしている場合にフラグが立ちます。

PII Found

PII データが含まれる場合にフラグが立ちます。

以上より、このアラートは今すぐリカバーのプロセスを走らせるべきであると判断ができます。

続けて、別のアラートを確認してみましょう。

以下は、Potentially Unwanted Application (不要なアプリケーションの可能性) のアラートです。

スコアは 2.3 ということで Informational の警告とは言えないただの情報としてカテゴライズされたものです。

Exploitation Complexity

先ほどの Critical アラートと異なり、こちらの環境は外部の攻撃者から見てアーキテクチャが複雑になっていて、簡単に情報を抜き取れない (エクスプロイトできない) だろうと Orca Security が判断しています。

External Exposure

インターネットフェーシングしていない、外部からアクセスされないという理由からスコアが低く判定されています。

State

VM (インスタンス) の場合は、State の項目が加わり稼働状況が判定基準になります。Running だとスコアが上昇し、Stop (ダウン) しているとスコアが低くなります。

OS Support Lifecycle

OS のライフサイクルサポートが終了していない場合はスコアが低くなります。

PII Found

機密情報が含まれないとスコアは低くなります。

アラートをクローズする方法

対処したものは Change Status を行う

検出アラートは一意の ID が割り振られており、対処したからといって自動的にクローズすることはありません。

[ACTIONS] から [ → Change Status ] を選択すると、DONE アラートに移動できます。

以上です。