こんにちは、Orca Security 担当の尾谷です。

表題の通り、Orca Security は稼働しているコンテナのリポジトリ情報まで巻き戻って情報を確認することができます。

今日は実際のスクリーンショットを使って操作方法を解説したいと思います。

稼働しているコンテナは修正できない

ご存知の通り、コンテナは今稼働している環境を直接変更するのではなく、イメージの元となるリポジトリのコードを修正して再デプロイする必要があります。

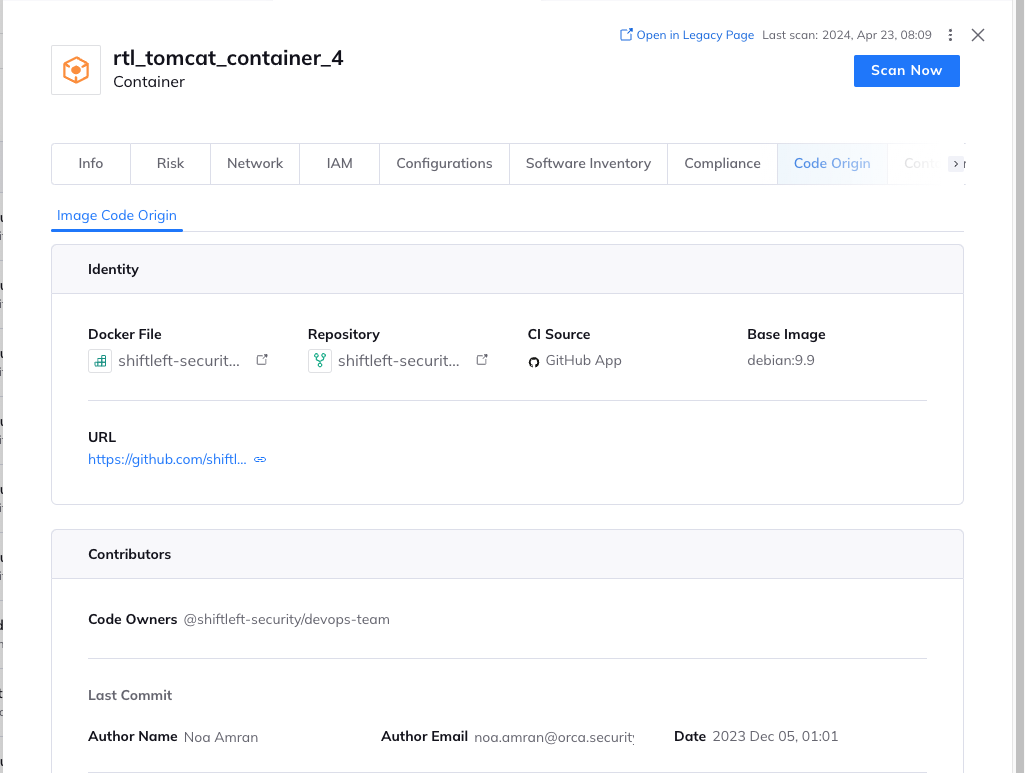

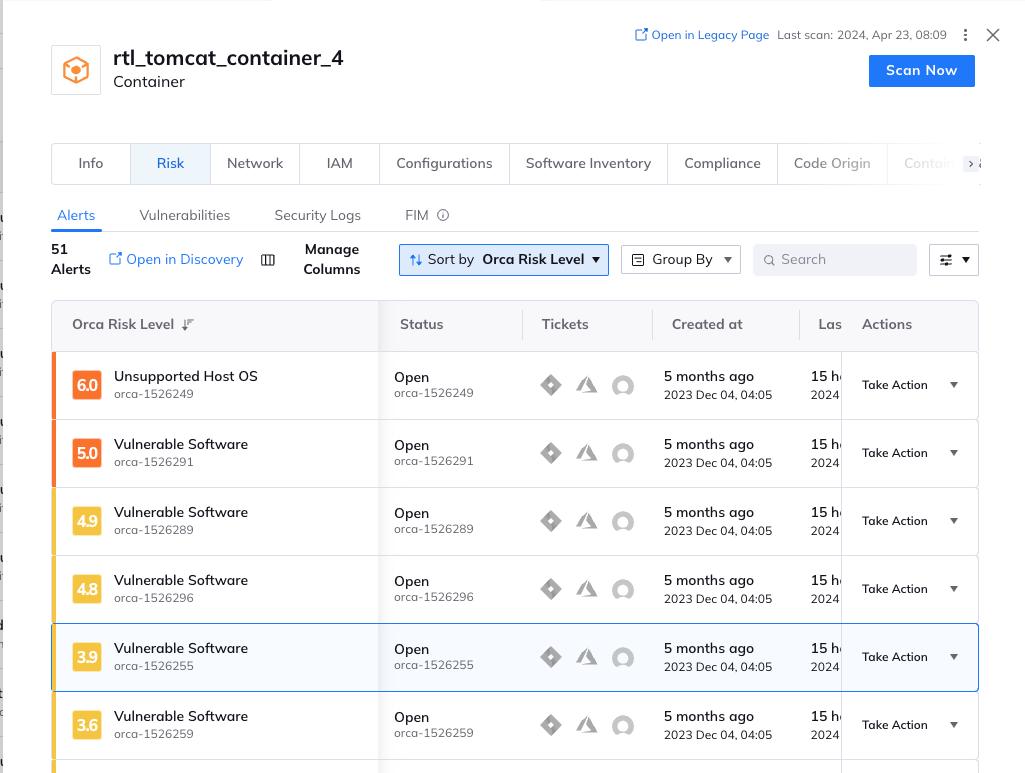

Orca にて取得した以下のアセット「rtl_tomcat_container_4」を元に解説をします。

「rtl_tomcat_container_4」は、サポート切れの OS だったり、ソフトウェアに脆弱性があるなど、多くのリスクを抱えて稼働しているようです。

この「rtl_tomcat_container_4」のリスクを修復するには、稼働しているコンテナ環境自体にログインして修正することができないので、リポジトリ側のソースを修正して、再デプロイする必要があります。

では、そのリポジトリはどこにあるのでしょうか?

Orca は稼働しているコンテナからどのリポジトリのソースか特定できます

Orca Security はユニファイドデータとして取り込んだ複数の情報に紐付けを行うため、稼働するコンテナが属するリポジトリを特定することができます。

具体的には、アセットディテールページにて Code Origin タブを開くと確認ができます。

- どのリポジトリがソースになっているか?

- どの Docker File から起動したか?

- どのバージョンの、どのコミットのイメージが稼働しているのか?

- ベースイメージは Debian なのか?Ubuntu なのか?

- OS のバージョンは?

こうした情報が、CodeOrigin のページに一元管理されます。

誰がコミットしたものかというところまで、一つのタブで逆引きができるのは非常に有効的です。

本サンプルでは GitLab のリポジトリから展開されたコンテナですが、AWS の ECR リポジトリも、GitHub リポジトリも確認ができます。

Amazon ECS on Fargate も確認可能

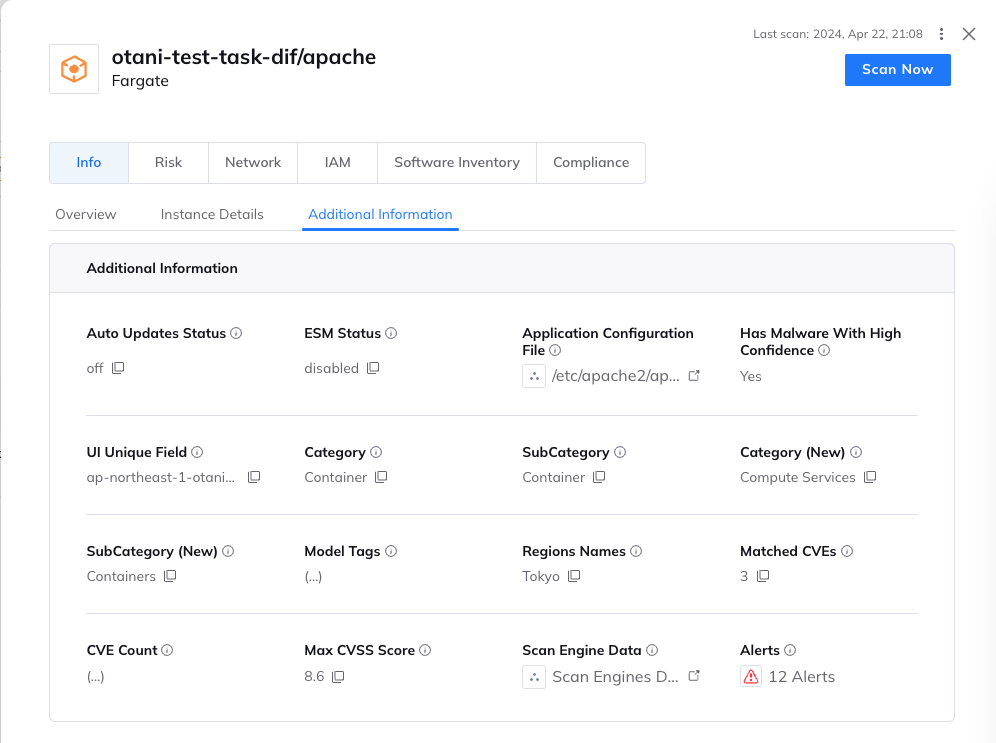

Amazon ECS on Fargate での見え方を確認してみました。

弊社の検証環境にて、東京リージョンの Amazon ECR リポジトリに格納したイメージファイルから、Amazon ECS を起動しました。

Info タブの Instance Details を確認すると、OS は Ubuntu 22.04 で起動しており、2027 年までサポートされていること、どの ECR リポジトリから起動しているか?といったことがわかりました。

また、Additional Information を確認すると、アラートを 12 件検知していること (これはマウスオーバーすると一覧が表示されます)、検知している脆弱性の中で最もスコアが高いものなど数多くの情報を確認できました。

Amazon ECR に関しては、AWS マネジメントコンソールで確認できる情報と大差がないのですが、マルチアカウント、マルチクラウドの環境を一元管理できるのは非常に効果的だと感じました。

以上です。最後までお読みくださりありがとうございました。