フォージビジョン Orca Security のサービスサイト がオープンしました。

こんにちは、レトロゲーム好きの尾谷です。

皆さんは人生で最も遊んだゲームは何でしょうか。 僕は、ファミコンのパンチアウトです。

僕が小学生だった頃に、父が「FC マリオ ゴルフトーナメント US コース」という任天堂ディスクシステムのソフトを買ってきて、高スコアを叩き出し、尾谷家に金色のパンチアウトというゲームが送られてきました。

この「パンチアウト」というソフトはボクシングの格闘ゲームで、A ボタンと B ボタンを連打して相手をノックアウトさせると爽快感が気持ちよく、大人になってからもロマンシング・サガ 2 のドロップアイテム集めに眠くなったときや、トルネコの不思議なダンジョンでやられてしまった腹いせに、あるいは、スト II の箸休めなどにと、兎に角よくプレイしました。

なかなか社会人で、しかも業務でパンチアウトのシーンに遭遇することはありませんが、Orca Security の YouTube に大変面白い企画がありましたのでご紹介させていただきます。

Orca Security vs Prisma Cloud

以下の YouTube 動画は Orca Security 公式チャンネルで展開されている企画モノで、有ろう事か、競合製品であるパロアルトネットワークス社の Prisma Cloud という製品と Orca Security でガチンコ対決させるという企画で、和を尊ぶ日本人には考えも及ばないコンテンツとなっています。

さらにすごいのが、この企画はシリーズものになっていまして、根回しが良いのか、米国のセキュリティ業界の特性なのか分かりませんが、2,000 回以上再生されているため、かなりの反響があったことは事実です。

youtu.be 再生時間:12:18

コンテンツは英語ですが、日本語の自動翻訳が試せましたので是非字幕付きでお楽しみください!

また内容を解説しておきますので、本ブログをご覧いただいてから動画を視聴していただくと、より理解が深まるかも知れません。

https://www.youtube.com/watch?v=8usXKg0trhM#t=00m17s

冒頭、Orca Security のテクニカルエバンジェリストである (2020 年当時) Patrick Pusher さんの解説から始まります。

お互いの製品はアップデートによって仕様が変化していくため、2020 年 6 月 12 日時点の機能比較であることが明言されます。

また、Prisma Cloud Enterprise Edition を対象としており、Prisma Cloud Compute に関してはこちら で別途紹介されています。

評価されるサンプルシナリオ

あるクラウドファーストな企業のインフラを買収した。システムをサポートする人材がなく、機能に関しても把握ができていない状況。

https://www.youtube.com/watch?v=8usXKg0trhM#t=02m02s

シニアセキュリティエンジニア Alaap Pandit さんが、Orca Security で AWS アカウントを連携する方法についてデモンストレーションを行います。

2020 年ごろの画面のため、現在のインターフェースとは大きく様変わりしていますが、内容は一緒です。

もし現在の AWS アカウントを接続する方法を詳しい内容が知りたい場合は、こちらのブログ記事 をご覧ください。

https://www.youtube.com/watch?v=8usXKg0trhM#t=03m12s

ここで Patrick さんにカメラが戻ります。

インストレーションに関しては、Prosma Cloud も同じようなところなので、スコアリングは割愛するとのことでした。

その後、Prisma Cloud のセットアップ方法を簡単に紹介されています。

https://www.youtube.com/watch?v=8usXKg0trhM#t=04m16s

各ツールのインベントリの比較

https://www.youtube.com/watch?v=8usXKg0trhM#t=09m20s

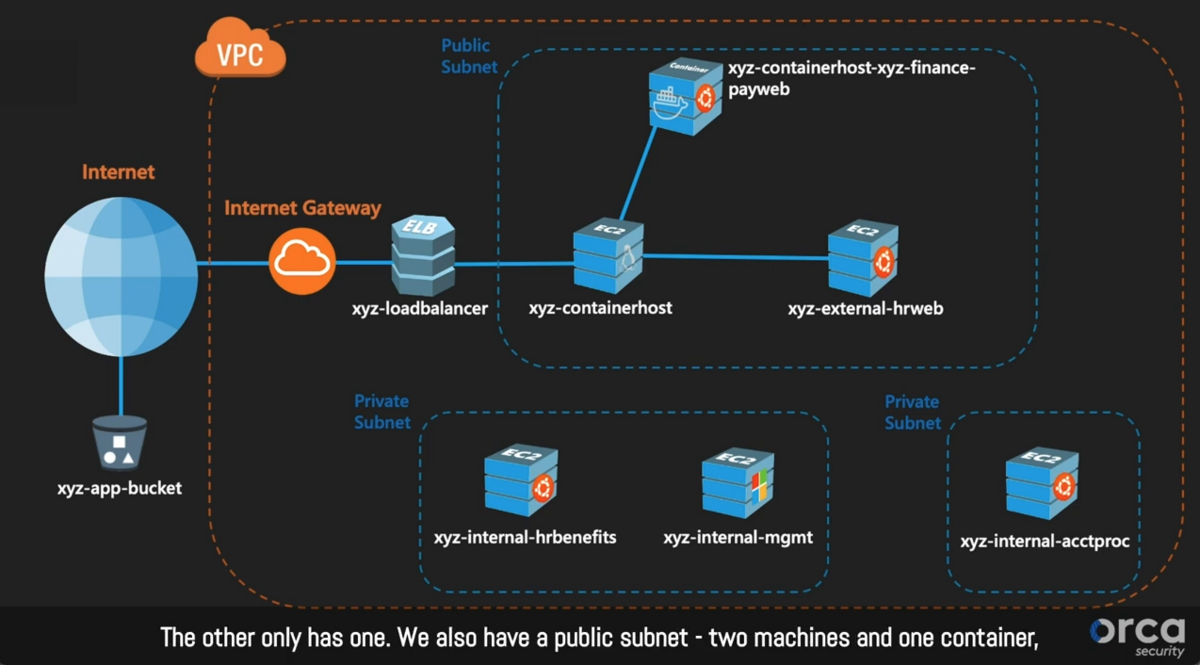

対象のラボ環境には、VPC の中にプライベートサブネットが 2 つあります。2 台のマシンが稼働するサブネットと、1 台のマシンが稼働するサブネットの 2 つです。

パブリックサブネットはロードバランサーに接続され、その先にはインターネットゲートウェイがあり、VPC 外にはインターネットに公開されているバケットもあります。

Prisma Cloud では、1,500 ものマシンが表示されてしまいますが、Orca Security では、65 のアセットが表示されて、VM とコンテナでフィルタリングすると、6 つになりました。

Prisma Cloud よりも Orca Security の方が、実際のリソース通りに情報を表示してくれるという説明がありました。

また、Prisma Cloud では EC2 や S3 の脅威は表示しますが、コンテナの脅威は表示されないと指摘していました。

https://www.youtube.com/watch?v=8usXKg0trhM#t=06m59s

一方で、Orca Security は、15 のアラートが表示され、コンテナ内のマルウェアやマシン上のマルウェアなど、Prisma Cloud が完全に見逃していた脅威が見つかったとコメントをしています。

S3 の公開バケットに関しては、Prisma Cloud でも検知はできるが、Orca Security は書き込みが可能であることも示唆するだとか、バケットが一般にアクセス可能で、適切なパーミッションで見つかっていることを強調できるとも指摘しています。

その他に、Prisma Cloud が警告しなかったこととして、Apache などのパッチ適用されていないウェブサービスや、SSH などのサービスの脆弱性がインターネットフェーシングしていることも Orca Security であれば検知できるとコメントしています。

さらに、コンテナと外部の HR ウェブマシンの両方で、サポートされていないホスト OS が検知できること、コンテナにはパスワードとシェルの履歴があり、外部の HR ウェブマシンには機密性の高い AWS の鍵があり、コンテナには安全でない秘密鍵があること、この鍵によって環境内の他の 2 つのリソースにアクセスができてしまうことも Orca であれば指摘ができるとのことでした。

https://www.youtube.com/watch?v=8usXKg0trhM#t=10m27s

最後に結果発表として、各製品のスコアリングが発表されます。

判定基準は以下の 10 項目です。

- PUBLIC S3 BUCKET:

パブリック公開している S3 バケットの検出機能 - WRITABLE S3 BUCKET:

書き込み可能な S3 バケットの検出機能 - MALWARE:

マルウェア検出機能 - UNSUPPORTED HOST OS:

サポート切れの OS を検出 - PASSWORD IN SHELL HISTORY:

Shell の履歴にパスワードが含まれていないか検出 - INSECURE PRIVATE KEYS:

秘密鍵がセキュアに管理されているか検出 - UNPATCHED HOST OS:

パッチ適用がされていない OS を検出 - UNPATCHED WEB-SERVICE:

パッチ適用がされていないウェブサービスを検出 - SENSITIVE AWS KEYS ON SYSTEM:

システム上のセンシティブな AWS キーを利用しているか検出 - WEAK HOST PASSWORD:

パスワードの脆弱性を検出

少し古いコンテンツなので、現在は Prisma Cloud でもできることが増えている可能性があります。本 YouTube 動画は参考情報として受け止めるべきですが、少なくとも Orca Security を導入することで非常に多くのセキュリティリスクをエージェントレスで検出できるということに変わりはありません。

気になった方は是非 YouTube 動画 をチェックしてみてください。