こんにちは、Orca Security 担当の尾谷です。

2023 年 9 月、Orca より CDR アラートが改善されたとアナウンスがありました。

Orca Security はこれまで、CDR で追跡されるイベントごとにアラートを作成してきました。 今後は、同じユーザーまたはアセットに集約されたイベントと、より詳細な統計情報を含む単一のアラートを作成します。 この変更の一環として、これらのイベントを追跡する未解決のアラートは閉じられ、この新しいフォーマットで新しいアラートが作成されます。

要は、それぞれ別々にアラートを起票してきたアラートを関連する項目でまとめてくれるようなイメージでしょうか。

検証するための環境を用意するのに時間がかかりましたが、遅ればせながらアウトプットさせていただきます。

検証環境の準備

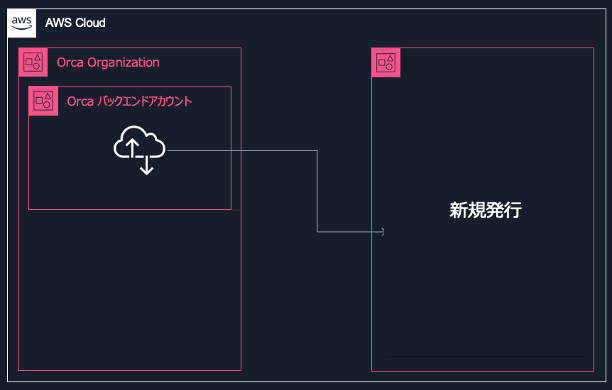

今回の検証では、AWS アカウントにてフレキシブルに CDR のアラートを出力する必要があり、フォージビジョンの AWS Organizations 配下に作成されたアカウントだと、AWS Control Tower の制御があって難しかったです。

そこで、AWS アカウントを新規発行して Orca Security と接続して試しました。

ルートユーザーでオペレーション

まず、AWS アカウントを作成して、アカウントの Root ユーザー (メールアドレス) でサインインし、AWS Security Hub と Amaozn GuardDuty を有効にしました。

その後、Amazon S3 バケットのパブリックアクセスブロックをオフにし、バケットポリシーにどこからでもアクセスできるように設定を追記しました。

普段啓蒙しているセキュリティのベストプラクティスを冒涜するようなオペレーションが続きましたので緊張しました。。

GuardDuty が反応

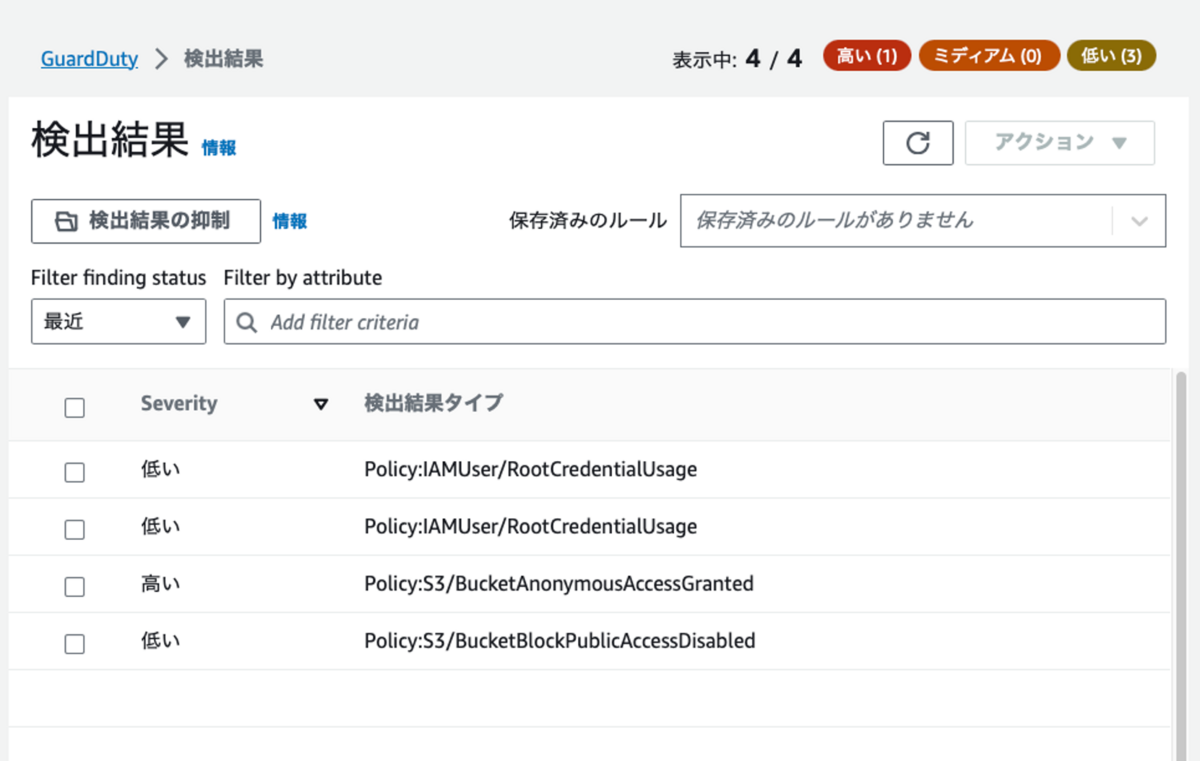

すると、瞬時に GuardDuty 警察が冒涜行為をロックオンしました。

S3 コンソールから Guard Duty コンソールに画面遷移したらもう表示されていたので、これは早い!!

検知した脅威は、以下の通りです。

ルートユーザーの認証情報が使われたという検知が 4 つと、S3 バケットの匿名アクセス、パブリックアクセスブロックの解除の合計 4 つを検知しました。

- Policy:IAMUser/RootCredentialUsage (低)

- Policy:IAMUser/RootCredentialUsage (低)

- Policy:S3/BucketAnonymousAccessGranted (高)

- Policy:S3/BucketBlockPublicAccessDisabled (低)

Orca Security での検知

上記、Guard Duty で検知したのは午前 7 時でしたが、Orca コンソールに表示されたのは 14 時でした。

検知が遅い課題は今年の 6 月にも検証でも発見していて、Orca Support にも調査を依頼して伝わっていますが、当時から改善されていません。

CDR は 15 分に一度チェックをする仕様なので、Orca コンソールに表示されるのが遅いのは非常に残念です。

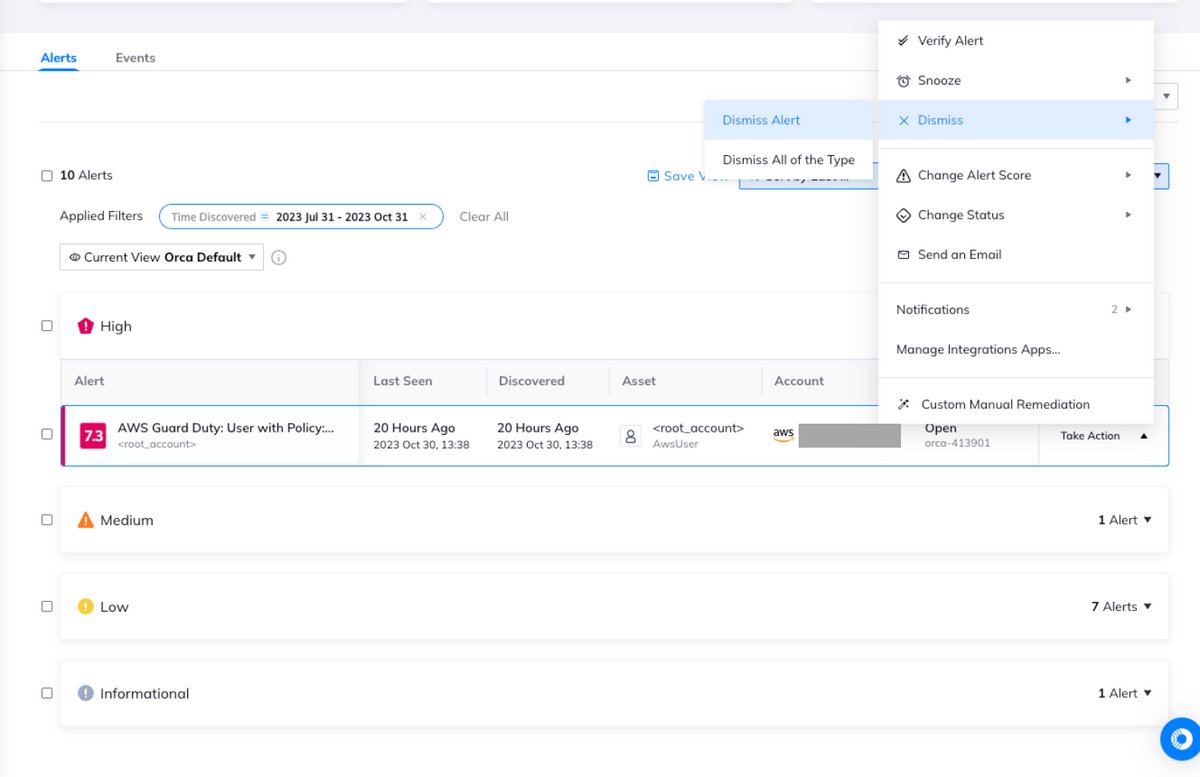

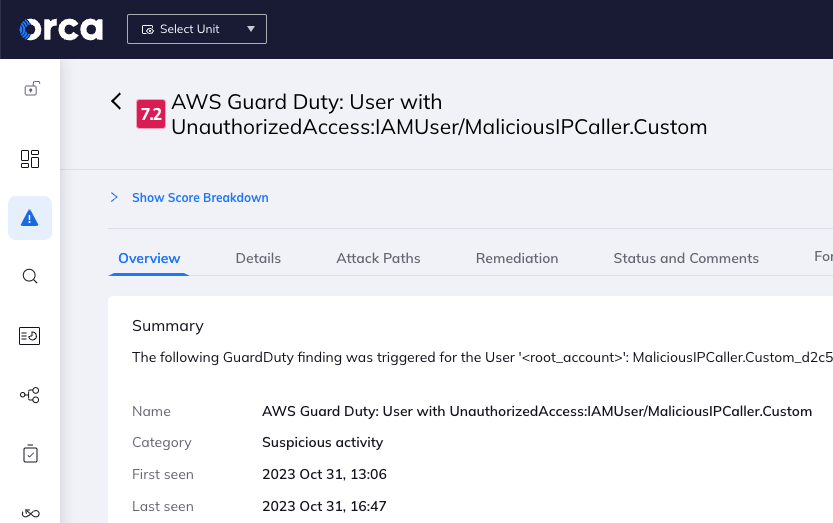

Orca では、Policy:IAMUser/RootCredentialUsage の脅威が AWS Guard Duty: User with Plicy:IAMUser/RootCredentialUsage という名称で、High アラートとして検知していました。

確かに GuardDuty で検知した RootCredentialUsage は 1 件にまとめられていました。

試しに Orca Security コンソール上で、Dismiss 処理を行い、静観させることにしました。

脅威 IP リストを使って脅威検出を続けてみる

更に検証を続けます。

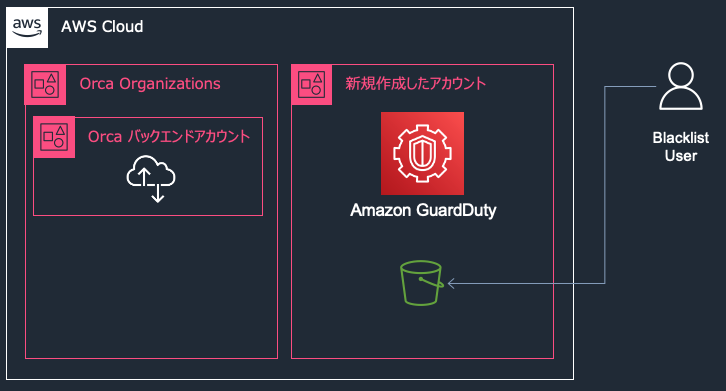

GuardDuty 警察にもっと脅威を検知してもらいたいので、脅威 IP リストを使うことにしました。 EC2 インスタンス (Windows サーバー) にパブリック IP アドレスを付与し、そのパブリック IP アドレスを GuardDuty の脅威 IP リストに登録しました。

以下のようなイメージでオペレーションを行います。

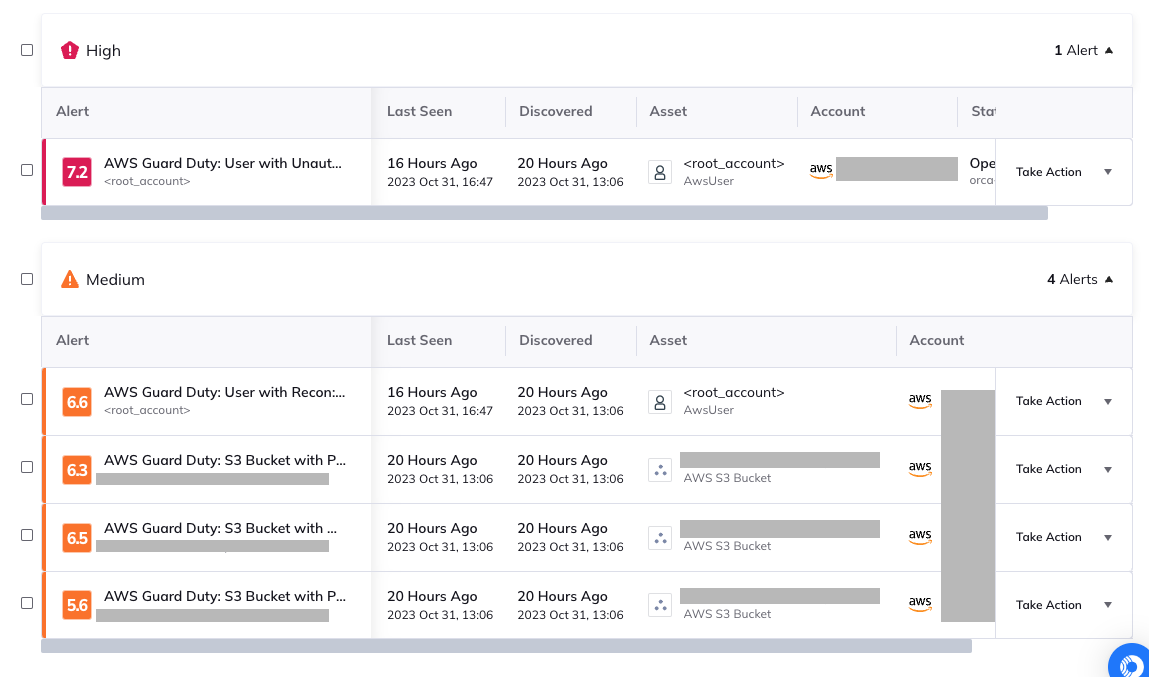

すると、4 件から 11 件に脅威が爆増しました。7 件も追加されています。

追加された脅威の内訳を確認すると、脅威 IP リストに登録した EC2 インスタンスからのオペレーションが、Malicious (悪意ある) IP からの呼び出しという形で多く検知していました。

- Discovery:S3/MaliciousIPCaller.Custom (高)

- Recon:IAMUser/MaliciousIPCaller.Custom (中)

- UnauthorizedAccess:IAMUser/MaliciousIPCaller.Custom (中)

- UnauthorizedAccess:IAMUser/MaliciousIPCaller.Custom (中)

- Recon:IAMUser/MaliciousIPCaller.Custom (中)

- Recon:IAMUser/MaliciousIPCaller.Custom (中)

- UnauthorizedAccess:IAMUser/MaliciousIPCaller.Custom (中)

Orca 側では、5 件になりました。

やはり同じタイトルがまとめられています。内容を見てまとめてくれるのですね。

以上、CDR アラートの改善についての検証でした。

CDR はまだまだリリースされたばかりの機能で、アップデートも多い印象です。

ご利用方法が分からないなどのお困りごとがあれば、弊社にてサポートさせていただきますのでお気軽にご相談ください!

Orca Security に関しては、こちら からお問い合わせください。