こんにちは、Orca Security 担当の藤原です。

Orca Security をご説明した際に、 バブリッククラウドから提供されるセキュリティ関連サービスとの比較を 質問される機会が多くあります。

どのサービスと比較しても一長一短あるのですが、今回は Amazon GuardDuty を有効化して動作を比べてみました。

目次

- Amazon GuardDuty での検出結果

- Orca Security ではどのように見えるか

- 比較

- 考察

Amazon GuardDuty での検出結果

GuardDuty の利用手順は割愛してます。

テストイベントを出力させてました。

その後で、Untruthed IP Address を登録し、意図的に接続を試みたり、S3 にパブリックアクセス許可のバケットを作成しました。

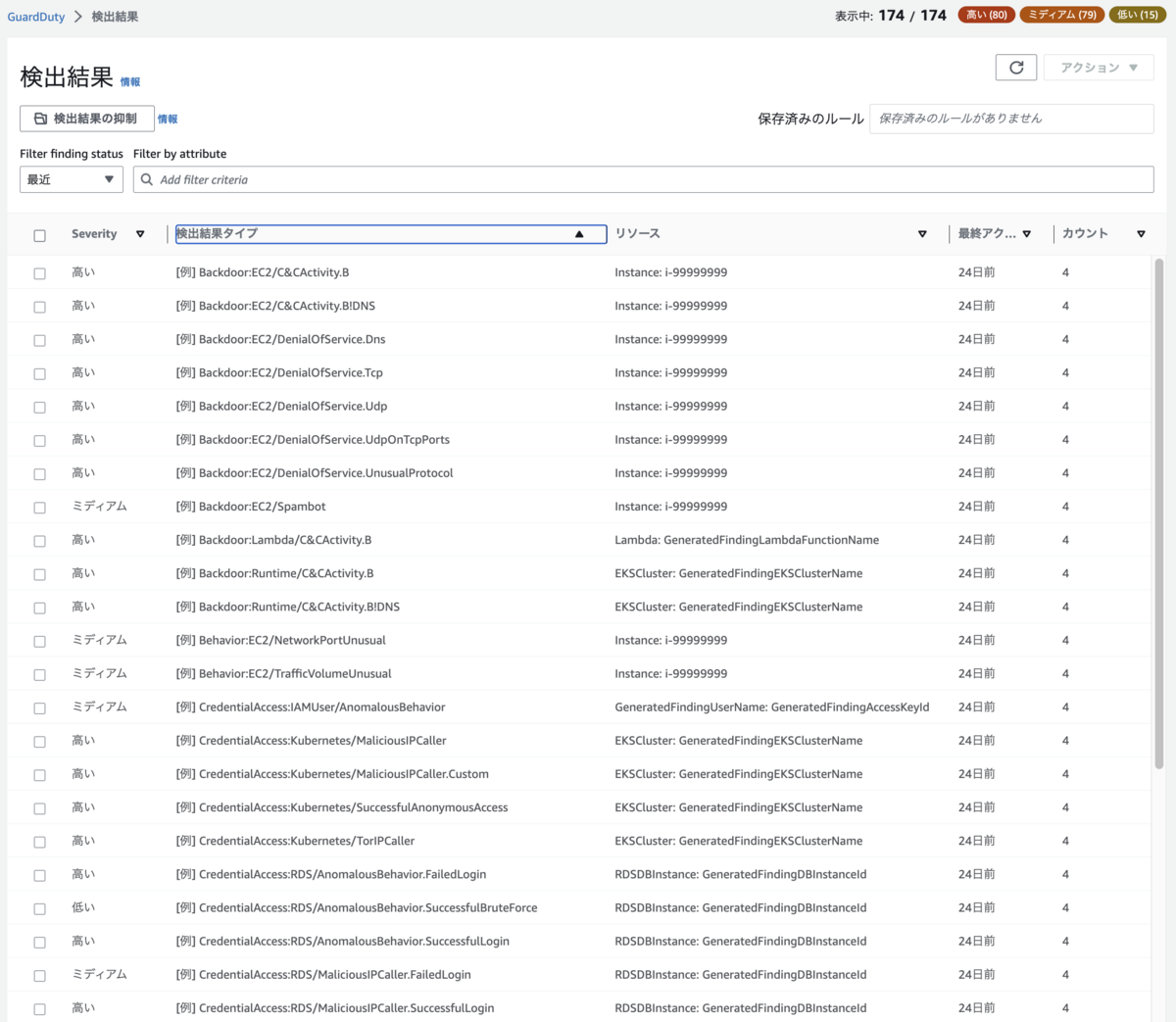

テストイベントの出力結果

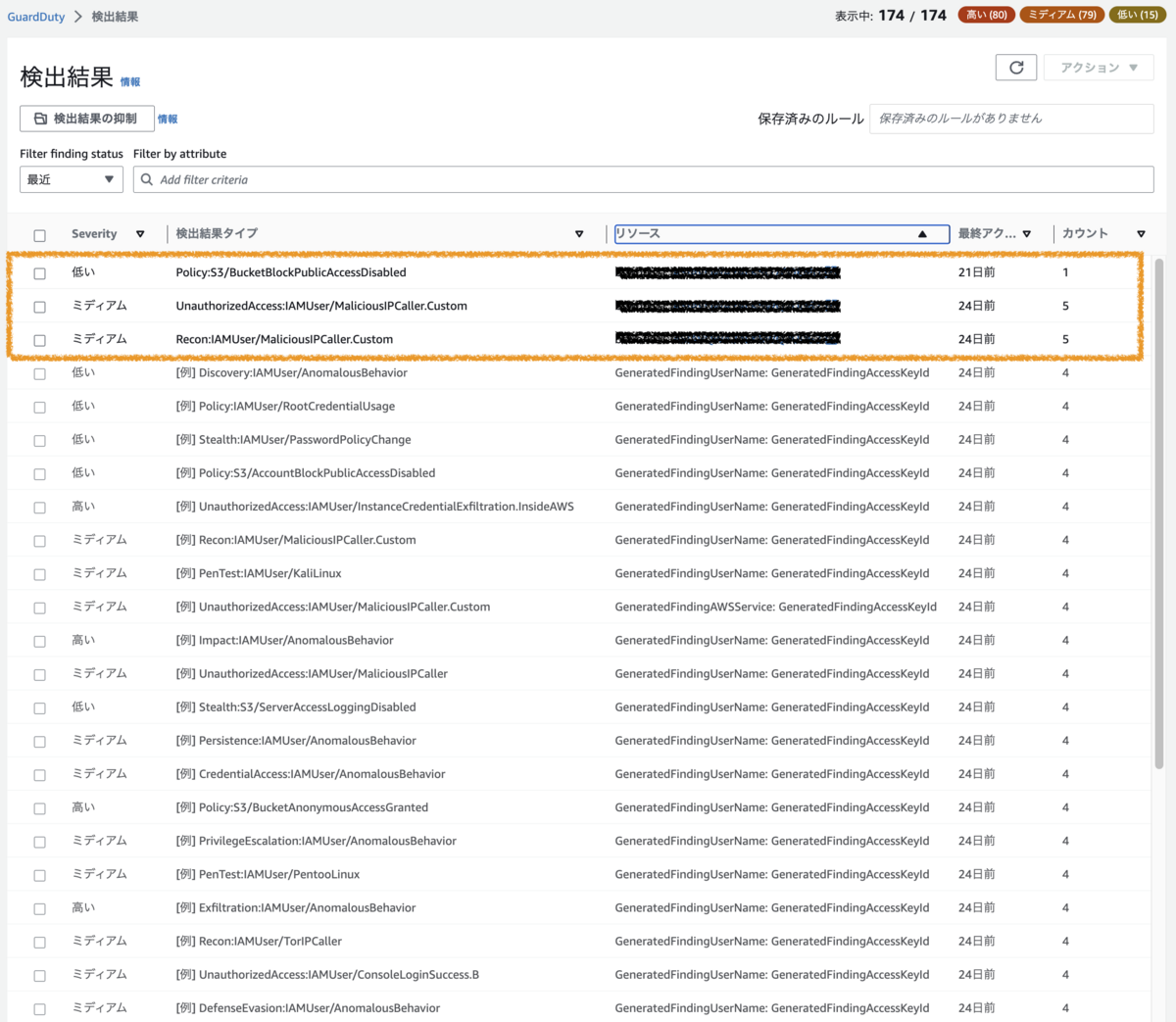

テストイベント以外を出力させた結果

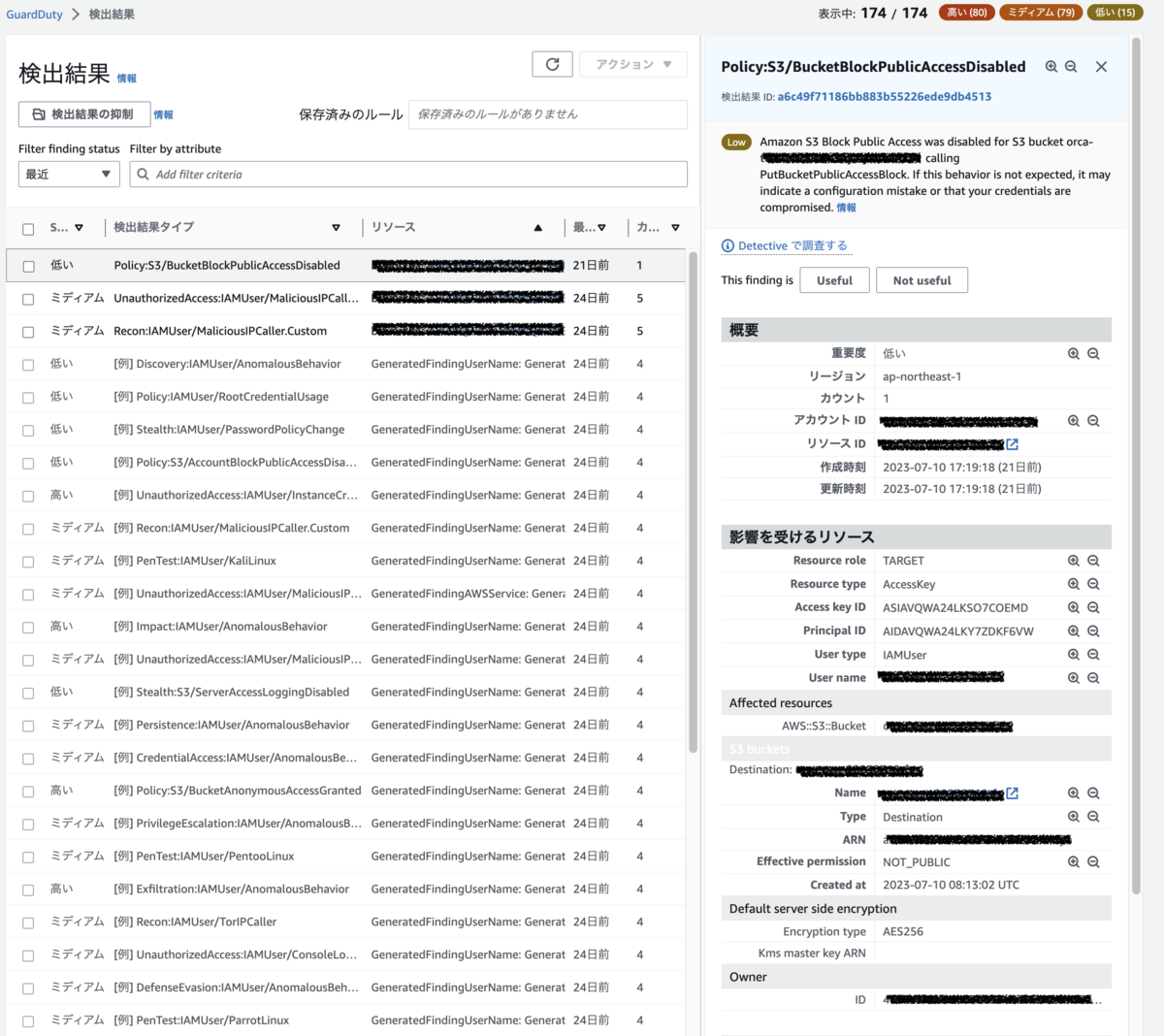

検出結果の詳細を確認

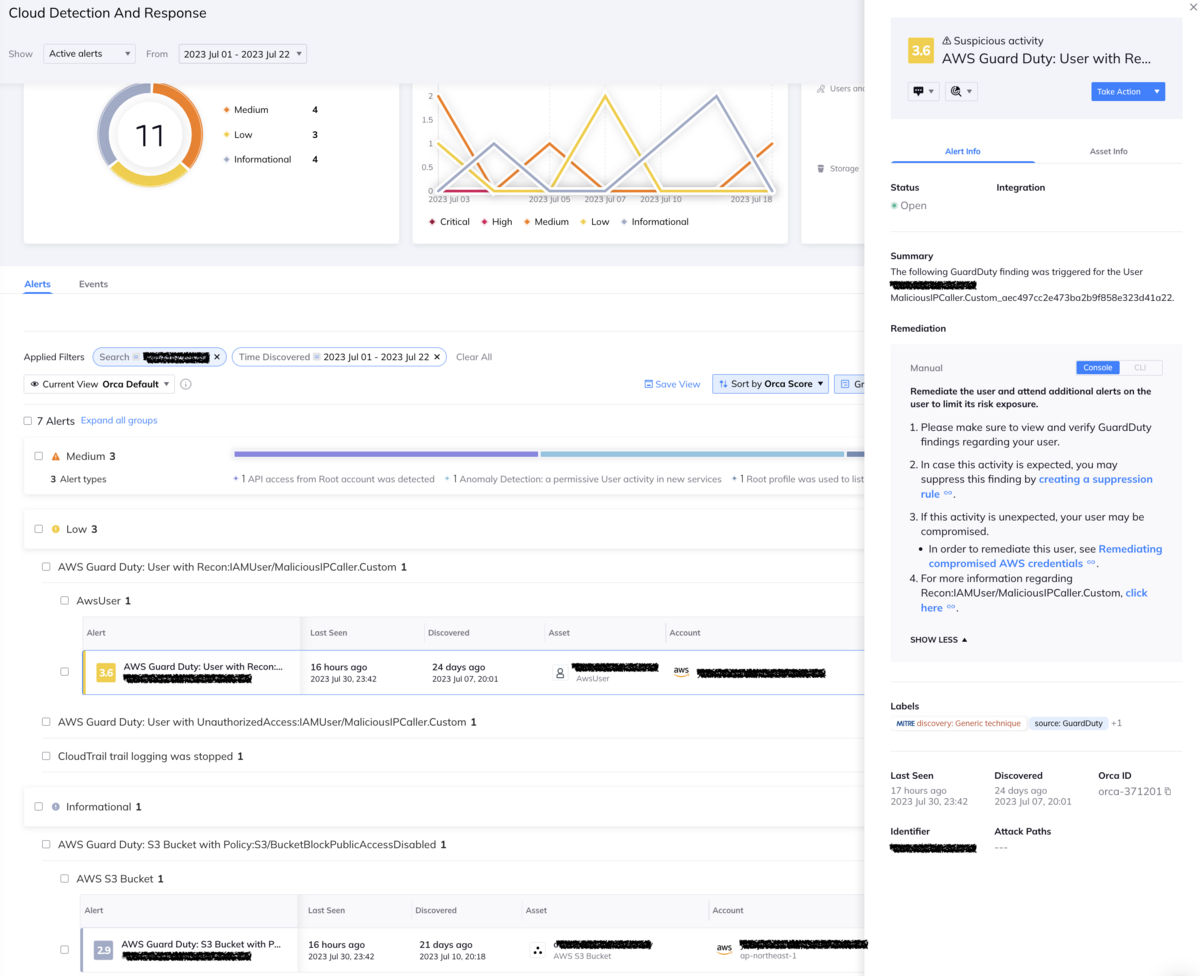

Orca Security ではどのように見えるか

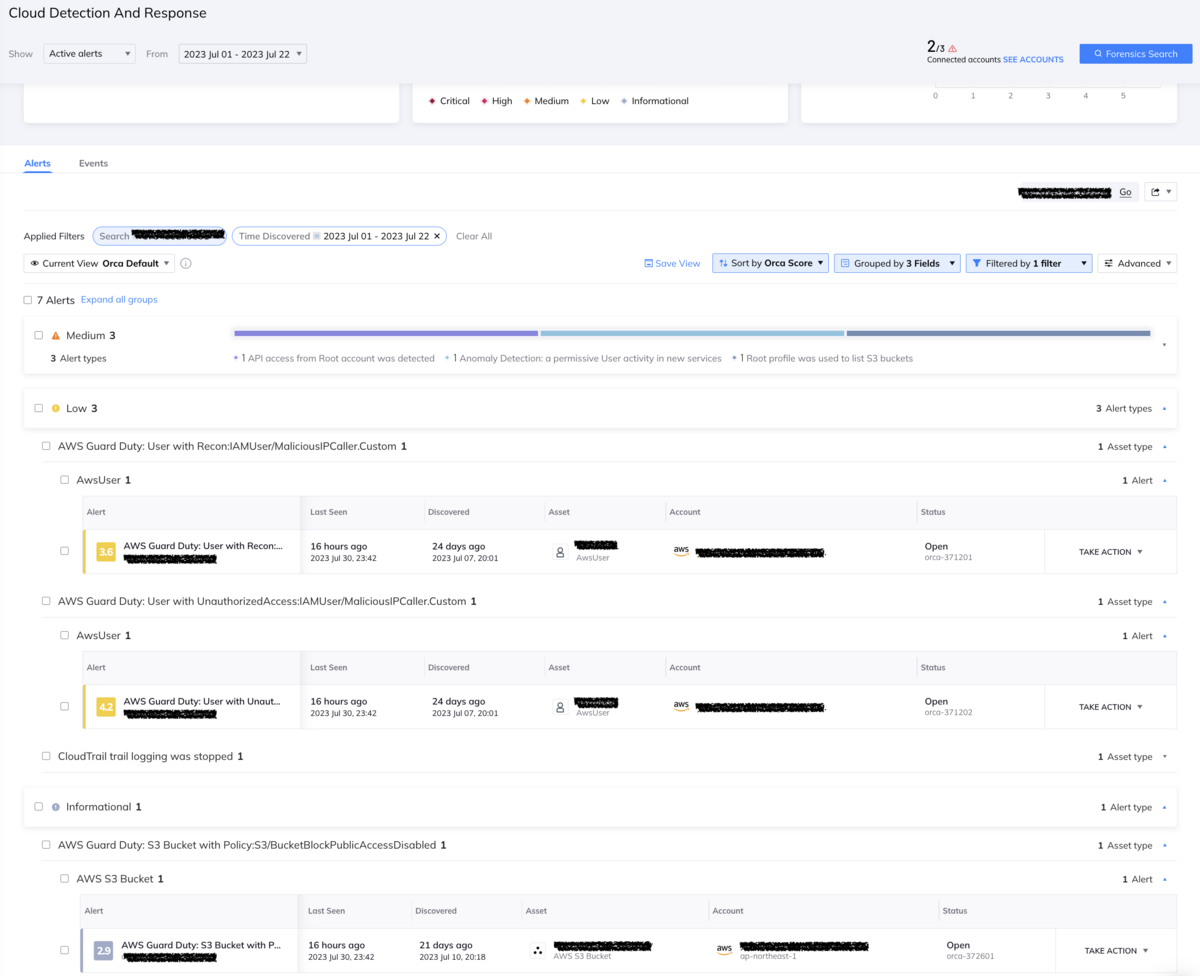

Security Views -> CDR とクリックし、検証用アカウントで条件検索。

※ テストイベントは検出されませんでした。

検出結果のサマリを表示。Remediation の項目に対応方法が記載されてます。

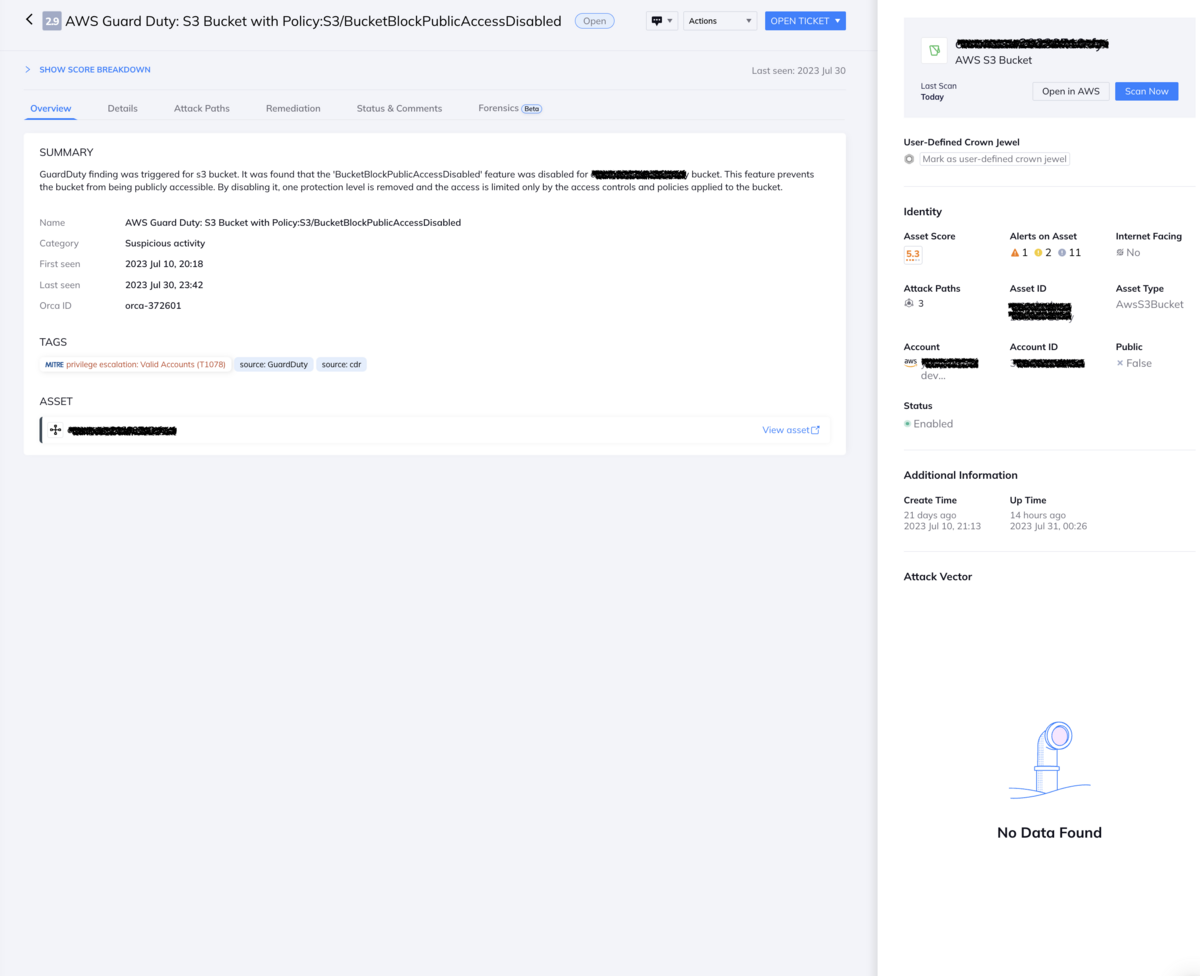

Alert View に遷移した画面を表示。

Alert View 画面の Status & Comments タブを表示。 ステータス変化の履歴が見れます。 Add comment をクリックしてコメントを追記できます。

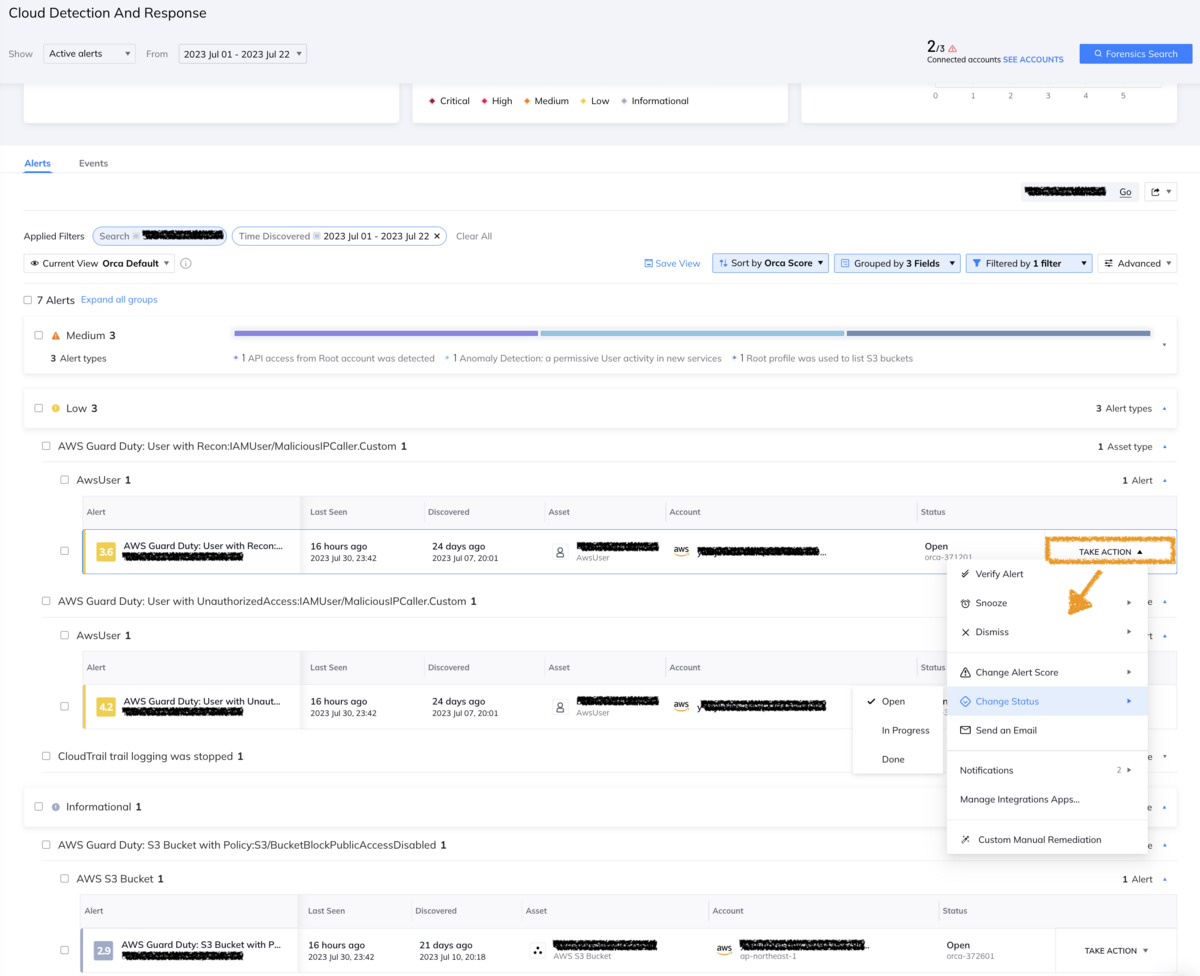

TAKE ACTION をクリックしてステータスの変更や通知などの操作が可能。

比較

今回の検証では、一覧の表示を見る限り大きな差異はないかと思います。 実際に運用する上では、各々以下のようなポイントが見えてきましたので記載します。

GuardDuty のポイント

- 手軽に利用できる。

- 検出結果の管理は運用でカバーする必要がある。ステータスをアーカイブに変更することしかできない。対応方法の検討が必要。

- AWS ネイティブのサービスなので、通知は比較的早い。

Orca Security のポイント

- Alert の画面から対応方法が確認できる。

- 検出結果のステータス変更やコメントを残すことで経緯が記録可能。他のSaaSと連携してチケット起票やSlack等に通知もできます。

- ステータス変更時に再スキャンを行い、アラートが解決されたことを確認した上でクローズできる。

- サービスの仕様上、GuardDuty に比べて検出に時間を要する可能性がある。

考察

システム構成を理解されてる、小規模のリソースで運用されている。 といったケースでは、GuardDuty での運用でも問題ないと感じました。

ただ、検出結果の管理する方法について運用の整理が必要になってきます。

運用規模が大きくなり、検出件数が増えるにつれて、検出結果の精査や調査が煩雑になると思います。

Orca Security を使用することで、コンソール画面内でステータスの管理もできますし、別のSaaSと連携することで現在の運用範囲で自動化

できる部分が出てくる可能性があります。この部分により運用上のメリットが大きくなるのではないでしょうか。

ただ、検出のタイミングは Orca Security の方が時間を要するケースがありますので、通知はAWS 側で設定しておくのが無難だと思います。

終わりに

今回と同様に AWS Security Hub や Amazon Detective を利用している場合についても気になるところですので 機会を見つけて、検証してみようと思います。

それでは、また次回