こんにちは、Orca Security 担当の尾谷です。

今日は、よくお問い合わせいただく Orca Security の Internet & IAM Exposure グラフをご紹介します。

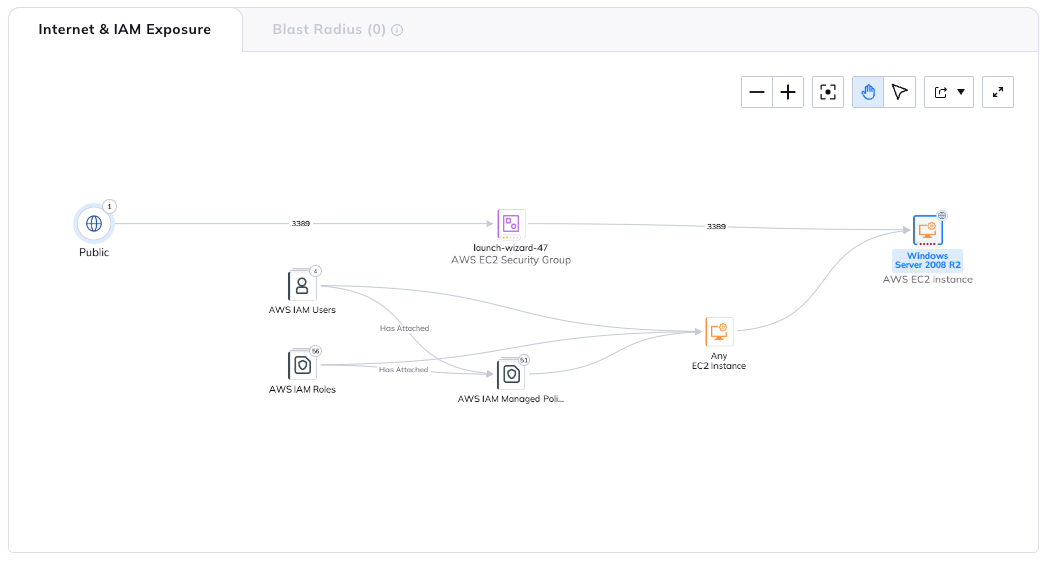

Orca Security の Internet & IAM Exposure グラフは、選択したリソースがネットワーク上でどのような接続をしているか、あるいは、どのように露出しているかを可視化するリソースマップ・ツールです。

Internet & IAM Exposure グラフに表示されるリソースマップは、セキュリティグループの設定ミスを見つけたり、セキュリティ インシデントの調査に役に立ちます。

どうすれば確認できますか?

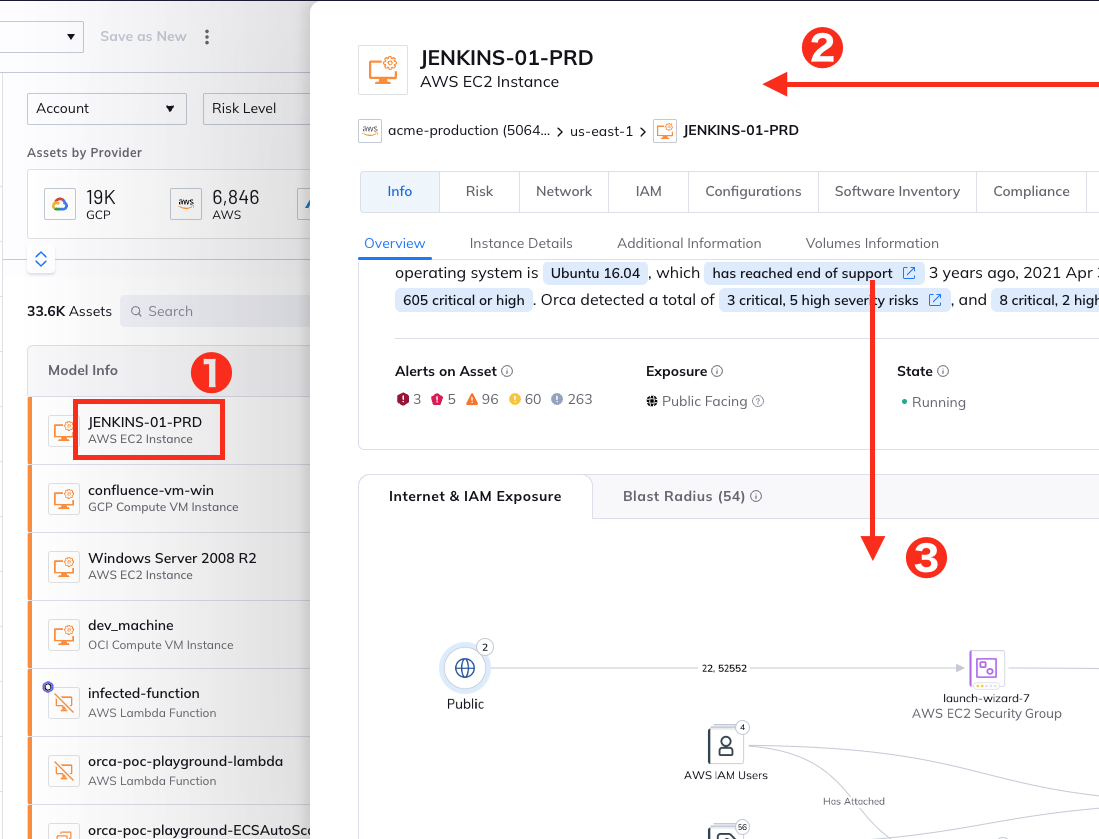

Internet & IAM Exposure グラフは各アセットに紐づきます。

そのため、① Discovery や、Inventory でアセット名をクリックして、② アセット詳細パネルを表示します。

③ スクロールダウンすると、ページ中央に Internet & IAM Exposure タブがあります。

Internet & IAM Exposure グラフは、都度描画しているようです。そのため、アセット詳細パネルがスライドした直後は、まだ表示途中の場合があります。

リソースマップが表示されないんだけれど...

アセットがインターネットに露出していない、あるいは、IAM で横移動攻撃ができないような強固な状態にあると、リソースマップは表示されません。

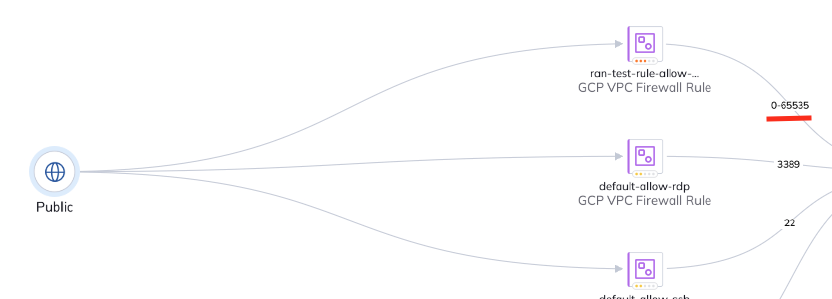

Public

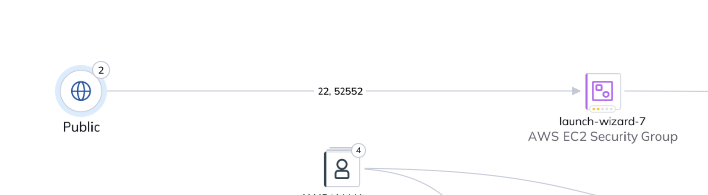

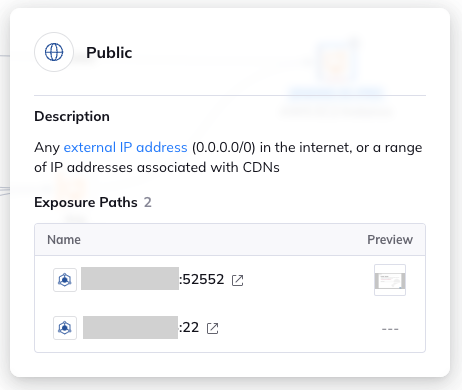

リソースが any (0.0.0.0/0) として、全世界に露出している場合は、左端に青色の地球アイコンが描画されます。

スクリーンショットの ② のバッヂは、ポートの数を表します。

クリックすると詳細が表示されます。

このスクリーンショットだと、52552 ポートと、22 ポートが全世界に公開されていることを示しています。

フル開放

any (0.0.0.0/0) で開放しつつ、且つ、ポートの制限もない場合、つまりフル開放されている場合は、バッヂのない青色の地球アイコンが描画されます。

サービスを提供するサーバーがこの状態ですと、非常に危険です。適切な制限を検討ください。

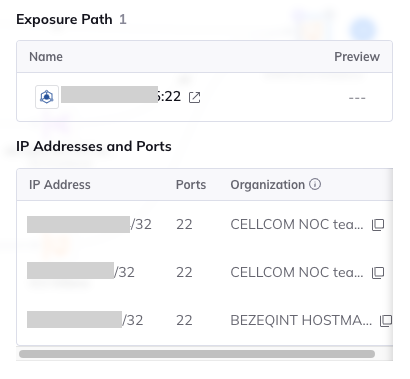

External Network

リソースが特定の IP アドレスやレンジに対してのみ解放されている場合は、左端にオレンジの地球アイコンが描画されます。

バッヂは、ポートの数です。このスクリーンショットですと、22 ポートが特定の IP アドレスに対して開放されています。

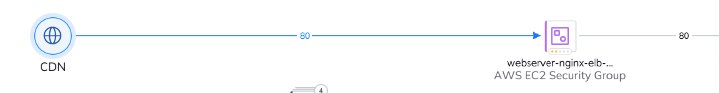

CDN

Orca Security は、Cloudflare も認識できます。 このスクリーンショットの例では、Cloudflare CDN に対して、80 ポートを開放しています。

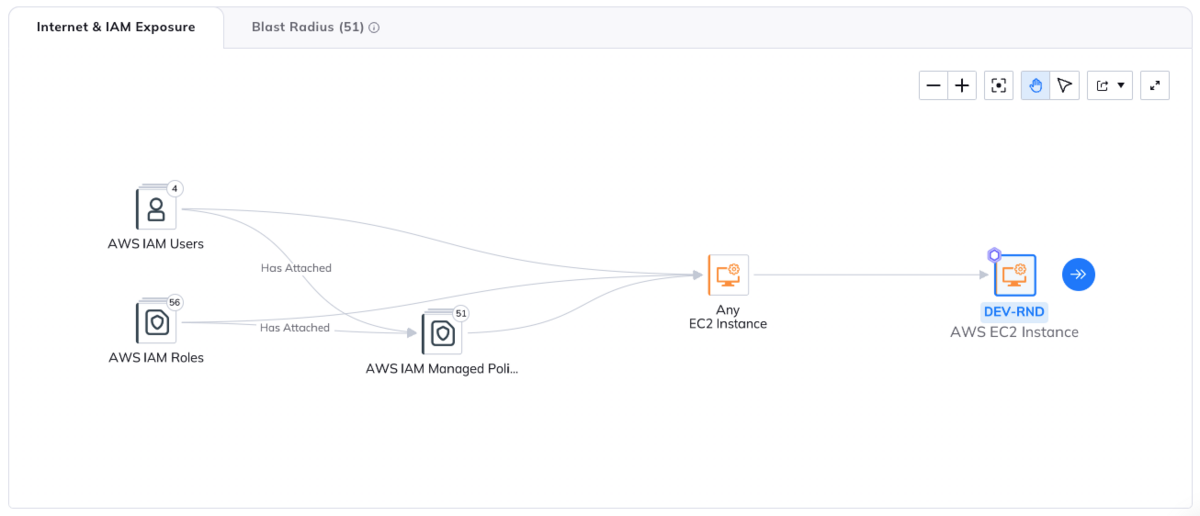

インターネットフェーシングしていないリソース

インターネットに直接露出していないリソースは、以下のように、地球アイコンが表示されません。

このスクリーンショットの例では、IAM による横移動攻撃ができるため、マップが表示されていますが、IAM も権限がない場合は、

以下のように、No relevant graph was found が表示されます。

Application Load Balancer

Internet & IAM Exposure グラフは、Application Load Balancer をマッピングできます。

以下のスクリーンショットですと、色が同じで分かりづらいのですが、ALB のリスナーの先にセキュリティグループが表示された状態で描画されています。

まとめ

Internet & IAM Exposure グラフは比較的新しい機能で、CloudFront、WAF が描画されなかったり、AWS マネージドプレフィックスリストに対応していないなど発展途上です。

(課題については別のブログでご紹介させていただきます。)

以上です。