Orca Security 担当の尾谷です。

クラウドセキュリティにおいて、脆弱性や設定ミスの “組み合わせ” によって生じるリスク を把握するのは、決して簡単ではありません。

例えば、構築初期に誤って設定したパラメータが、そのまま本番環境へと持ち込まれ、リリース後に情報漏洩事故をきっかけに発覚する

── そんなケースは、今も珍しくありません。

この課題に対する有効なアプローチの一つが、Orca Cloud Security Platform のユニークな機能である 「攻撃経路分析(Attack Paths)」 です。

そしてこの Attack Paths が、昨年末に大幅なリニューアルを迎えました。

本ブログでは、旧バージョンとの比較を通じて、新機能がどのように実用性を高めたのかを、現場目線・技術目線で解説していきます。

Attack Paths とは

危険なリスクの “組み合わせ” を表面化する

攻撃者は、些細な設定ミスや既知の脆弱性、流行の攻撃手法 といった複数の要素を組み合わせて侵入を試みます。

システムに侵入した後は、横移動(ラテラルムーブメント) を繰り返し、やがて重要資産へと到達します。

Attack Paths は、こうした 外部からの侵入経路と重要資産(クラウンジュエル)への到達プロセス を可視化し、

複数のリスクがどのように “つながって” 重大インシデントに至るのか を明らかにします。

致命的なパスを優先して対処できる

Orca は、各攻撃パスに対して「発生確率 × 影響度」からスコアを算出し、優先度を可視化します。

このスコアリングにより、数あるリスクの中でも “今すぐ対処すべき”パスが一目でわかる ため、限られたリソースでも的確な対応が可能です。

スコアリングに関しては、後述します。

修正アクションの背景まで把握できるコンテキスト

Attack Paths は、IAM ポリシー、コンピュート、ストレージ、ネットワーク構成など を含んだ 相関グラフ とコンテキストを生成します。

これにより、個々のリスク要素だけでなく、そのリスクが生まれた背景や依存関係も一目で把握できます。

結果として、影響範囲を誤らず、迅速かつ集中した修正対応 を可能にします。

旧 Attack Paths の特徴と限界

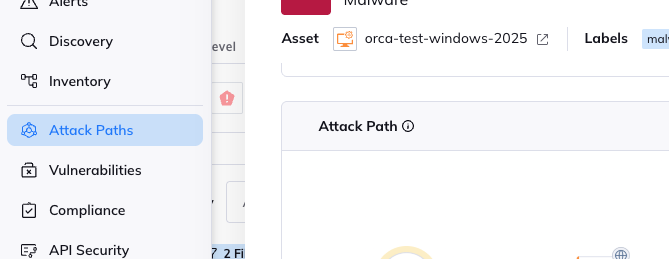

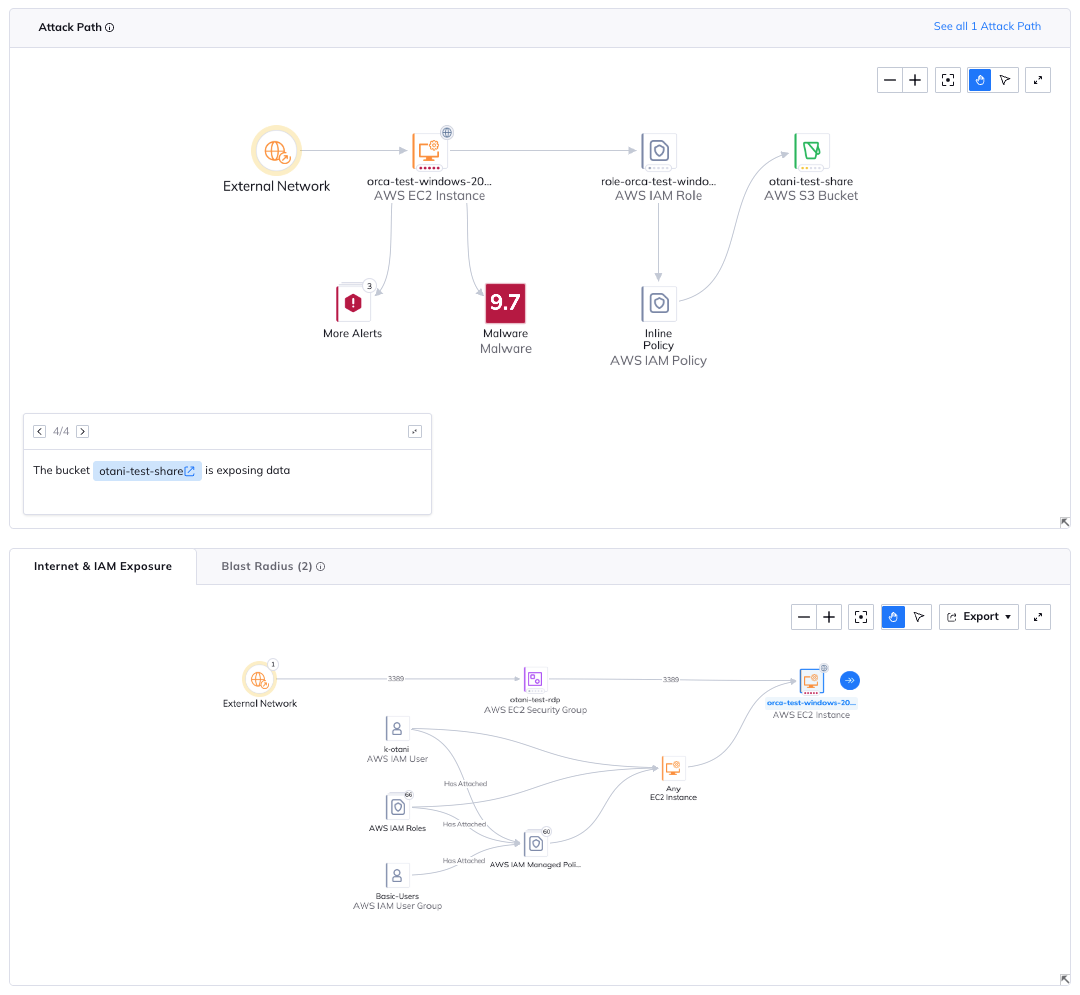

以下は、従来の Attack Paths の UI です。

左側にインターネットが配置され、そこから横スクロールしながら、企業が保護すべき 重要資産(クラウンジュエル) に至るまでの攻撃経路を確認できました。

この表示は直感的で一定の見やすさはあったものの、Internet & IAM Exposure や Blast Radius で使用されている ReGraph ライブラリの描画形式とは異なるデザインであったため、各リスク観点との関連性を視覚的に把握しづらいという課題がありました。

UI/UX の統一と操作性の向上

リニューアル後の UI では、全体のデザインが統一 され、操作性も一貫性のあるものへと進化しました。

アラート詳細画面から別画面に遷移することなく、Attack Path、Internet & IAM Exposure、Blast Radius の 3 つの観点からリスクを横断的に確認 できるようになっています。

スコアリングの統一と明確化

旧 UI では、Attack Paths に関連するスコアとして、リスクスコアとインパクトスコアの2つが用意されており、

これとは別に表示されるアラートスコアとの関係性が不明瞭で、「どのスコアを基準に優先順位を決めるべきか」 が直感的にわかりづらいという声もありました。

今回のアップデートでは、これらが 「リスクスコア」へ一本化 され、アラートスコアとも関連付けて表示されるようになり、 運用上の意思決定がよりシンプルかつ正確 になりました。

また、Attack Paths のスコアは、これまで、リスクスコアとインパクトスコアの 2 種類に分かれており、アラートスコアとは別でスコアリングされていたため、利用者はどのスコアを持って優先付したら良いのか、一見分かりづらい状態がありました。

このスコアリングに関してもリスクスコアという形で丸められ、アラートスコアと関連付けされて表示されるようになりました。

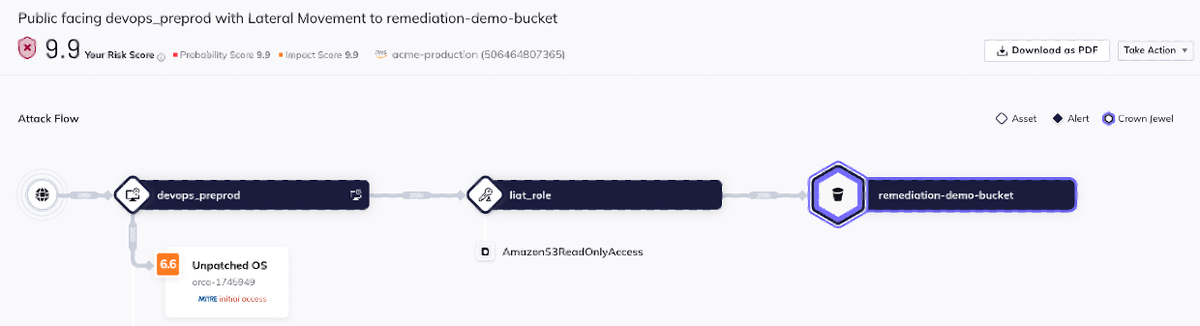

リスクスコアの構成

新しいリスクスコアは、Orca によって算出される以下 2 つの要素を平均した、1〜10 の範囲のスコアです。

- 確率スコア:攻撃者がアクセス可能な入口の脆弱性の大きさや、横移動の難易度などから、クラウンジュエルに到達する可能性を評価

- インパクトスコア:実際に到達された場合に発生し得る被害の大きさを推定

この 2 軸により、リスクの「発生しやすさ」と「重大さ」 をバランスよく数値化でき、対応すべきリスクの優先度判断に直結します。

なお、リスクスコアは、1〜10 の範囲で Orca によって計算された以下の 2 つの変数を組み合わせた平均スコアです。

- 確率スコア: 入口にあたるアクセスポイントの単純さ、横移動のの難易度などから、クラウンジュエルに到達する確率を推定

- インパクトスコア:攻撃者がクラウンジュエルに到達した場合に発生する可能性のあるダメージの推定値

技術的に見て感じたメリット

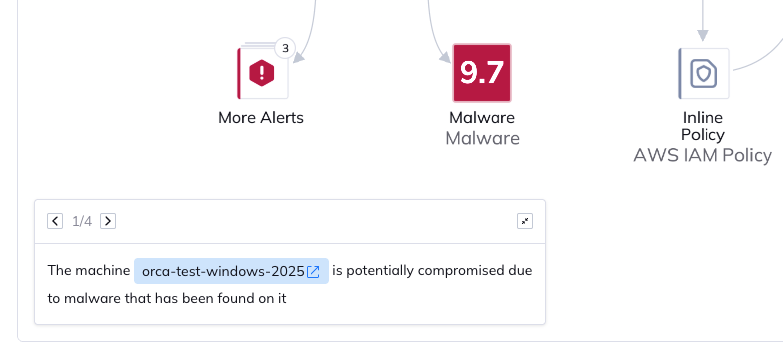

今回のアップデートを体験するために、実際に複数のシナリオでアラートを擬似的に発生させ、Attack Paths の可視化機能を検証してみました。

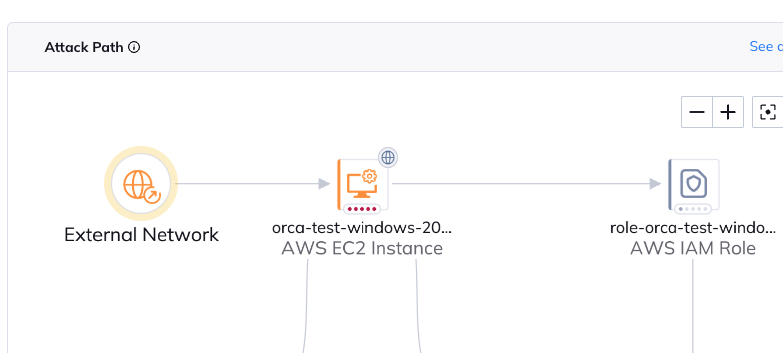

ここでは、その中でも特に印象的だった Windows インスタンスを含む構成について紹介します。

「攻撃者の動線がリアルに見える」

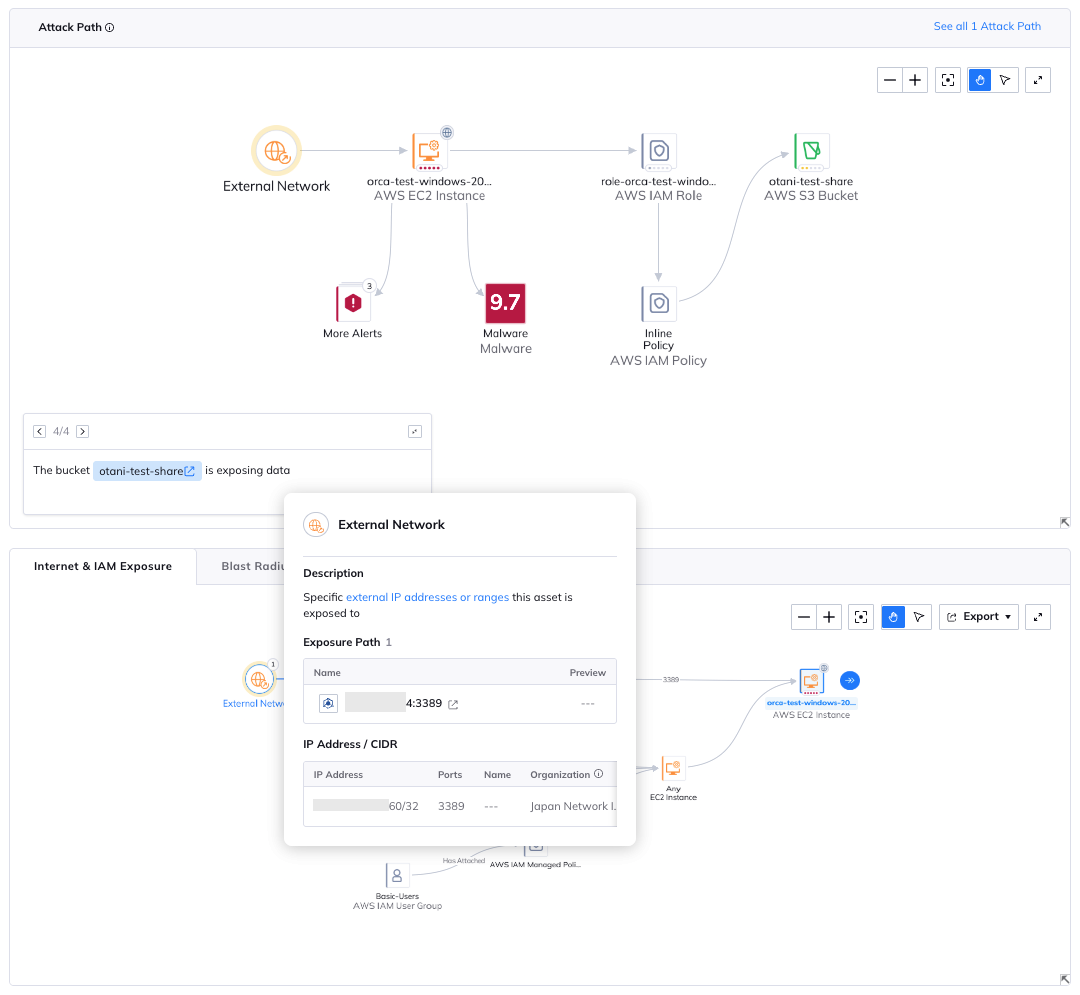

Attack Paths における ReGraph の表現では、インターネット接続状態が以下のように色分けされています:

- Public:

青色の地球儀アイコンになっている場合は、インターネットにフル公開されている状態

- External Network:

オレンジ色の地球儀アイコンになっている場合は、セキュリティグループや、Zscaler といった WAN 経由により限定的なアクセス状態

この表現が Attack Paths にも適用されたことで、“この通信は外部から到達可能か?” を一目で判別できるようになりました。

従来は、ただの紺色アイコンでインターネットが表示されており、実際に公開されているかどうかは 該当アセットの詳細を開かないと判断できない という煩雑さがありました。

インスタンスの外部公開状況が即時に把握できる

たとえば以下のスクリーンショットでは、Elastic IP の割当状況 や、公開されたセキュリティグループの有無 が [Internet & IAM Exposure] タブからワンクリックで確認可能 です。

これにより、「アクセス元」「到達可能性」「IAM 権限」の 3 つの視点がその場で確認できるため、リスク評価や根本原因の特定が大幅にスピードアップします。

大規模環境でも視認性が向上

以前の UI では、各アイコンが大きく、表示も横長だったため 横スクロールを多用する必要があり、構成の全体像を把握しづらい 傾向がありました。

アップデート後は、ノード(アイコン)のコンパクト化と Graph 表現の最適化により、複雑な構成であっても俯瞰しやすくなりました。

ちなみに、構成が密集していて見づらい場合でも以下のように操作可能です。

- [+] アイコンで拡大、[-] アイコンで縮小

- ハンドアイコンでグラフ全体をドラッグして自由に移動

Orca をどのように運用に活かせそうか

改めてまとめると、Attack Paths の本質的な価値は、設定ミス・変更漏れ・脆弱性など「個々のリスク(点)」を「攻撃経路(線)」として結びつけ、真に対応すべきリスクを明確にすることにあります。

今回のリニューアルにより、運用フローの中での分析・判断スピードが格段に向上しました。 特に、グラフ表示の統一やアラート連携によって、「気づき → 行動」への導線がこれまで以上にスムーズになったと実感しています。

リニューアルの本質的な価値

単に「見やすくなった」だけではありません。

“セキュリティ対応の最初の一手”が、より素早く、確信を持って打てるようになった

――これが、今回の改善で得られる最も大きなメリットだと感じています。

いかがでしたでしょうか?

Orca Security にご興味をお持ちの方には、導入支援はもちろん、実際の画面を用いたハンズオンデモのご案内も可能です。

ぜひお気軽にご相談ください!