こんにちは、Orca Security 担当の尾谷です。

今日は、以前 こちらのブログ記事 でご紹介した Orca Security のリスクダッシュボード (Risk Dashboard) を掘り下げて解説してみたいと思います。

具体的には、追加できるウィジェットを全て解説し、追加した際の挙動などをまとめてご紹介します。

※ 本ブログでは 2023 年 6 月現在リリースされているウィジェットを取り上げております。

※ 今後、追加や削除により差分が発生する可能性がございます。

CIEM

1. Roles with cross-account trust

用意されているサイズ: [ S ]

概要

Orca Security に接続されているアカウント内に存在するロールの総数と、クロスアカウントで信頼関係が設定されたロールの数と、クロスアカウントが可能な信頼関係が設定された寛容なロールの数を表示するダッシュボードです。

挙動

上図の Total roles をクリックすると、AWS IAM Role でフィルタリングされた状態で Discovery が開き、ページの下部には接続されている AWS アカウントの全てのロールが一覧で表示されます。

Roles with cross-account trust をクリックすると、AWS IAM Role、Cross Account Access が True、Is Permissive が False でフィルタリングされた状態で Discovery ページが開きます。

Permissive roles with cross-account trust をクリックすると、AWS IAM Role、Cross Account Access が True、Is Permissive が True でフィルタリングされた状態で Discovery ページが開きます。

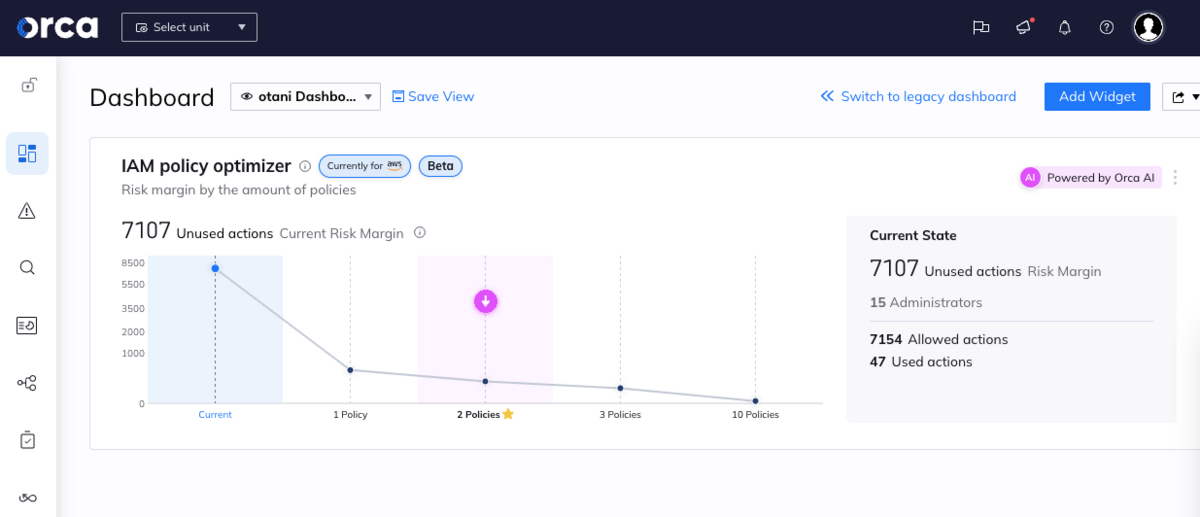

2. IAM policy optimizer

用意されているサイズ: [ M ]

概要

セキュリティのベストプラクティスによると、ポリシーはユーザーやロールに直接アタッチするのではなく、ポリシーが設定された IAM グループをアタッチすべきである、とされています。

このウィジェットでは、最小特権の原則に則り、許可されたサービスの数と IAM グループで利用される数との間にギャップがどれほどあるかを可視化し、ポリシーを最小限の権限に絞った際に発生するリスクマージンを可視化します。

挙動

下図の Current をクリックすると、利用されていないポリシーのアクションと、Administrator 権限が付与されたポリシー、許可されたアクション、利用されているアクション数などが表示されます。

1 Policy をクリックすると、Orca AI が生成した推奨ポリシーを一つ設定するだけで軽減できるリスクの割合を、具体的な数字を根拠に説明します。

ここでは、1 つのポリシーを適用することで、リスクが 7107 から 430 に 93.33% も軽減できること、7107 存在されていた許可アクションが 477 まで絞り込めることなどが可視化されます。

上図の右側に表示されている [ View Remediation Plan ] ボタンをクリックすると、管理者の最近のアクティビティを AI が分析し最小限の特権を持つアクションを推奨表示します。現在はベータ版で AWS のみ提供されていますが、他のクラウドでの提供も予定されるとのことです。

3. Identity alerts

By severity

用意されているサイズ: [ S ]

概要

IAM やアクセス、認証関連のアラートが重大度に分けて表示されます。

挙動

上図の SEE ALL をクリックすると、IAM の設定に誤りがあるリソースか、IAM 関連のアラートで且つ、重大度が Informational 以外で、ステータスがアクティブなものをフィルタリングした Discovery ページが開きます。

円グラフの重大度は、それぞれがクリックできるようになっており、クリックすると重大度をフィルタリングした Discovery が表示されます。

4. Identity assets overview

用意されているサイズ: [ S ]

概要

Orca Security に接続されているアカウント全ての Identity を表示します。

上図のデモ環境では、Identity は全部で 12,900 見つかっており、そのうち、ユーザーが 3,905、グループが 164、ロールが 8,063、ポリシーが 802 存在することが一目で分かります。

挙動

例えば、Users にマウスオーバーすると、各クラウドの内訳が表示されます。

どれかひとつをクリックすると、そのクラウドがフィルタリングされて Discovery ページが開きます。

5. Identities with anomaly behavior detected

用意されているサイズ: [ S ]、[ M ]

概要

異常検知アラートに関して Orca のリソーススコアを基準にリソースを並び替えて上位 10 個を表示します。

挙動

項目をクリックすると、アセットのクイックビューが表示されます。

Orca のリソーススコアにマウスカーソルを重ねると、スコアの計算方法が表示されます。

この計算方法に関しては、改めて別途ブログでご紹介したいと思います。

Alert にカーソルを合わせると、検知したアラートのリストが表示されます。

6. Least privilege adoption

用意されているサイズ: [ S ]

概要

最小特権のベストプラクティスが適用されたユーザーを表示します。

デフォルトでは、アクティブユーザーのみを表示し Active users only のチェックボックスのチェックを外すことでアクティブでないユーザーも含めたドーナツグラフが表示されます。

7. Identities with attack paths

用意されているサイズ: [ S ]

概要

Attack Path が含まれる Identity をリストアップします。

挙動

アラート名をクリックすると、アラートの詳細情報が表示されます。

Attack Path のタブをクリックすると、Attack Path が含まれるアラートが重要度の高いものから 10 件表示されます。

Attack Path の数 (デモ環境では 109 や 4 といった数字が表示された部分) をクリックすると、以下のように重大度とカテゴリーに分類されて一覧表示されます。

それ以外の項目をクリックすると、クイックビューが右側からスライド表示されます。

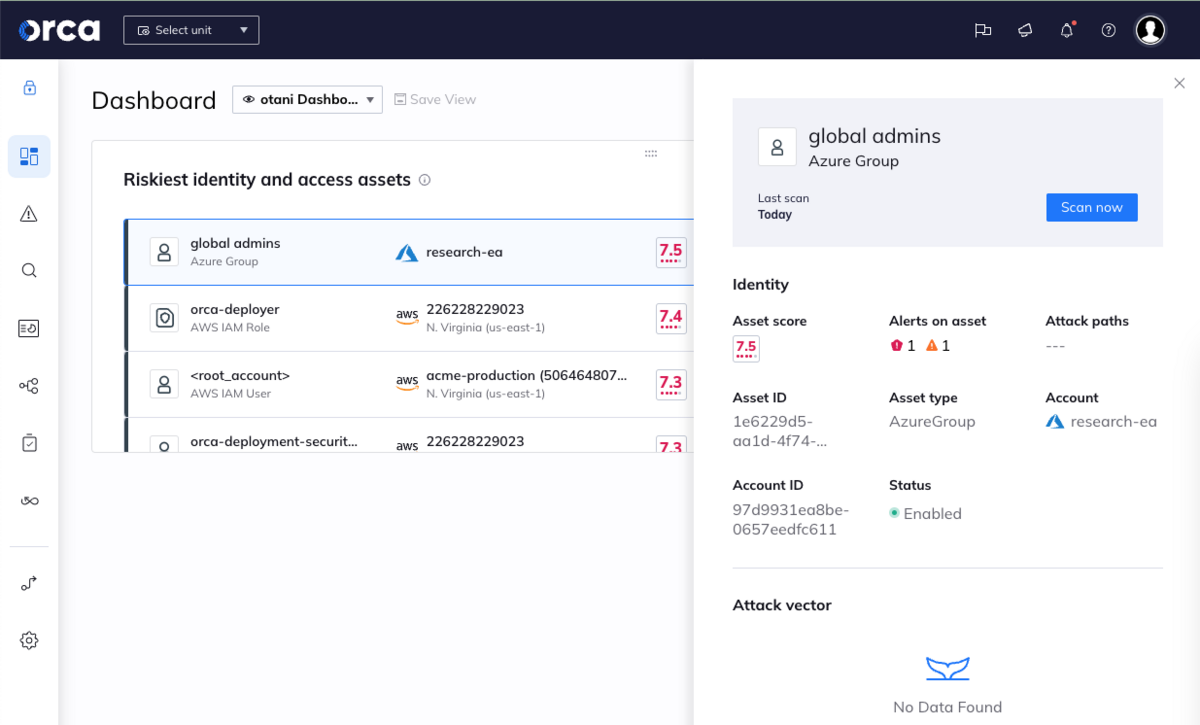

8. Riskiest identity and access assets

用意されているサイズ: [ S ]、[ M ]

概要

最も高いリスクを孕む Identity and access をトップ 10 のみ表示します。

これは、資産スコアと最大アラートスコアの組み合わせによって導き出されます。アセットクイックビューを開くには、項目をクリックします。結果ビューで ID およびアクセス資産の全リストを表示するには、[すべて表示]をクリックします。

挙動

まず、何もない項目をクリックすると、クイックビューが右側からスライド表示されます。

マウスオーバーした際に表示されるインフォメーションアイコンをクリックすると、解説が表示されます。

Orca のリソーススコアにマウスカーソルを重ねると、スコアの計算方法が表示されます。

この計算方法に関しては、改めて別途ブログでご紹介したいと思います。

リソース名をクリックするとインベントリが開き、詳細な情報が表示されます。

右側のアラートの数にマウスオーバーすると、内訳が表示されますし、

解説もポップアップ表示します。

クリックするとそのアラートのクイックビューが右側からスライド表示されます。

9. Top identity risks

用意されているサイズ: [ S ]

概要

Identity and access 関連のリスクトップ 5 を表示します。

Compliance

10. Compliance overview

用意されているサイズ: [ S ]、[ M ]

概要

クラウドリソースが、Compliance のフレームワークに適合しているか?その合格率が表示されます。

挙動

上図の右側にある SEE ALL をクリックすると、有効にした Compliance フレームワークが一覧表示されます。

例えば、デモ環境に表示されている K8s OWASP Top 10 をクリックすると、以下のように K8s OWASP Top 10 のみフィルタリングして表示されます。

GENERAL

9. Security score benchmark

用意されているサイズ: [ M ]

概要

Orca Security に接続されているアカウントのクラウドセキュリティパフォーマンスのベンチマークです。

このスコアは Orca Security に接続されている他の全てのアカウントのスコアを平均し比較します。

パーセンテージに基づいているため、異なる規模の他の組織や事業単位と客観的に比較できます。これらのパーセンテージが低いほど、セキュリティ スコアが高くなります。これは、他の全ての Orca 顧客と比較してセキュリティ ステータスが優れていることを意味します。

挙動

上図の右側にある SEE ALL をクリックすると、以下のような画面がポップアップ表示され、これまでのスコアの遷移が時間軸で表示されたり、スコアの詳細を確認できます。

10. Security score breakdown

用意されているサイズ: [ S ]

概要

セキュリティスコアを構成する以下の 5 つの測定カテゴリーで表示します。

- 不審なアクティビティ

- IAM

- 危険なデータ

- 脆弱なリソース

- 応答性

挙動

各カテゴリーをクリックすると、カテゴリーごとのスコアリングが時系列で表示されます。

11. From the news

用意されているサイズ: [ S ]、[ M ]、[ L ]

概要

セキュリティ関連の最新ニュースを常にチェックすることで、サイバーセキュリティの動向を把握できます。

From the news は、Orca Security 独自の機能です。いくつかのコンテンツが混在しており、具体的なソースは公開されていませんが、CVSS 情報、Orca Security にて検知した脅威情報、それ以外のニュースなどを総合的に編集して公開されています。

SNS やメディア等外部のソースは News で公開されています。

以下はその例です。

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-29325

https://nvd.nist.gov/vuln/detail/CVE-2023-29325

挙動

ご利用中のクラウドリソースが、トピックのリスクに該当しない場合は [You are safe!] が表示されます。

リスクに該当するリソースが存在する場合は、重大度に分けてリソース数を列挙します。

項目をクリックすると、クイックビューが右側からスライド表示されます。

Inventry

12. Alert inventory

用意されているサイズ: [ M ]

概要

アラートカテゴリのリストとアラートタイプ別に、全てのオープンアラートの内訳を表示します。

例えば、下図のデモ画面ですと全体で 55,300 万件ほどのアラートを検知しており、ワークロードの設定ミスが検出されたアラートが 26,000 万件程度、脆弱性が検出されたアラートが 14,000 万件程度発生しているといった状況が把握できます。

挙動

アラートの総数 (デモでは 55.3K) をクリックすると、Discovery で各カテゴリごとにアラートがリストアップされます。

Workload Misconfigurations (デモでは 25.9K) をクリックすると、Workload Misconfigurations のカテゴリのみがフィルタリングしてリストアップされます。

13. Asset inventory

用意されているサイズ: [ M ]

概要

Orca Security に接続している全てのクラウドアカウントのリソースをカウントして一覧表示します。

例えば、以下のデモ環境ですと 29,200 程のリソースが表示されており、

14,900 の Identity And Access にマウスオーバーすると、Access と、User の内訳が表示されます。

それぞれをクリックすることができ、クリックするとフィルタリングされた Discovery ページが開きます。

14. Accounts

用意されているサイズ: [ S ]

概要

今月追加された ウィジェットです。

シンプルに現在接続されているアカウントが、クラウドプロバイダーごとに分類されて表示されます。

15. VMs & Containers inventory [ NEW ]

By cloud provider

用意されているサイズ: [ S ]

概要

今月追加された ウィジェットです。

クラウドプロバイダーごとに VM とコンテナの割合が表示されます。

16. VMs & Containers inventory [ NEW ]

By state

用意されているサイズ: [ S ]

概要

ステータスごとに VM とコンテナの割合が表示されます。

DSPM

17. Attack paths leading to data assets

用意されているサイズ: [ S ]

概要

Attack Path をカウントして、重大度ごとに並び替えます。

Security

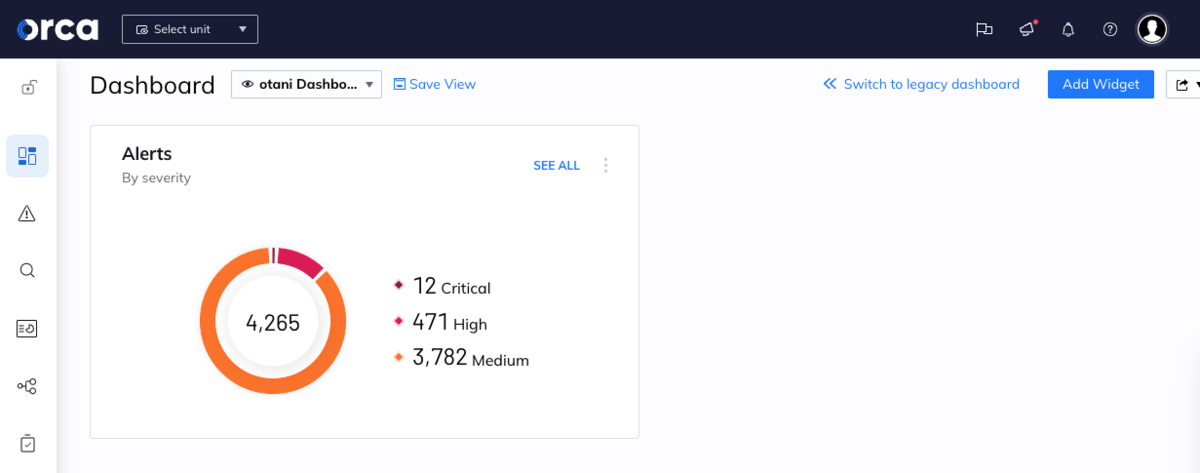

18. Alerts

By severity

用意されているサイズ: [ S ]

概要

アラートの重大度レベル別にアラートを表示します。重大度レベルをクリックすると、Discovery で対応するクエリに移動します。

19. Alerts pending action

用意されているサイズ: [ S ]、[ M ]、[ L ]

概要

指定した時間範囲に作成され、ステータスが Open のままアクションが保留になっているアラートを表示します。

アラートのステータスに関しては、こちらのブログ記事 にてご紹介しています。

挙動

マウスオーバーすると、アラートの総数と、各重大度の内訳が表示されます。

それぞれのメトリックがクリックでき、フィルタリングされた Alert ページが表示されます。

20. Attack Paths

用意されているサイズ: [ S ]

概要

Attack Path をサマリー表示します。

Attack Path に関しては、こちらの記事 にて詳細をご紹介しています。

挙動

各 Attack Path をクリックすると、より詳細な表示へリダイレクトされます。

例えば「Data: Data exposure」をクリックすると、Security Views の Attack Paths ページに画面遷移し「Crown Jewel Reason」が「Data: Data exposure」に設定されたリソースに対する Attack Path 一覧が表示されます。

SEE ALL をクリックすると、Security Views の Attack Paths ページに画面遷移して全ての Attack Path が表示されます。

21. Internet facing databases with PII

用意されているサイズ: [ S ]、[ M ]

概要

インターネットに面したデータベースで、センシティブなデータ (PII) が含まれると思われるデータベースが表示されます。

センシティブデータに関しては こちらのブログ記事 でご紹介しています。

挙動

Inventory が Storage で、PII を含むもの、且つ Internet facing であるものが Discovery ページで表示されます。

22. Major insights

用意されているサイズ: [ S ]

概要

接続したアカウントの概要を表示します。主なセキュリティ問題を一目で把握できます。

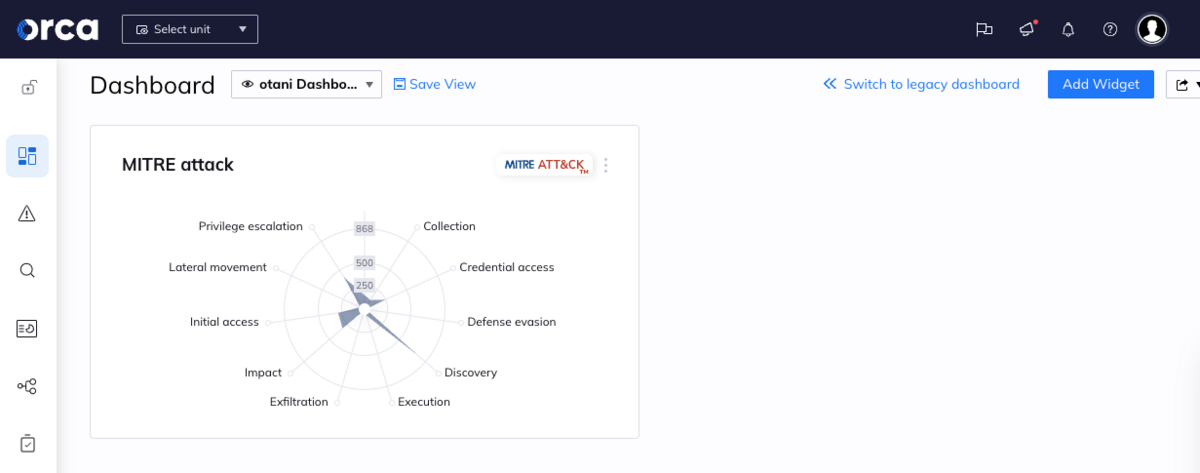

23. MITRE attack

用意されているサイズ: [ S ]

概要

接続したアカウント内の全ての MiTRE アラートの内訳をレーダーチャートで表示します。

マウスオーバーすると、アラート数が表示されます。

24. Open vs. resolved alerts

用意されているサイズ: [ S ]

概要

Open ステータスのアラートと、Closed ステータスのアラートを時系列で表示します。過去1年、過去3ヶ月、過去1ヶ月、過去1週間から選択できます。また、アラートの深刻度(重要、高、中)でフィルタリングすることができます。

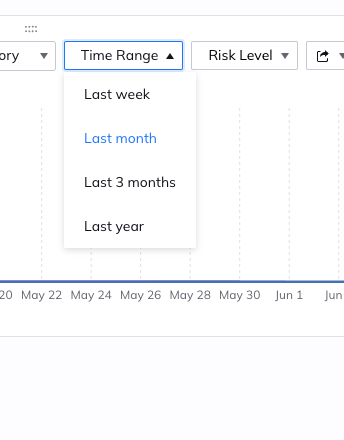

25. Risk categories alerts over time

用意されているサイズ: [ M ]、[ L ]

概要

選択した時間帯に Open したアラートの推移が表示されます。

挙動

Category のドロップダウンボックスをクリックすると、Malware だとか、System Integrity などのカテゴリーでフィルタリングできます。

Time Range のドロップダウンボックスから、先週、先月、過去 3 ヶ月、一年で範囲が変更されます。

Risk Level のドロップダウンボックスから、重大度がフィルタリングできます。

CSV ダウンロードボタンもあります。

26. Alerts over time

用意されているサイズ: [ S ]

概要

アラートの件数を時系列で表示します。

挙動

Time Range のドロップダウンボックスをクリックすると、過去 1 年、過去 3 ヶ月、過去 1 ヶ月、過去 1 週間から期間を選択できます。

Risk Level のドロップダウンボックスをクリックすると、アラートの重大度(重要、高、中)でフィルタリングができます。

27. Top Alerts

用意されているサイズ: [ S ]、[ M ]

概要

アラートのスコアが高いものから順番にリストアップされます。

28. Top assets with OS reached end-of life support

用意されているサイズ: [ S ]、[ M ]

概要

OS が EOL (End Of Life) になっているリソースで、脆弱性の重大度のスコアが高いものから降順で並んで表示されます。

挙動

[?] アイコンにマウスカーソルを合わせると、解説が表示されます。

リソース名をクリックすると、Inventory が開きます。

Vulnerabilities をクリックすると、該当リソースで検知した脆弱性が一覧で列挙されます。

29. Top authentication alerts

用意されているサイズ: [ S ]、[ M ]

概要

認証に関連するアラートを重大度が高いものからランキングし、トップ 10 を表示します。

挙動

アラート名をクリックすると、Alert ページが開き詳細情報が表示されます。

ステータスをクリックすると、アラートページの URL がクリップボードにコピーされます。

30. Top network misconfiguration alerts

用意されているサイズ: [ S ]、[ M ]

概要

ネットワーク設定が不適切なアラートが表示されます。

挙動

SEE ALL をクリックすると、アラートカテゴリーが、Network misconfigurations で且つ、アクティブなアラートでフィルタリングされた Discovery が開きます。

アラート名をクリックすると、Alert ページが開き詳細情報が表示されます。

ステータスをクリックすると、アラートページの URL がクリップボードにコピーされます。

JIRA アイコンをクリックするとサブメニューが開き、各種機能にて連携ができます。

Azure アイコンから Azure DevOps と連携ができます。

SERVICENOW アイコンから SERVICENOW ITSM と連携できます。

31. Top workload misconfiguration alerts

用意されているサイズ: [ S ]、[ M ]

概要

ワークロードの誤設定に関連するアラートのトップを表示します。

挙動

挙動は、前述の Top network misconfiguration alerts とほぼ同じです。

項目をクリックすると、クイックビューが右側からスライド表示されます。

VULNERABILITY MANAGEMENT

32. Assets affected by OpenSSL critical vulnerability

用意されているサイズ: [ S ]、[ M ]

概要

バージョン 3.0.7 以前の OpenSSL に重大な脆弱性が発見されました。

そのため、OpenSSL の脆弱性を孕むリソースを列挙します。

挙動

リソースごとに、重大度の高いアラートを含むリソースから順番に並べられます。

33. Vulnerable assets

用意されているサイズ: [ S ]

概要

脆弱性を含むリソースをカウントして重大度ごとに分けて、ドーナツグラフで表示します。

34. Vulnerable public facing assets

用意されているサイズ: [ S ]

概要

インターネットに面したリソースで CVSS のスコアが高いものを重大度に分けて、ドーナツグラフで表示します。

35. Most vulnerable assets

用意されているサイズ: [ M ]

概要

各リソースごとに CVSS の脆弱性リストに合致した数をカウントして、最も多く脆弱性が検知されたリソースを数の多いものから降順に並べます。

挙動

リソース名をクリックすると、Inventory ページが開き、詳細情報が表示されます。

検知数が記載された Vulnerabilities をクリックすると、検知した脆弱性が全て表示されます。

36. Patch Compliance - UNIX Containers

用意されているサイズ: [ S ]

概要

コンプライアンス基準として、リソースが稼動していて、以下の基準を満たす脆弱性が少なくとも 1 つあるコンテナを表示します。

- 60日以上前にリリースされたもの

- CVSS スコアが 7.0 以上のもの

- その脆弱性に対するパッチ/修正プログラムがリリースされている

37. Patch Compliance - UNIX VMs

用意されているサイズ: [ S ]

概要

コンプライアンス基準として、リソースが稼動していて、以下の基準を満たす脆弱性が少なくとも 1 つある VM を表示します。

38. Vulnerabilities By CVSS3 severity

用意されているサイズ: [ S ]

概要

CVSS のスコアリングを元にした重大度ごとに脆弱性を一目で確認できます。

挙動

SEE ALL をクリックすると、CVSSv3 の Vulnerability でフィルタリングされた Discovery ページが開きます。

それぞれの重大度をクリックすると、上記にそれぞれの重大度でフィルタリングされて、Discovery ページが開きます。

39. Patch Compliance - Windows Containers

用意されているサイズ: [ S ]

概要

Windows コンテナのパッチコンプライアンスを表示します。

40. Patch Compliance - Windows VMs

用意されているサイズ: [ S ]

概要

Windows VM のパッチコンプライアンスを表示します。

EXTERNAL EXPOSURE

41. Alerts on exposed assets

用意されているサイズ: [ S ]

概要

インターネットに面したリソースにおける重大度別のアラート分布。

42. Exposed assets with high severity alerts

用意されているサイズ: [ S ]、[ M ]

概要

インターネットに接続された資産で、リスクレベルが高いものから順に重要なアラートが表示されます。

APPLICATIONS

43. Application versions inventory

用意されているサイズ: [ S ]、[ M ]、[ L ]

概要

インストールされている各アプリケーションがバージョンごとに表示されます。

挙動

Amazon SSM Agent や、Nginx などアプリケーションにてチェックボックスにチェックを入れてフィルタリングできます。

44. Most common applications

用意されているサイズ: [ S ]、[ M ]、[ L ]

概要

Orca Security に接続したアカウントで稼働するアプリケーションをカウントし、最も多く利用されているアプリケーションから降順に並べて表示します。

挙動

SEE ALL をクリックすると、アプリケーションでフィルタリングされた Discovery ページが表示されます。

各アプリケーション名をクリックすると、アプリケーション名でフィルタリングされた Discovery ページが表示されます。

まとめ

以上、Orca Security の Risk Dashboard に追加可能なウィジェット 44 種類を全てご紹介させていただきました。

繰り返しになりますが、追加できるウィジェットは続々と追加されているため、見つからない場合は、是非教えてください。