Attack Paths 機能がリニューアルされました

2024 年 12 月に、Attack Paths 機能がリニューアルされました。

最新情報を以下のブログ記事でご紹介していますので、併せてご確認ください。

こんにちは、Orca Security 担当の尾谷です。

今日は、Orca Security のユニークな機能である Attack Path を活用したセキュリティアップデート (パッチ当て) 戦略についてご紹介したいと思います。

Attack Path の概要はこちらの記事でご紹介しております。

ブラインドアップデートは危険

個人で利用している PC や Mac は、セキュリティアップデートを適用すべきですが、アップデートで不具合を経験されたことはありませんか?

僕は以前、MacBook Pro の OS をアップグレードしたところ動作が遅くなったり、Mac Studio の OS をバージョンアップして Web カメラが動かなくなり、しばらくカメラなしでミーティングをする期間が発生したりといった経緯があるので OS アップデートを行うときは特に慎重に調べるようにしています。

これが共有で利用するサーバーや、何千人、何百人が利用するサービスだとすると、さらに気を使います。

そして、しっかり検証したつもりでも、以下の記事のような事故が潜んでいることもあります。。

Orca の Attack Path を使って効果的なアップデートを

上記の通り、時間をかけてアップデートの検討をするべきです。

一方で、隅から隅まで、すべてのセキュリティアップデートに検証を行っていると途方も無い工数が必要になります。

そこでオススメなのが、今日ご紹介する Orca Security の Attack Path を使った、効果的なパッチ当て戦略です。

Attack Path はセビリティでフィルタリングできます

こちらの記事 でご紹介している通り、リニューアルされてスコアによって、Critical / High / Medium / Informational とセビリティごとにフィルタリングして、確認できます。

以下の画像のような形で、クリックするとフィルタリングされます。

ラテラルムーブメント攻撃を可視化する

攻撃者は、侵入に成功するとそのサーバーから別のサーバーやデータベースに移動し、重要なシステムやデータに到達する可能性があります。

この攻撃経路が可視化されることで、セキュリティチームは最初に解決するべき課題に焦点を向けることができるようになります。

2 つの例を取り上げて、具体的に説明させていただきます。

Malware からラテラルムーブメント攻撃を受けるケース

例えば、この Attack Path ですと以下のリスクがあります。

- インターネットフェーシングしている (インターネットに直接接続ができる) Amazon Linux 2022 サーバーに Malware があり、外部から侵入される危険性があります。

- Amazon Linux 2022 サーバーには DevOps_admin という IAM インスタンスプロフィールロールが設定されており、Administrator Access がアタッチされています。

- この IAM ロールを利用して、S3 バケットに保存された個人情報と思われるメールアドレスリストが奪取される可能性があります。

この場合は、Malware を速やかに削除するという対応が最も効率的に見えます。

次の Attack Path のリスクはどうでしょうか。

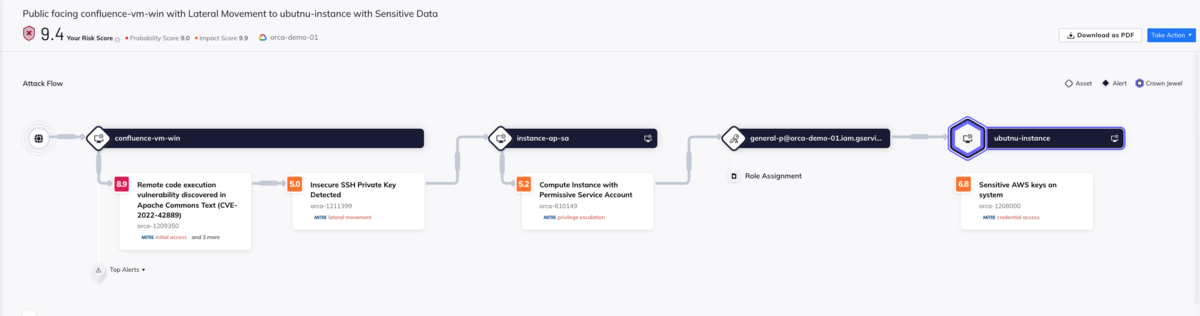

脆弱性からラテラルムーブメント攻撃を受けるケース

- インターネットフェーシングしている (インターネットに直接接続ができる) GCP の VM インスタンス (Windows Server 2019) に、Apache Commons Text (CVE-2022-42889) の脆弱性があり、リモートコードを実行できる状態にあります。

- SSH キーがあり、キーを使って、Debian 11.9 サーバーに横移動することができます。

- Debian サーバーにロールが設定してあり、AWS のアクセスキーが内包された Ubuntu サーバーにアクセスできます。

- Ubuntu サーバーの AWS アクセスキーが奪取されると、AWS 環境を攻撃される可能性があります。

この場合は、Apache Commons Text の脆弱性を修復するか、そこがすぐに難しい場合は、Debian サーバーにアクセスする秘密鍵を削除するとか、Debian サーバーで Windows Server からの SSH 接続をブロックする設定を /etc/ssh/ssh_config に記述するなどの暫定対応が検討できます。

是非、ご利用のクラウド環境に Orca Security を導入して、Attack Path を確認しパッチ当て戦略をご検討ください。