こんにちは、プラットフォームビジネス事業グループの石田です。

この度、ネットワーク監視ツール「ThirdEye Suite」を実際に触る機会をいただきましたので、 本記事では、「ThirdEye Suite」の操作感や、Azure環境でのデプロイから監視対象の設定、 試してみた検証内容を体験ベースでレポートしていきます。

本記事の内容

■ThirdEye Suite概要

・ThirdEye Suiteとは

■検証環境について

・検証環境の構成図

■デプロイ方法

・ThirdEye Suiteの仮想アプライアンスをAzureにデプロイしてみた

■監視対象の追加

・Cisco Catalyst 8000Vを監視対象に追加してみた

■検証概要

・コンフィグ変更、セキュリティ関連、運用関連

■まとめ

ThirdEye Suite概要

まず、ThirdEye Suiteとは何かを説明する前に、ThirdEyeについて説明します。

■ThirdEyeとは 一言でいうと、「ネットワーク監視機能を備えた運用管理ツール」です。 ネットワーク機器やサーバーの状態をリアルタイムで把握し、問題発生時には迅速に検知することが可能です。

<主な機能> ・監視機能: Ping監視、Trap監視、性能・閾値監視、Syslog監視、サーバー監視 ・管理機能: インベントリ管理、コンフィグ管理、EOS・EOL管理、アクセス履歴管理、 CLI証跡管理、マップ画面構成管理

ThirdEyeは監視・管理機能を持つツールであることが、なんとなく理解ができたところでThirdEye Suiteの説明をします。

■ThirdEye Suiteとは 一言でいうと、ThirdEyeの機能と「Net LineDancer」の機能を統合したソリューションです。 監視・管理に加えて、「自動化」と「効率化」を兼ね備えることにより、運用全体のコスト削減と品質向上が期待できる統合的な運用管理ソリューションです。

監視・管理以外に作業を「自動化」することによって、設定変更や確認作業に伴う入力ミスや見落としといったヒューマンエラーを防ぎ、作業負担や人件費を削減するメリットがあります。

💡補足:Net LineDancerとは、ネットワーク機器のコンフィグレーション(設定)を自動的に管理・運用するためのツールです。 <主な機能> 自動化機能: 設定変更自動化、障害検知時コマンド自動実行、コンフィグポリシー違反自動検知

検証環境について

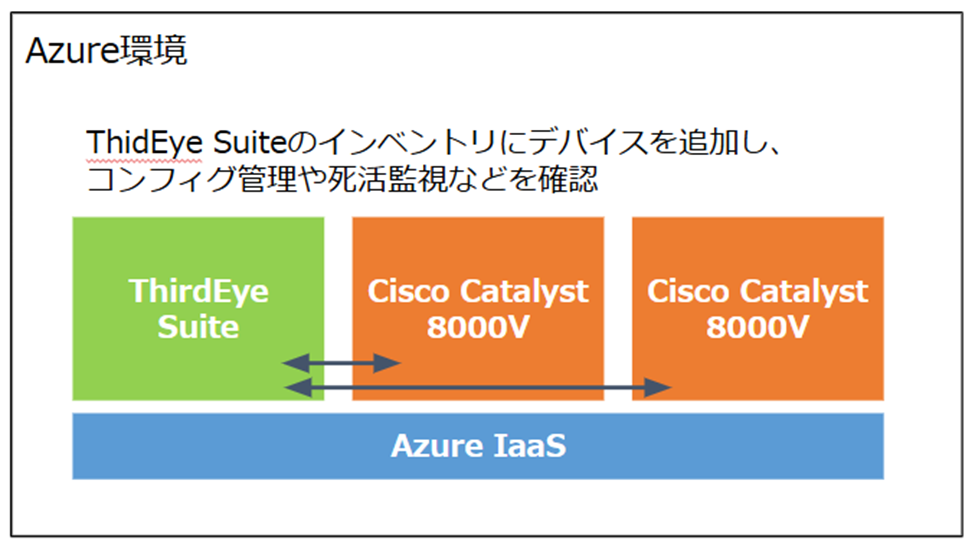

今回の検証では、ThirdEye Suiteの仮想アプライアンスを利用し、Azure環境上で構築を行いました。

・プラットフォーム:Microsoft Azure

・検証対象機器:Cisco Catalyst 8000V ×2台(仮想アプライアンス)

利用方法はThirdEye SuiteをAzureにデプロイし、Cisco機器を監視対象として設定しました。

利用方法はThirdEye SuiteをAzureにデプロイし、Cisco機器を監視対象として設定しました。

デプロイ方法

ThirdEye Suiteの仮想アプライアンスをAzure環境にデプロイするための手順を以下にまとめました。

■1. Azure用VHDファイルの準備

仮想マシンイメージとして使用するVHDファイルを準備する。

ThirdEyeのイメージが格納されたVHD(Virtual Hard Disk)を用意する。

![]()

注意:VHDファイルの解凍には、使用するソフトウェアによってサイズ結果が異なるため注意が必要。Azure版ThirdEyeのVHDファイルをWindows標準機能で解凍し、Azureのストレージアカウントにアップロードしてデプロイを試みたが、サイズのエラーにより失敗しました。7-Zipで解凍し直したファイルでは、問題なくデプロイが完了できるため、解凍方法には注意が必要です。

■2. Azureストレージにアップロード

準備したVHDファイルをAzureのストレージアカウントにアップロードする。

① VHDファイルを、Azureのストレージアカウントにアップロードする。

※既存のストレージアカウントを使用するか、「作成」からストレージアカウントを作成する。

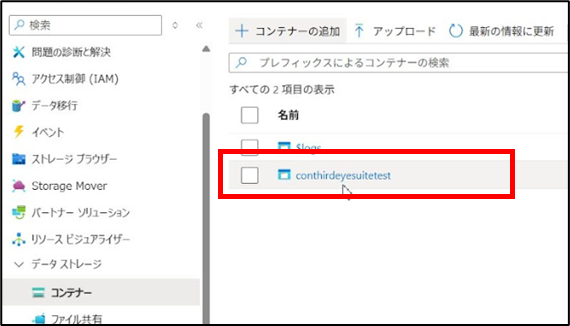

② ストレージアカウントメニュー内の、「データストレージ」→「コンテナ」を選択し、「アップロード」を

クリックし、VHDファイルをアップロードする。

※既存のコンテナを使用するか、「コンテナー追加」からコンテナを作成する。

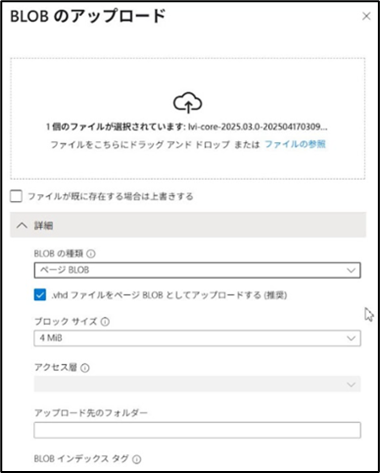

「詳細設定」を開き、BLOBの種類を「ページBLOB」に変更し、

変更後、「アップロード」をクリックする。

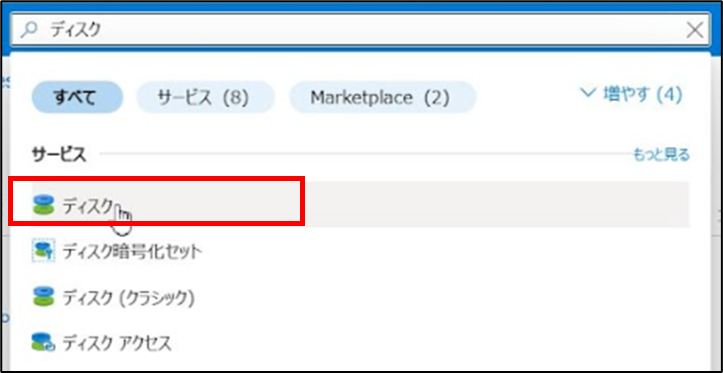

「ディスク」サービスに移動し、「作成」をクリックする。

「ディスク」サービスに移動し、「作成」をクリックする。

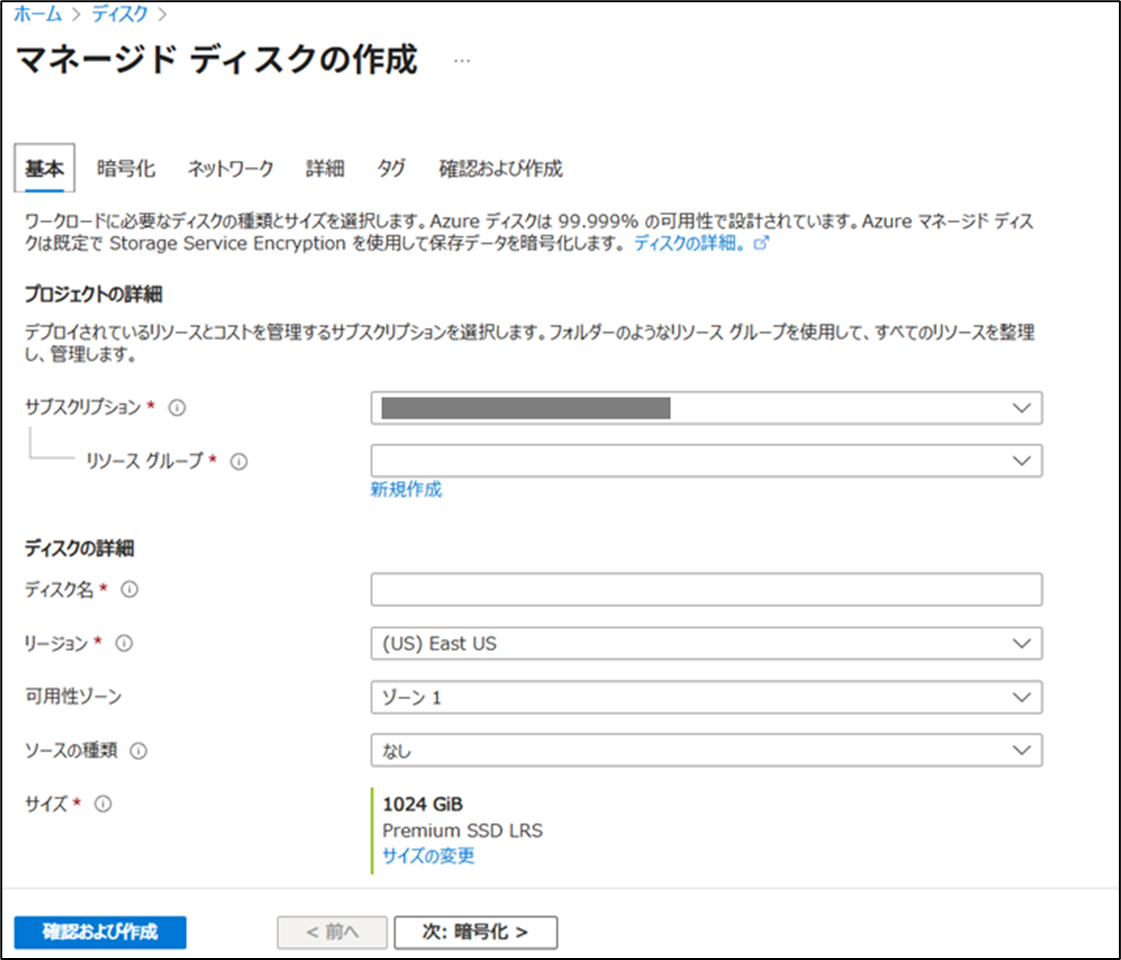

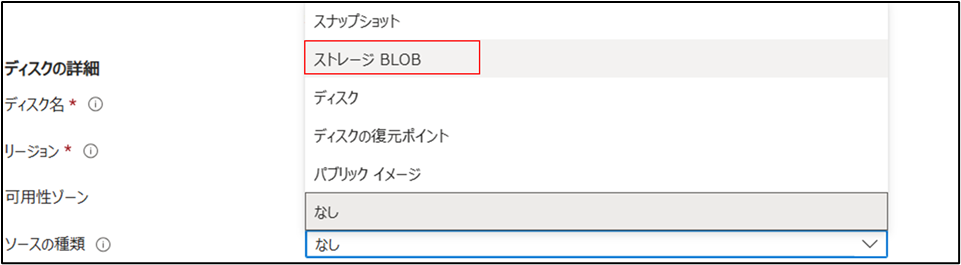

■3. マネージド ディスクの作成

アップロードしたVHDファイルを元にマネージドディスクを作成する。

① 項目にそってマネージド ディスクの設定を入力する。

※この時、ソースの種類は「ストレージBLOB」に変更し、ソースBLOBの時にアップロードしたファイルを選択する。

※この時、ソースの種類は「ストレージBLOB」に変更し、ソースBLOBの時にアップロードしたファイルを選択する。

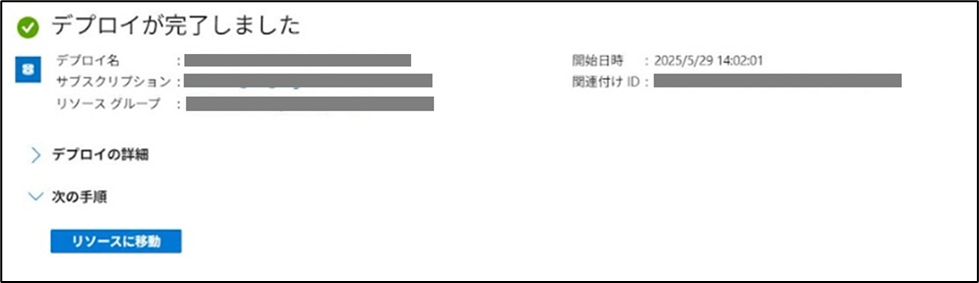

② 作成完了後、「リソースに移動」をクリックする。

② 作成完了後、「リソースに移動」をクリックする。

③ リソースに移動し、「VMの作成」をクリックする。

③ リソースに移動し、「VMの作成」をクリックする。

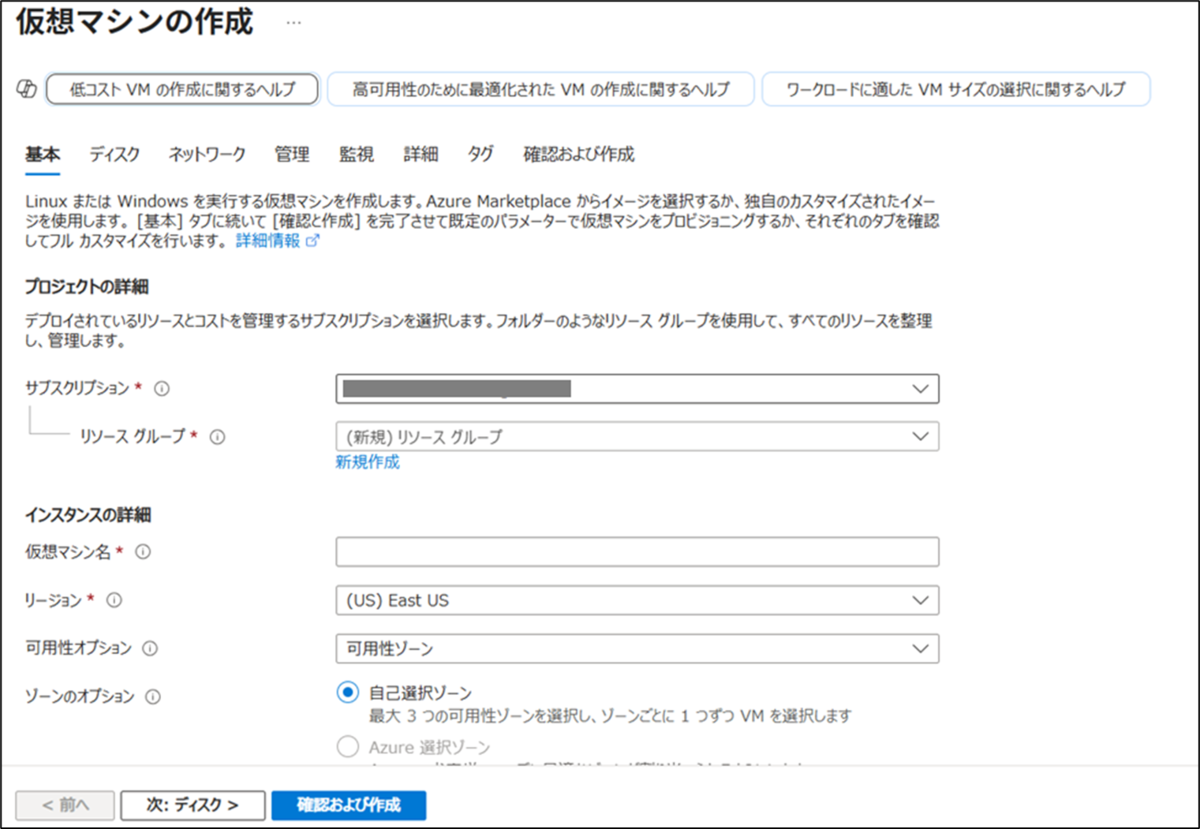

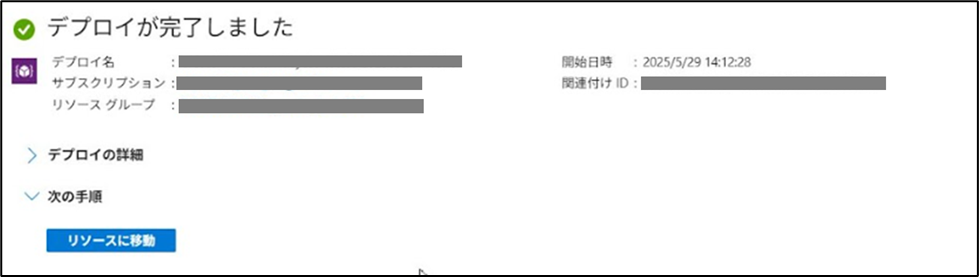

■4. 仮想マシンのデプロイ

作成したマネージドディスクを使用して、仮想マシンを作成する。

① 項目にそって 仮想マシンの設定を入力する。

② 作成完了後、「リソースに移動」をクリックする。

② 作成完了後、「リソースに移動」をクリックする。

③ リソースに移動し、「VMの作成」をクリックする。

③ リソースに移動し、「VMの作成」をクリックする。

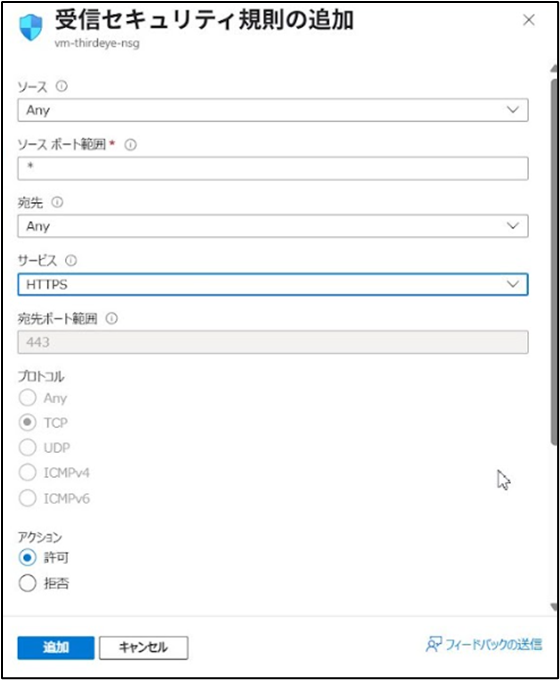

■5. 設定と起動

必要な設定(ネットワーク、セキュリティなど)を行い、仮想マシンを起動する。

① 受信ポートの設定

💡補足:Azureでは初期設定で外部からのアクセスが制限されているようでしたので、今回は、ダッシュボード画面にアクセスするためのポートである「443番ポート」のみを許可する設定を行いました。

💡補足:Azureでは初期設定で外部からのアクセスが制限されているようでしたので、今回は、ダッシュボード画面にアクセスするためのポートである「443番ポート」のみを許可する設定を行いました。

② MACアドレスの確認

対象の仮想マシン画面の左の[設定]→[プロパティ]で確認ができます。

💡補足:製品ライセンスはMACアドレスで管理されているらしいので、仮想マシンに割り当てられたMACアドレスを事前に確認が必要です。また、MACアドレスの確認は[ヘルプ]→[ブート診断]のスクリーンショットからでも可能です。

💡補足:製品ライセンスはMACアドレスで管理されているらしいので、仮想マシンに割り当てられたMACアドレスを事前に確認が必要です。また、MACアドレスの確認は[ヘルプ]→[ブート診断]のスクリーンショットからでも可能です。

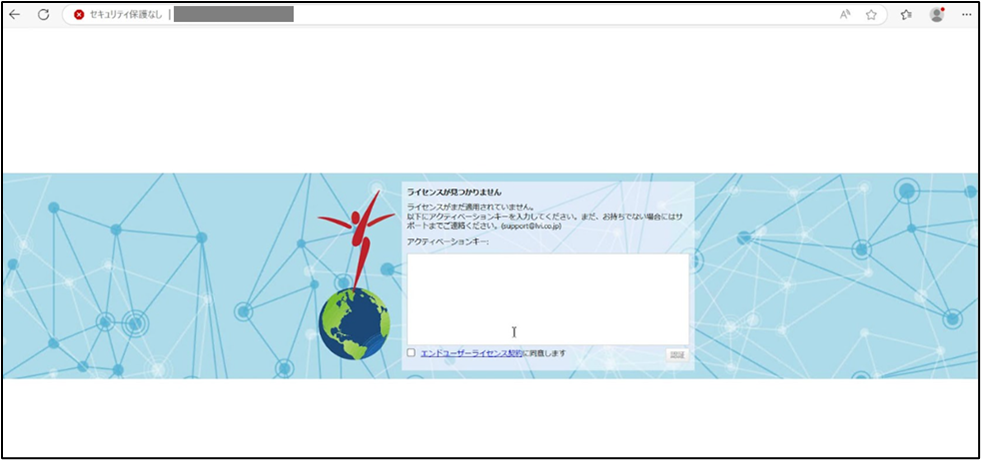

③ ポート、MACアドレスの確認ができたら、仮想マシンを起動する。

起動後、Webブラウザで、ThirdEyeのアドレスを入力しアクセスする。

下記画面が表示されれば正しく起動できています。

監視対象の追加

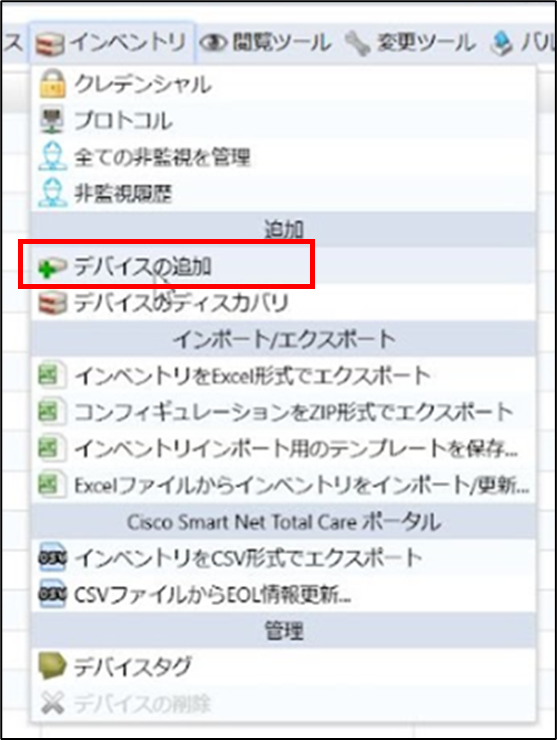

Cisco Catalyst 8000VデバイスをThirdEyeに追加してみます。 デバイスを追加する場合、以下のいずれかの方法で追加することが可能です。

<操作・該当機能> ・ディスカバリ:指定したIPアドレスのレンジでデバイスを追加することが可能 ・インポート(Excel):テンプレートファイルにデバイス情報を追加することで、複数のデバイスを一括で追加することが可能 ・デバイスの追加:指定したIPのデバイスを1台ずつ追加することが可能

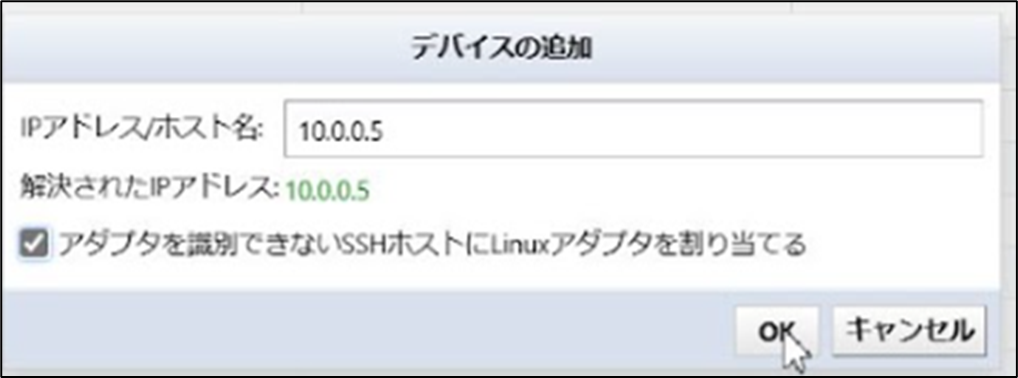

今回は、1台ずつ登録する「デバイスの追加」での操作を実施してみます。

ThirdEyeのダッシュボード画面の[デバイス]タブを選択し、[インベントリ]→[デバイス追加]の順にクリックする。

追加するデバイスのIPアドレスを入力し、[OK]をクリックする。

追加するデバイスのIPアドレスを入力し、[OK]をクリックする。

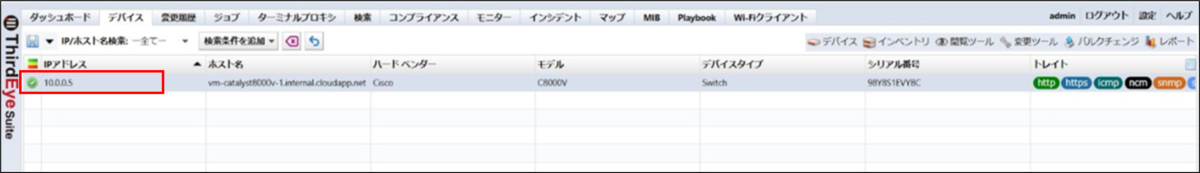

ThirdEyeが監視対象機器から情報収集を完了すると、追加されたデバイスがデバイス一覧に追加されます。

ThirdEyeが監視対象機器から情報収集を完了すると、追加されたデバイスがデバイス一覧に追加されます。

💡対応時の注意点:デバイス追加直後に情報収集がうまく行えず、バックアップも実施できませんでした。原因を調査した結果、トレイト項目に「ncm」が表示されていない場合、デバイス情報の収集が行えないことがわかりましたので、トレイト項目に「ncm」が追加されていることを確認する必要があります。「ncm」の設定は、「デバイス」→「デバイスプロパティの編集」→「NCM機能を切り替え」 にて有効化することができます。

💡対応時の注意点:デバイス追加直後に情報収集がうまく行えず、バックアップも実施できませんでした。原因を調査した結果、トレイト項目に「ncm」が表示されていない場合、デバイス情報の収集が行えないことがわかりましたので、トレイト項目に「ncm」が追加されていることを確認する必要があります。「ncm」の設定は、「デバイス」→「デバイスプロパティの編集」→「NCM機能を切り替え」 にて有効化することができます。

検証概要

それでは、実際にThirdEye Suitを試してみます。

<検証する内容> ・コンフィグ変更:ルータのコンフィグ変更 ・セキュリティ関連:操作ログの確認 ・運用関連:定形作業の自動化

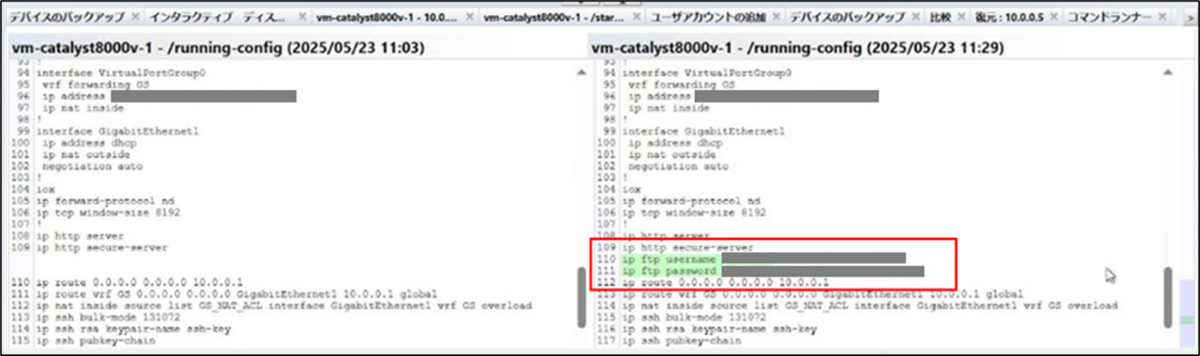

■1. コンフィグ変更

ルータのコンフィグ変更:デバイスのコンフィグ設定を変更できることを確認する。

コンフィグ変更する場合、以下のいずれかの方法で変更することが可能です。

・コマンドランナー:複数のデバイスに同一の操作を繰り返し行うことができるツール

・Webターミナル:Webブラウザから直接サーバーやネットワーク機器にアクセスして操作できるツール

・ドラフトコンフィグレーション:用意したコンフィグファイルを対象のデバイスに適用できるツール

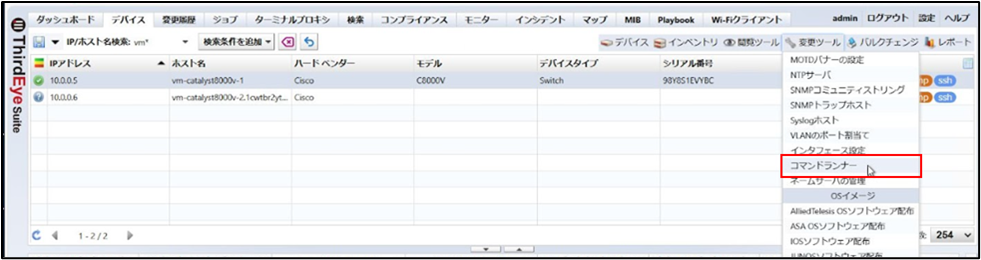

今回は、「コマンドランナー」での操作を実施してみます。

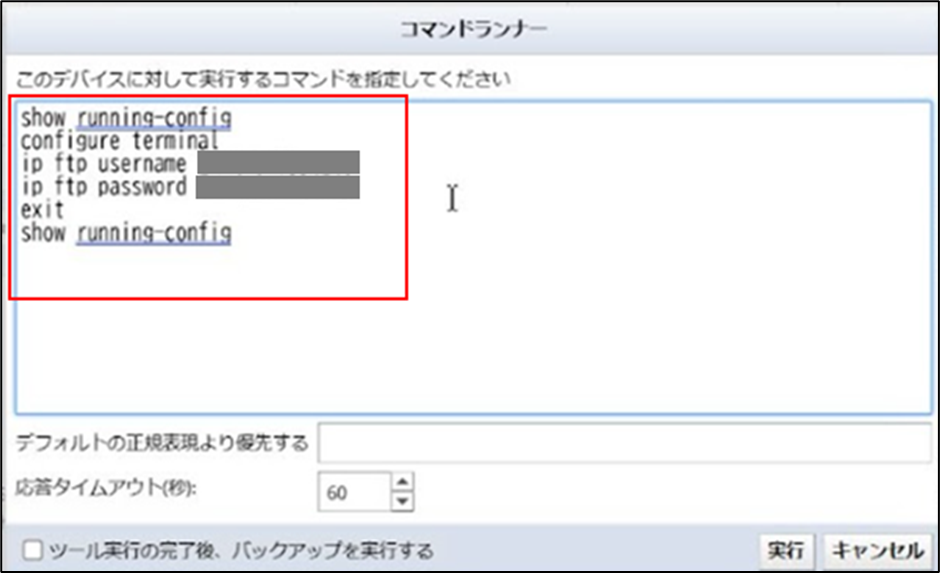

① [デバイス]タブで対象のデバイスを選択し、[変更ツール]から[コマンドランナー]をクリックする。

② [コマンドランナー]画面でコマンドを入力し実行することでコマンドが実行されることを確認する。

③ コマンド実行後、コンフィグを比較して変更を確認する。

💡ポイント:コマンドランナーは、100行以上のコマンドを複数のデバイスに一度に実行できます。また、今回は実施してませんが行うことのできるコマンドには、コンフィギュレーションのダウンロードやアップロードも含まれるそうです。

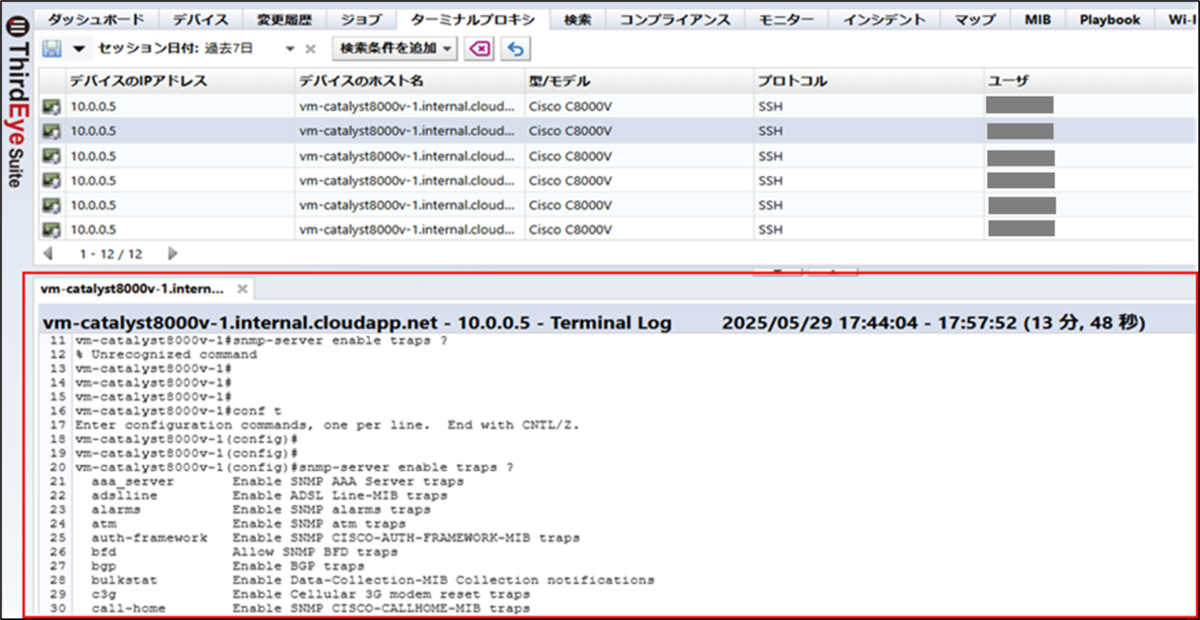

■2. セキュリティ関連

操作ログ:操作ログの機能が正常に行えることを確認する。

実行したログを確認するには、以下のいずれかの方法で確認することが可能です。

・コマンドランナー:ジョブ画面にてコマンドランナーを選択することで実行ログの確認が可能

・Webターミナル:ターミナルプロキシ画面で対象履歴を選択することで、実行ログの確認が可能

今回は「Webターミナル」で実施してみます。

① [ターミナルプロキシ]タブで実行時間の[デバイス]を選択し、Wクリックする。

② 実行したコマンドを確認できる。

② 実行したコマンドを確認できる。

💡ポイント:接続中はセッションログを確認することはできません。

また、ログ画面右上にある[ エクスポート]をクリックすると、セッションデータをテキストファイルとし

て保存できます。なお、ファイル名は「termlogs YYYY-MM-DD.zip」となり、ZIPファイル形式でまとめ

られます。

💡ポイント:接続中はセッションログを確認することはできません。

また、ログ画面右上にある[ エクスポート]をクリックすると、セッションデータをテキストファイルとし

て保存できます。なお、ファイル名は「termlogs YYYY-MM-DD.zip」となり、ZIPファイル形式でまとめ

られます。

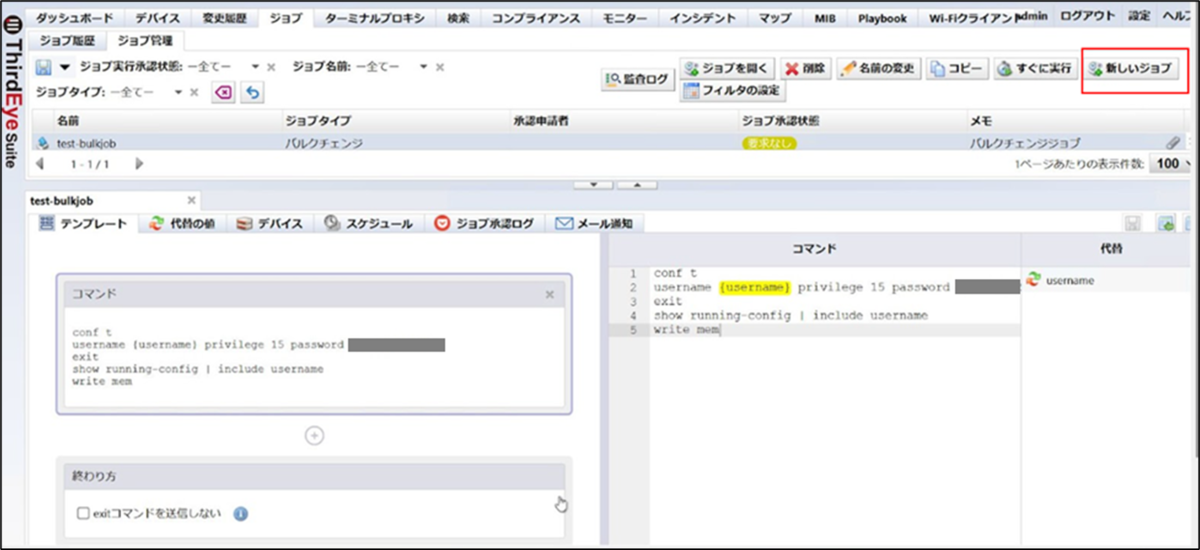

■3. 運用関連

定形作業の自動化:ジョブ機能を使用することで自動化できることを確認する。

① [ジョブ]タブを選択し、[新しいジョブ]からバルクチェンジのジョブを作成する。

② 変数化された部分は黄色で表示される。

② 変数化された部分は黄色で表示される。

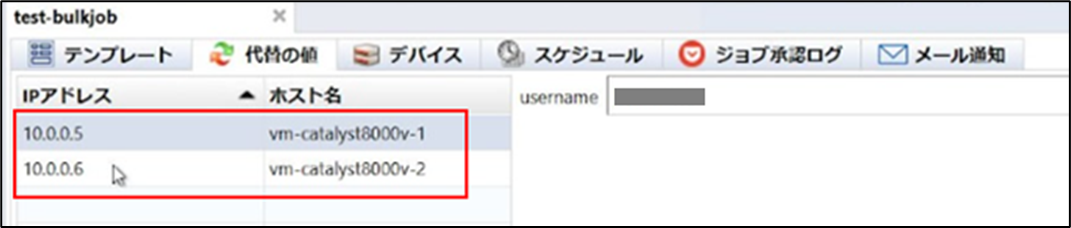

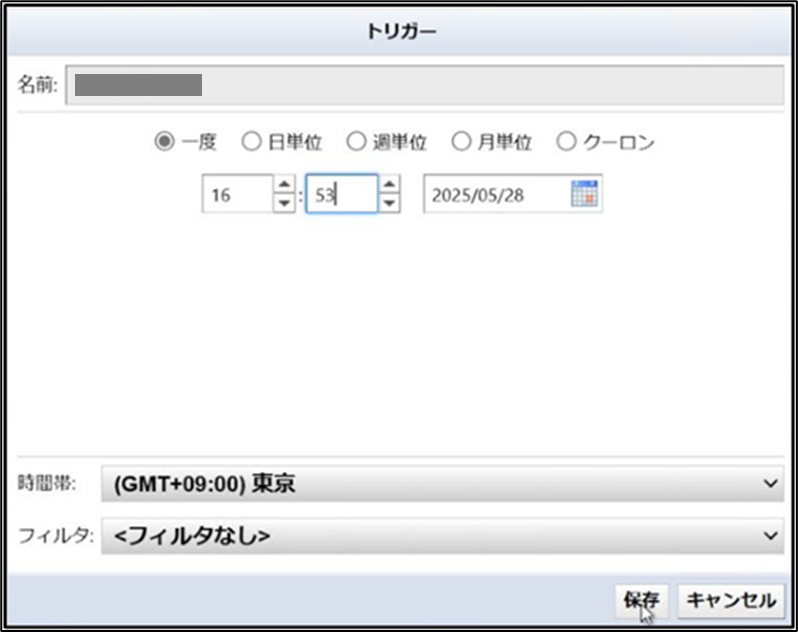

③ 代替の値タブで値を入力し、[スケジュール]タブでトリガーを追加する。

③ 代替の値タブで値を入力し、[スケジュール]タブでトリガーを追加する。

④ ジョブが実行され、デバイス毎に設定した値にコンフィグが変更されていることを確認する。

💡ポイント:コマンドランナーと似た機能ですが、コマンドをテンプレート化したものを作り、テンプレー ト変数を設けてデバイスごとに変数の値を変えることができるのがバルクチェンジの機能です。

まとめ

今回のThird Eye Suiteの検証を通じて、Azure環境へのデプロイからCisco Catalyst 8000Vデバイスの追加、そしてThird Eye Suiteの操作まで、一連の流れを実際に検証することができました。

当初はAzure環境へのThird Eye Suiteのデプロイに苦戦しましたが、解凍方法など基本的な点に注意すれば、問題なく起動できると思います。 私自身、Third Eye Suiteのような監視・管理・自動化ツールを扱った経験はなかったのですが、基本的な操作については直感的で扱いやすく、コンフィグの変更や操作ログの確認、定型作業の自動化などはスムーズに行える印象でした。

以上の結果から、Third Eye Suiteは実運用の現場において、私のように作業に不慣れなユーザーでも扱いやすく、自動化機能を活用することで、作業負担の軽減や運用品質の向上に直結する、非常に有効なツールだと思いました。