こんにちは Orca Security 担当の尾谷です。

先週 (10/10、10/11)、フォージビジョンは日経クロステックNEXT 東京 2024 に出展させていただきました。 たくさんの皆さまがブースにお越しくださり、大変ありがとうございました。

二日間で、Orca Security に関してご質問いただいた内容をまとめてご回答してみたいと思います。

AWS SUMMIT でご質問いただいた内容もまとめております。

合わせてお読みください。

- Q: 多機能すぎて把握できない。まとめた資料はないの?

- Q: オンプレからリフトするかリファクタリングするか迷っている

- Q: AWS 純正のサービスを使った方が良いのでは?

- Q: GitHub を使っているが、ソースコード管理はできるか?

Q: 多機能すぎて把握できない。まとめた資料はないの?

A: 主な機能をご紹介した資料を作りました。

Orca Security は、CNAPP 製品です。クラウドの環境を 100% カバーするのがコンセプトで、以下の機能を網羅します。

- CSPM

- KSPM

- CWPP

- CDR

- SHIFT LEFT

- CIEM

- API

- DSPM

いろいろ機能があって、把握しきれないというご意見をいただきましたので、主な機能のご紹介する資料を作成しました。

オンラインミーティングをご予約いただきましたお客様にご提供しますので、是非、お問合せください。

Q: オンプレからリフトするかリファクタリングするか迷っている

A: クラウド移行後の管理は、Orca Security にお任せください。

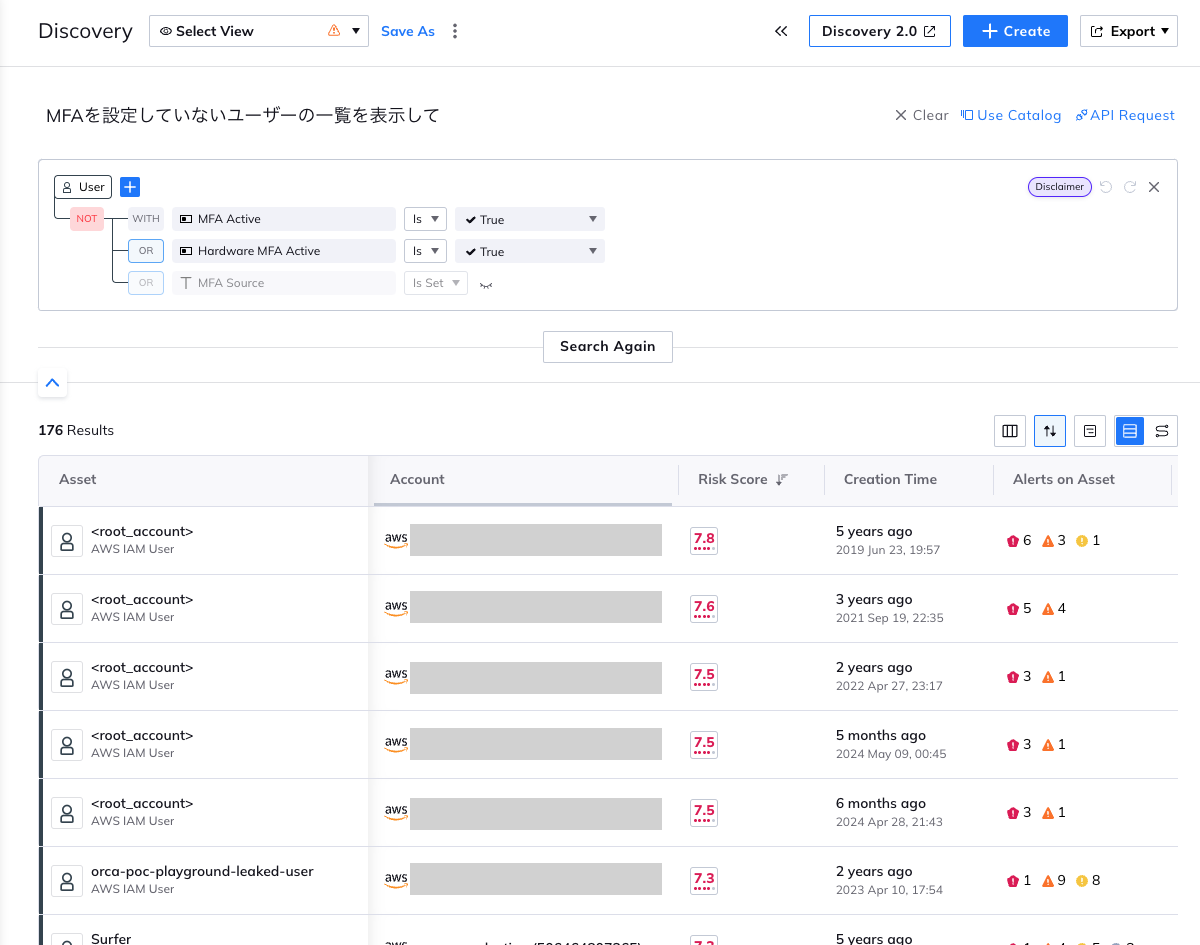

Orca Security は、アカウントを接続するだけで継続的にリスクを可視化し続けるアラートの機能が秀逸ですが、これに加えて、インベントリのページではクラウド環境の全てのリソースを把握できます。

例えば「二段階認証(MFA)」を設定していないユーザーの一覧も、日本語で検索すれば AI が高度なクエリを作成して結果を表示してくれます。

Orca x フォージビジョンが「何から手をつけたら良いか分からない。」を解決します。

Q: AWS 純正のサービスを使った方が良いのでは?

A: セキュリティエンジニアがご不在であれば Orca をお勧めします。

確かに、AWS のサービスを使いこなせば Orca Security が提供するセキュリティポスチャーを実現できると思います。

AWS Security Hub を使えば、コンプライアンスのチェックができますし、AWS Audit Manager を利用することで継続的なコンプライアンスの逸脱も監視できます。Amazon Macie を用いて、S3 バケットに含まれる個人情報を検出できます。Amazon Inspector を設定すれば、継続的な脆弱性スキャンを行えます。Amazon CodeGuru Reviewer を使ってハードコードされたシークレットを特定できるかも知れません。更に、Amazon GuardDuty で不正検知を行えば、かなり強固なセキュリティポスチャーが実現できそうです。

ただ、さまざまな AWS のサービスをすべて設定していくのは人的コストと、セキュリティの知識が必要です。

Orca Security は、お客様のアカウントを接続するだけで 24 時間後にはすべてが可視化されます。

Q: GitHub を使っているが、ソースコード管理はできるか?

A: できます!

今年、Orca は SCM Security Posture (ソースコントロールマネジメント・セキュリティ耐性) に対応しました。

コードに含まれるリスクを検知するだけでなく、例えば、デフォルトブランチがレビューなし必須になっていないリスクを検出するなど、リポジトリ全体のベストプラクティスを評価できるようになりました。

GitHub、GitLab に対応しています。Bitbucket や Azure DevOps Services はまだ SCM に対応していませんが、Shift Left は対応しているので、まずは PoC を通じて可用性をご判断いただければと思います。

以上です。