こんにちは、Orca Security チームの尾谷です。

2024/07/01 に OpenSSH の脆弱性が公開されました。

Qualys のサイトでは、The regreSSHion Bug という名称が付けられて公開されています。

以下、NVD のサイトには、Qualys が発見した脆弱性であること、2006 年に公開された CVE-2006-5051 の回帰であることなどが記載されています。

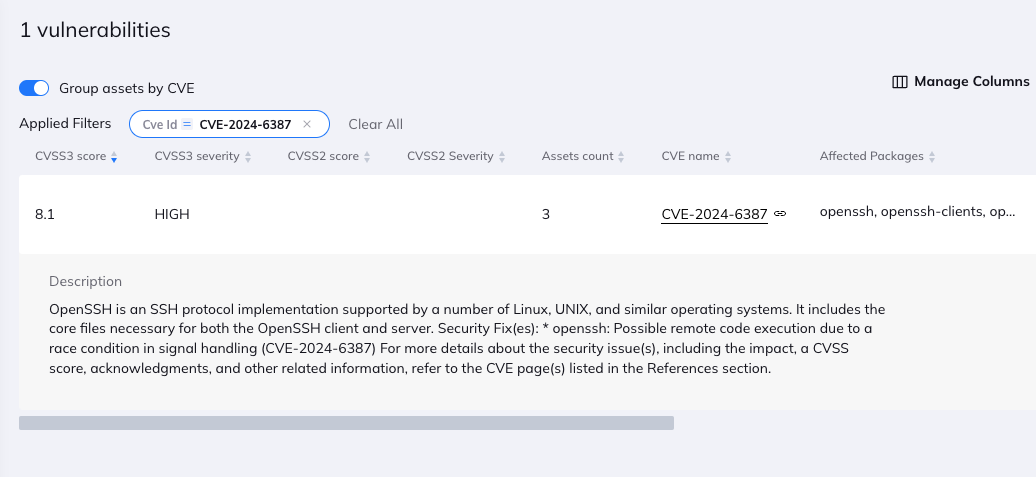

要は、2006 年に修正されたリスクがパッケージのバージョンアップで再発してしまったようで、CVSS 3 のスコアは 8.1 と高く、リモートで roor 権限のコマンドを実行される可能性があるとのことです。

対象の脆弱性を、Orca Security で確認

Orca Security を用いて弊社の環境を検索したところ、検証用に作成した、普段は停止している Red Hat Enterprise Linux のインスタンス 3 件がヒットしました。

これを fix していきたいと思います。

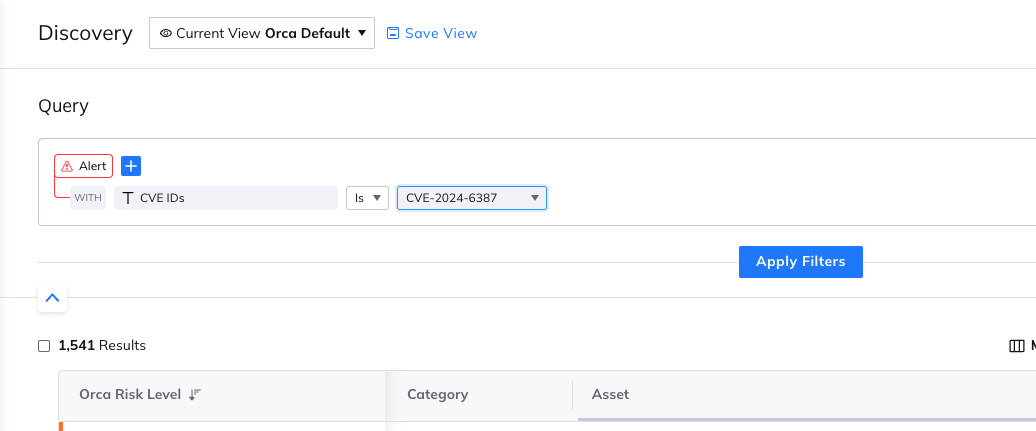

Discovery から検索する方法

Discovery から、Alerts を全て選択し、CVE IDs is CVE-2024-6387 という形で、[Apply Filters] ボタンをクリックしました。

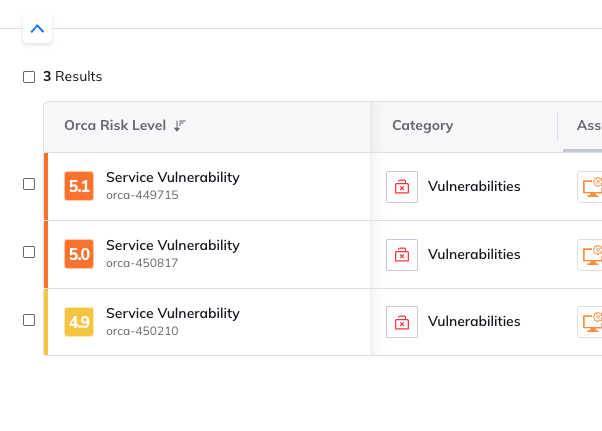

すると、3 件がヒットしました。どのインスタンスも停止しているのでアラートリスクスコアは低い状況です。

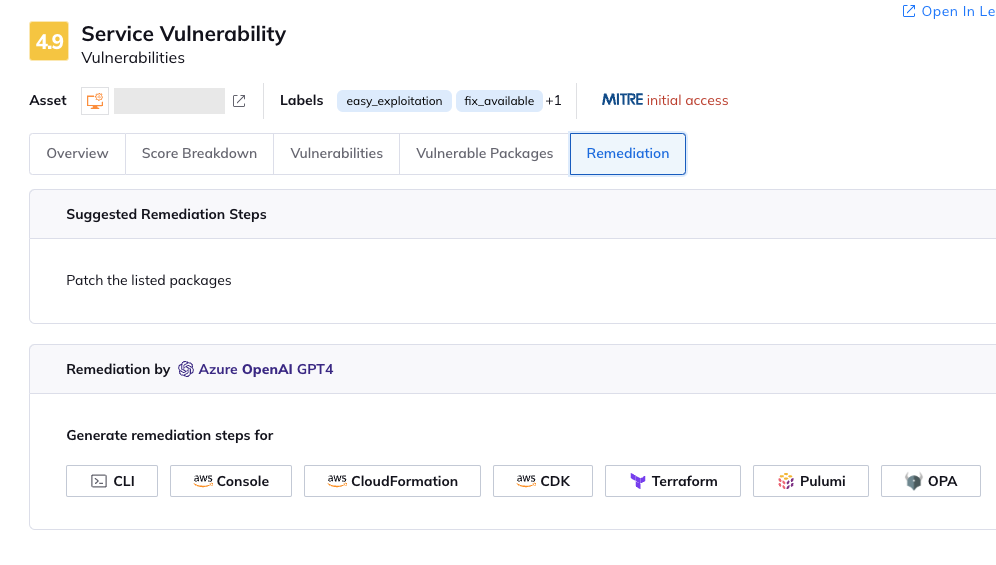

推奨修復方法を確認したところ「リストされたパッケージにパッチを当ててください。」とだけ記載されていました。

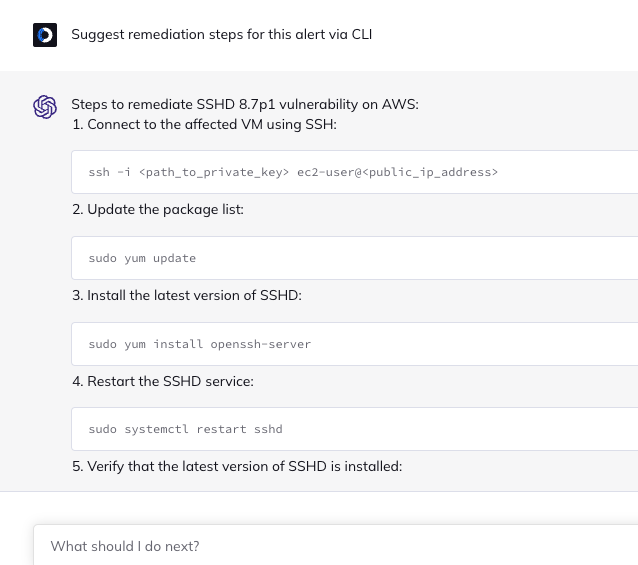

もう少し詳しく知りたいので [CLI] ボタンをクリックしてみます。

すると、修復コマンドが提案されました。

修復作業

推奨コマンドは参考程度に確認をしつつ、dnf コマンドでアップデートリストを更新しました。

すると、openssh 関連で 3 つアップデートプログラムが見つかりました。

$ sudo dnf list update $ sudo dnf check-update | grep -i openssh openssh.x86_64 8.7p1-38.el9_4.1 rhel-9-baseos-rhui-rpms openssh-clients.x86_64 8.7p1-38.el9_4.1 rhel-9-baseos-rhui-rpms openssh-server.x86_64 8.7p1-38.el9_4.1 rhel-9-baseos-rhui-rpms

openssh.x86_64 のアップデートを実行すると、上記 3 つのプログラムが同時に更新されました。

$ sudo dnf update openssh.x86_64 Last metadata expiration check: 0:01:30 ago on Mon 08 Jul 2024 11:32:14 AM JST. Dependencies resolved. ============================================================================== Package Arch Version Repository Size ============================================================================== Upgrading: openssh x86_64 8.7p1-38.el9_4.1 rhel-9-baseos-rhui-rpms 466 k openssh-clients x86_64 8.7p1-38.el9_4.1 rhel-9-baseos-rhui-rpms 723 k openssh-server x86_64 8.7p1-38.el9_4.1 rhel-9-baseos-rhui-rpms 465 k Transaction Summary ============================================================================== Upgrade 3 Packages Total download size: 1.6 M Is this ok [y/N]: y Downloading Packages: (1/3): openssh-8.7p1-38.el9_4.1.x86_64.rpm 6.9 MB/s | 466 kB 00:00 (2/3): openssh-server-8.7p1-38.el9_4.1.x86_64 6.3 MB/s | 465 kB 00:00 (3/3): openssh-clients-8.7p1-38.el9_4.1.x86_6 8.7 MB/s | 723 kB 00:00 ------------------------------------------------------------------------------ Total 15 MB/s | 1.6 MB 00:00 (中略) Upgraded: openssh-8.7p1-38.el9_4.1.x86_64 openssh-clients-8.7p1-38.el9_4.1.x86_64 openssh-server-8.7p1-38.el9_4.1.x86_64 Complete!

Orca Security にて、再スキャンしたところ、アラートがクローズされました。

まとめ

Orca Security での脆弱性対策方法をご紹介しました。

Orca Security を導入することで、今回のような CVE スコアの高いリスクを検知していたとしても、インスタンスが停止していた場合はスコアを下げる、といった調整を Orca がやってくれるので、本当に直近で対応しないといけない対応を優先することができます。

また、しばらく起動していないインスタンスは、今回のようにセキュリティアップデートが含まれる可能性が非常に高いため、起動前に Orca で安全性を確認していただくのがよろしいと感じました。