こんにちは、Orca Security 担当の尾谷です。

2025 年 5 月、Orca Security は AWS Security Hub との新たな統合を発表しました。

この統合により、Orca が検出したクラウドリスクが AWS Security Hub に統合され、セキュリティチームは既存の AWS ワークフロー内でリスクの追跡と優先順位付けを効率的に行えるようになります。

統合の概要

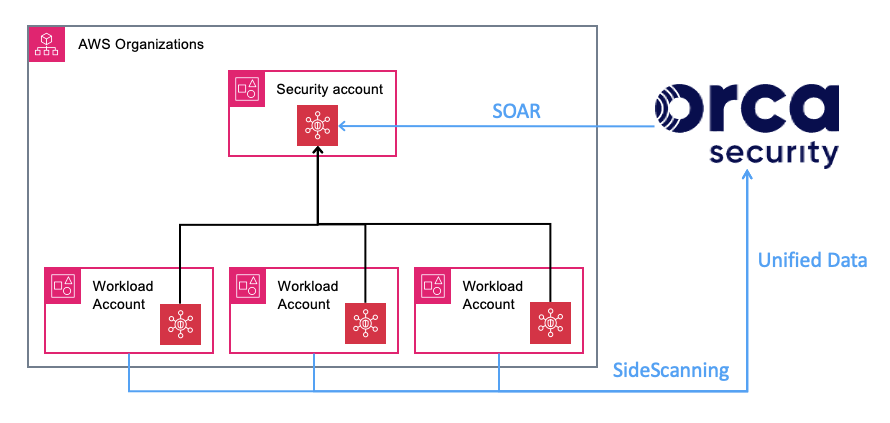

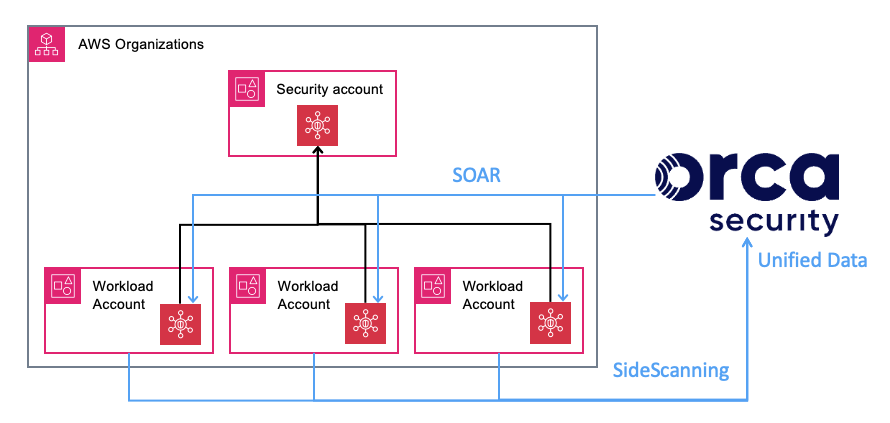

Orca Cloud Security Platform は、エージェントレスの SideScanning™ 技術を活用して、クラウドインフラストラクチャ、ワークロード、アプリケーション、データ、API、ID などにわたるリスクを検出・優先順位付けします。

さらに、CloudTrail などの情報を読み込み Unified Data としてアラートの相関関係を可視化することが可能です。

今回の統合を設定すると、Orca が検出しコンテキストを踏まえて優先順位付けされたリスク情報、いわゆる 良質な情報 が、AWS Security Hub に「ファインディング(findings)」として表示され、セキュリティチームは一元的なダッシュボードでリスクを把握し、対応を迅速化できます。

Security Hub に委任アカウントを設定し、統合されているお客様にとって、リスク管理の効率化に寄与する機能です。

統合のメリット

- リスクの一元管理:

OrcaのリスクインテリジェンスがAWS Security Hubに統合され、複数のAWSアカウントやリージョンにまたがるリスクを一元的に管理できます。 - 優先順位付けの強化:

Orcaの詳細なテレメトリーデータにより、セキュリティチームは最も重要なリスクに集中して対応できます。 - 自動化された対応:

AWS Security Hubの自動化機能と連携することで、リスクに対する対応を自動化し、対応時間を短縮できます。

統合の設定方法

1. AWS Security Hub の設定:

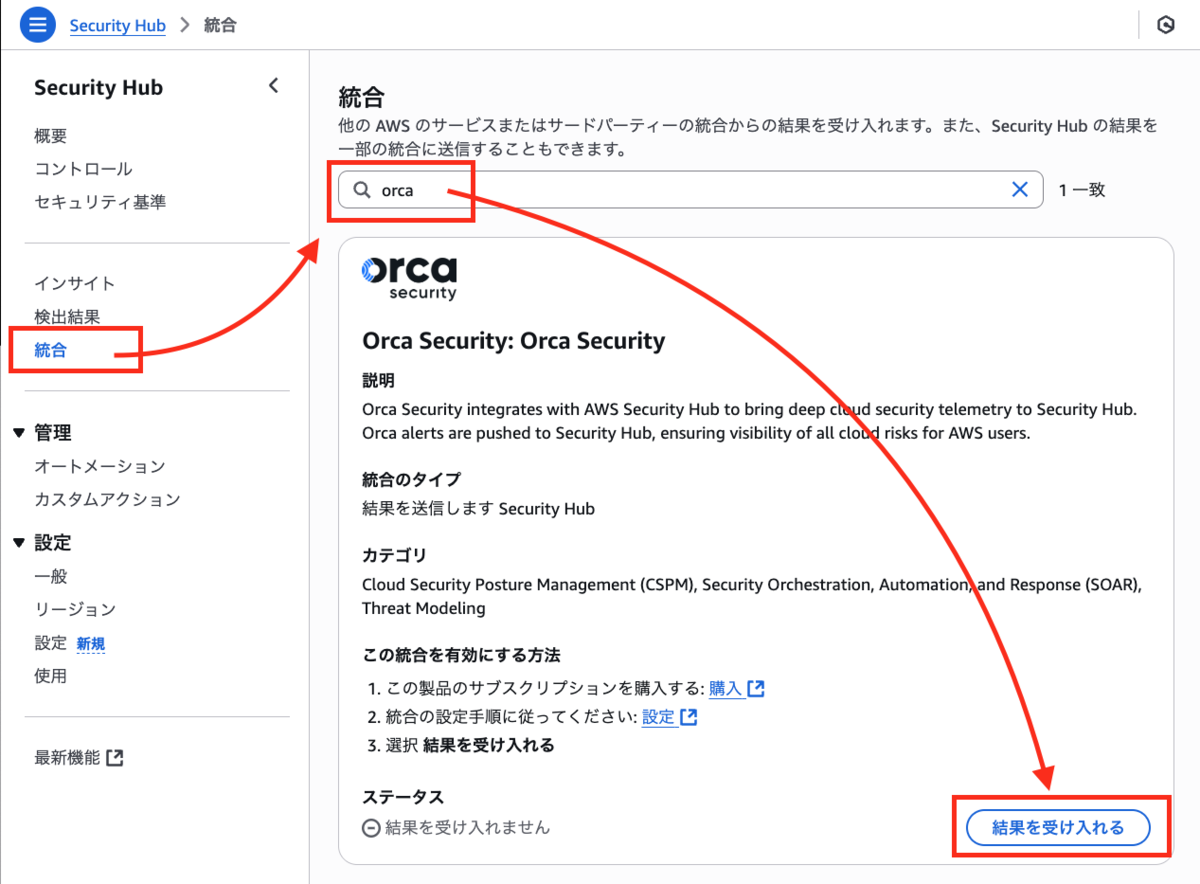

- AWS コンソールで Security Hub に移動し、左側のナビゲーションペインにある [統合] ページから Orca Security の統合を見つけます。

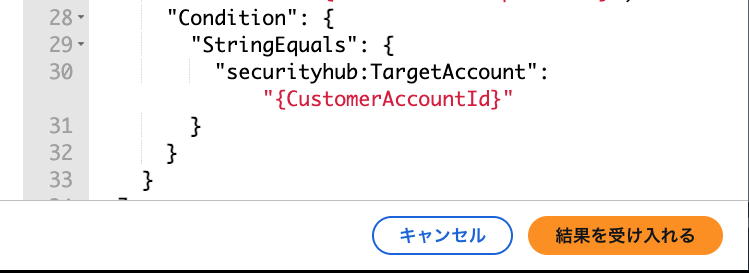

- [結果を受け入れる] ボタンをクリックして、Orca からのアラートを受信できるようにします。

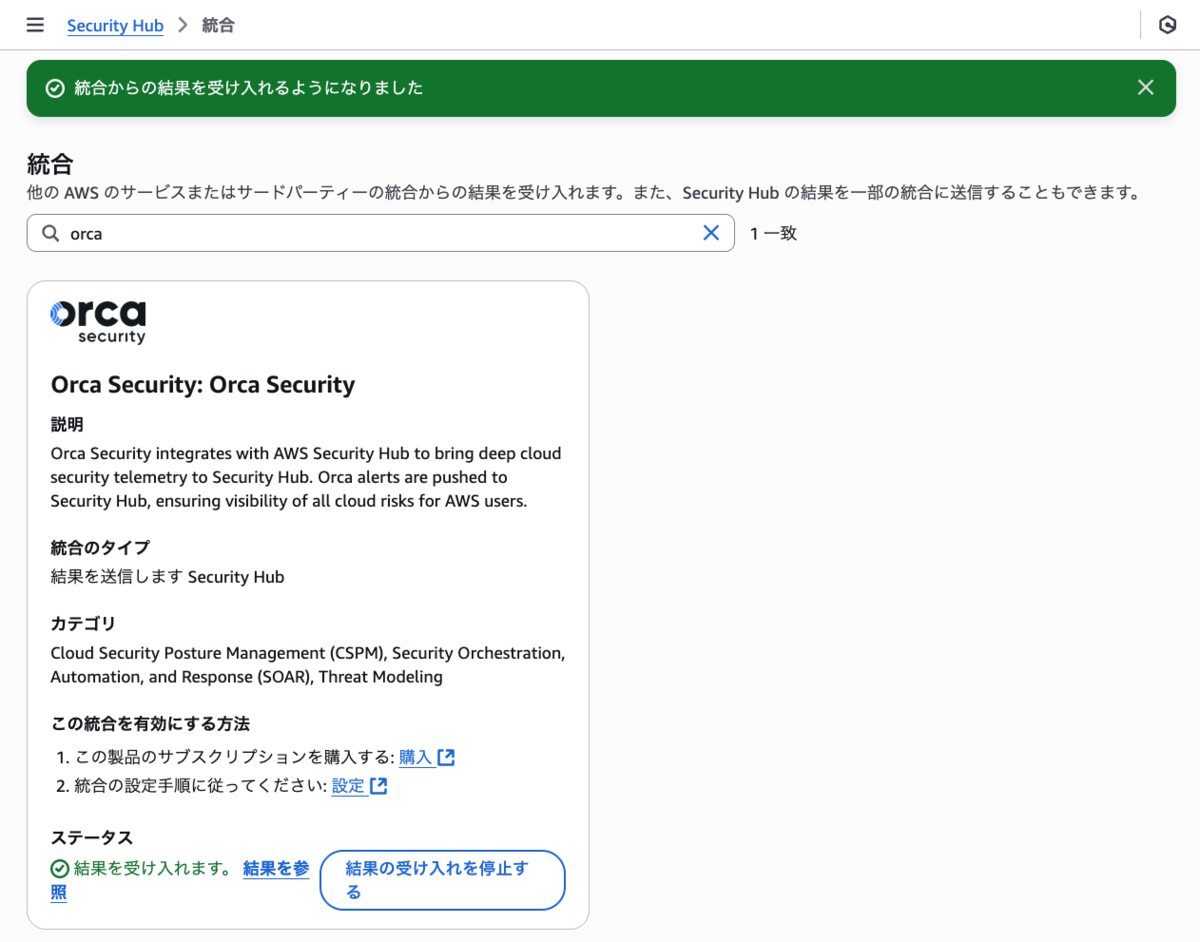

- 以下のスクリーンショットの画面が表示されます。[受け入れを停止する] ボタンをクリックすることで、Orca からのアラート受信を停止できます。

このように、[受け入れを停止する] ボタンが表示されていれば、Orca からのアラート受信が有効になっています。

2. Orca Security の設定:

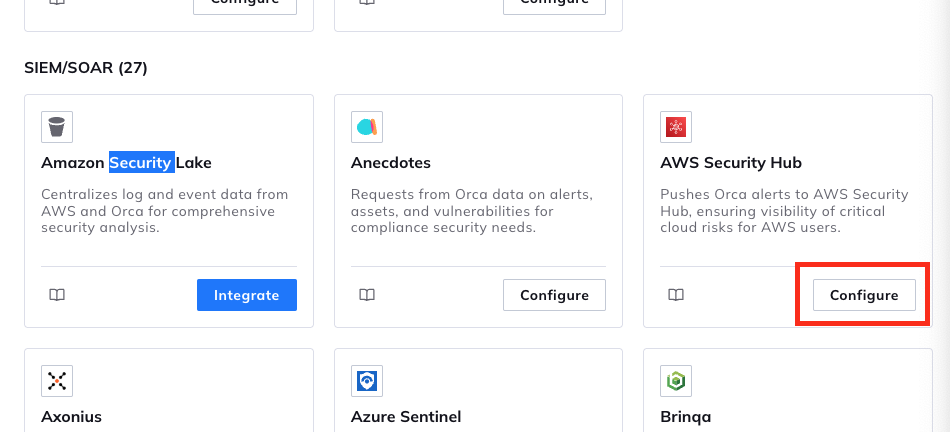

- Orca のダッシュボードにログインし、[Settings] > [Connections] > [Integrations] に移動します。

- [SIEM/SOAR] セクションにある [AWS Security Hub] の [Configure] ボタンをクリックします。

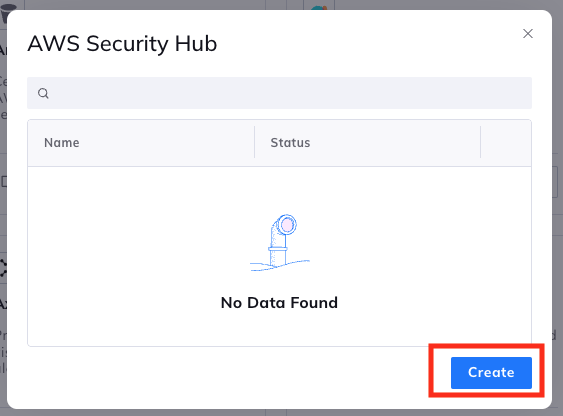

- [Create] ボタンをクリックします。

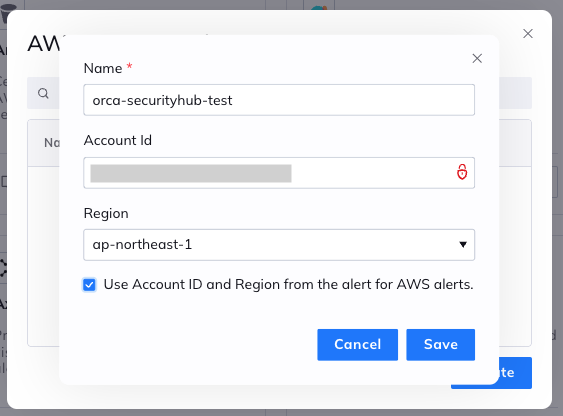

- 名前、AWS アカウント ID、リージョンを指定します。

- [保存]をクリックして設定を完了します。

注意: [Use Account ID and Region from the alert for AWS alerts.] のチェックボックスにチェックを入れると、Orca が生成するアラート(ファインディング)が、検出された AWS アカウントおよびリージョンの情報に基づいて、該当する AWS Security Hub インスタンスに送信されます。

ただし、この機能を最大限に活用するためには、アラートが送信されるすべての AWS アカウントおよびリージョンで Security Hub が有効化されている必要があります。

Security Hub が有効化されていないアカウントやリージョンには、ファインディングが送信されませんのでご注意ください。

Security Hub への連携方法

上記の事前作業を行うと、Orca のアラートを Security Hub に連携できるようになります。

アラート連携には、以下の二つの方法があります。

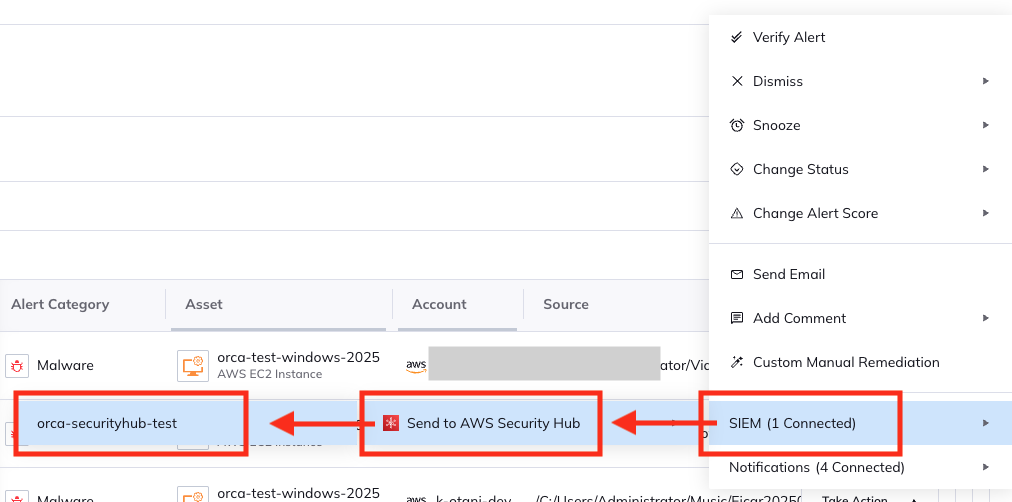

連携方法 その 1: SIEM 連携

一つ目は、手動による連携方法です。

手動による連携を行うと、挙動がよく分かります。

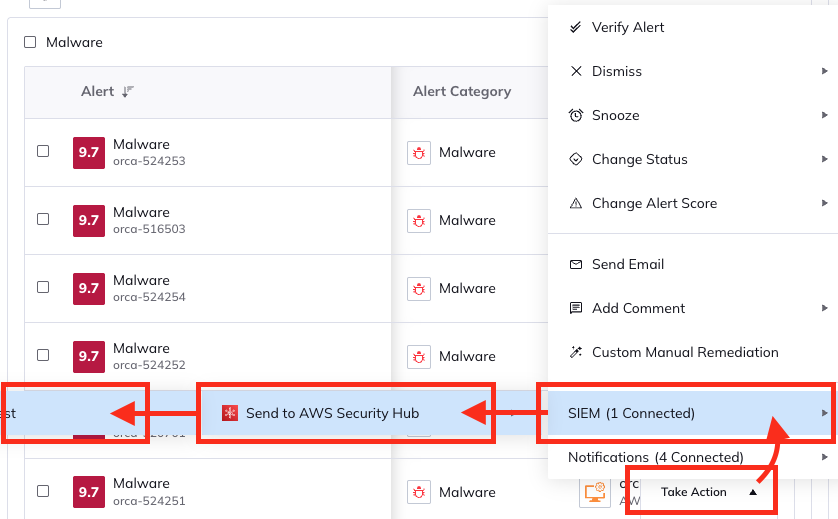

- アラートを開き、[Take Action] から、[SIEM] -> [Send to AWS Security Hub] を選択します。

Security Hub での見え方と運用方法

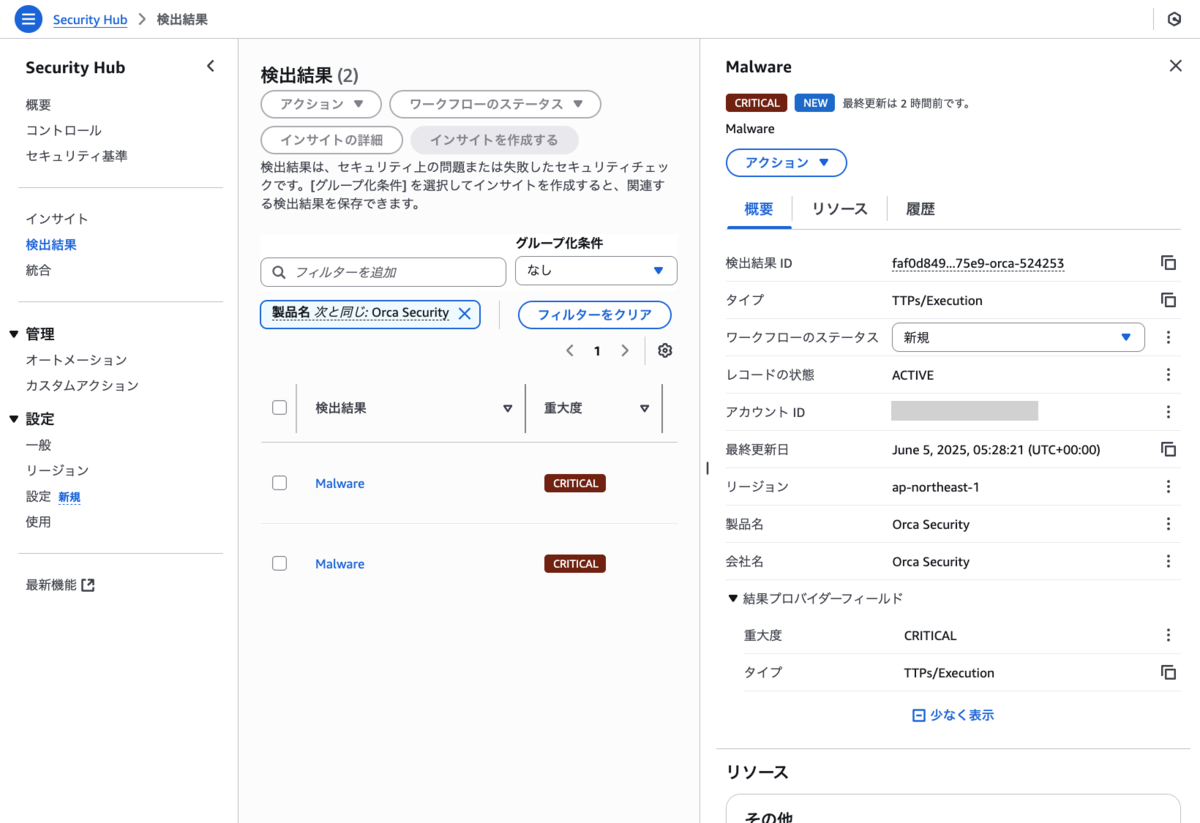

すると、Orca のアラートが Security Hub に送信されて、以下のスクリーンショットのように検出結果が表示されます。

検出結果は、あくまで Security Hub 上のステータス管理に利用されます。

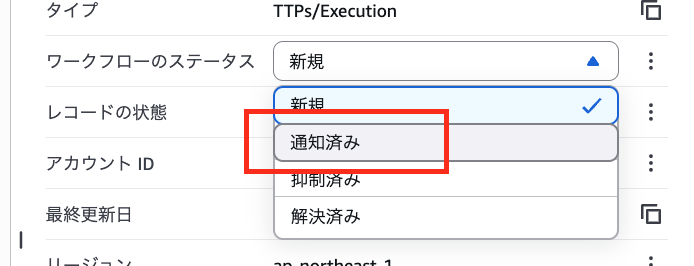

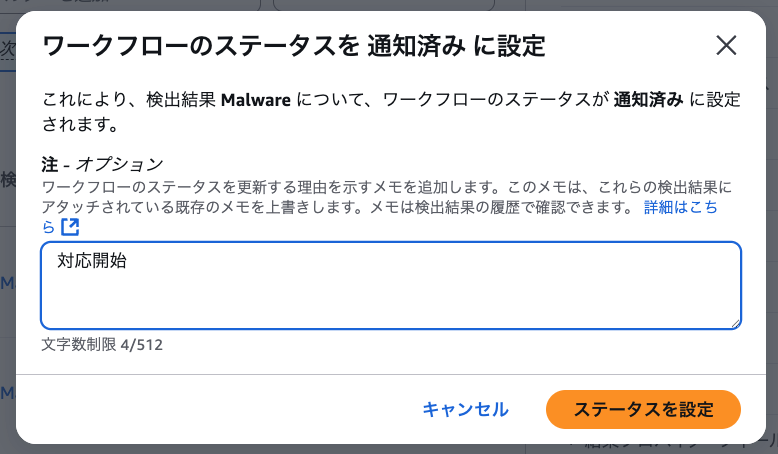

例えば、ワークフローのステータスを「通知済み」に変更すると、

以下のようなダイアログが表示されます。オプションでメモも残せます。

「ステータスを変更」ボタンをクリックすると、Security Hub 上は変更されますが、この情報が Orca 側に連携されることはありません。

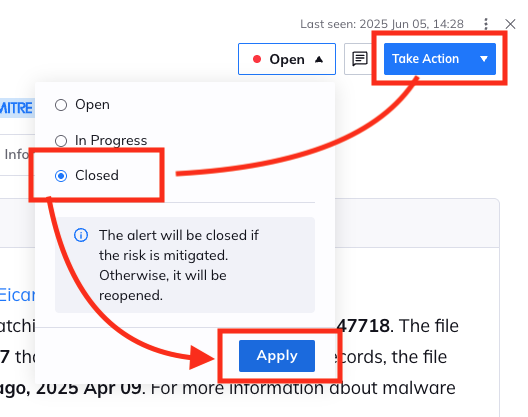

Orca 側でステータスを変更

次に、Orca 側のアラートのステータスを [Take Action] から、[Closed] を選択して、解決済みにします。

これだけだと、Security Hub に連携がされないので、

再度、[Take Action] から、[SIEM] -> [Send to AWS Security Hub] を選択します。

すると、Security Hub の検出結果のステータスは変わらないものの、

履歴には、 'NEW' から 'RESOLVED' にステータスが変更されたことが記録されました。

この手動運用は、Orca、Security Hub それぞれで操作が必要になるため、ワンチームで運用するには効率的でないと考えます。

これは、Organizations 配下のメンバーアカウントを管理するプロジェクト担当者に対応を依頼するケースに利用できます。

プロジェクト担当者が Orca テナントにログインする ID を保持していない場合や、Orca の操作に慣れていない場合は、AWS で管理を完結させた方が効率的な場合があります。

それ以外の場合は、次の Automations による自動連携がオススメです。

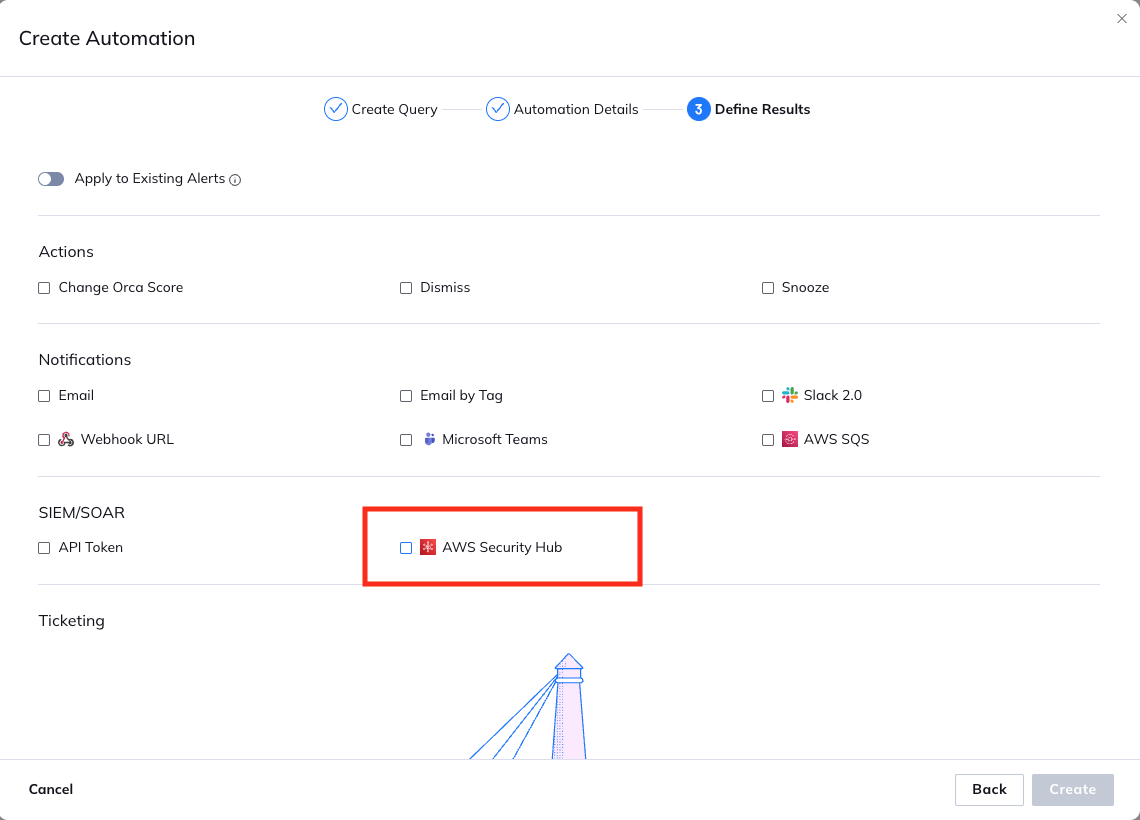

連携方法 その 2: Automations による自動連携

Automations を利用すると、すべてのアラートを Security Hub に送信できます。

Define Results の項目で、AWS Security Hub のチェックボックスにチェックを入れます。

[Apply to Existing Alerts] のトグルボタンを ON にすることで、既存のアラートも Security Hub に送信できますが、月間 10,000 件を超えるセキュリティイベントの取り込みには料金がかかります。

Informational や Low のアラートを除外して、対応すべきアラートのみを送信することで、コストカットできます。

今後の展望

これまで Orca は、独自のダッシュボード内でリスクを一元管理する Unified Data モデルを採用していました。Orca で集中管理するコンセプトで開発されていたようなイメージです。

今回のアップデートは、これまでと様相が異なり、AWS 環境内でのリスク管理と対応に寄せるアプローチのアップデートです。

いずれにしても、クラウドの運用方法はお客様によって多種多様ですので、お客様のご希望に寄り添ったアップデートであることは間違いないと考えます。