こんにちは、Orca Security 担当の尾谷です。

以前、こちらの記事 にて Orca Security が検知したアラートの取り扱いについて概要をまとめました。

今日は更に深掘りをして、実際にアラートを検知した際にどのようにアラートを取り扱うべきか解説します。

Orca Security のアラート

Orca Security のアラートは 1 チケットとして作成され、管理されます。

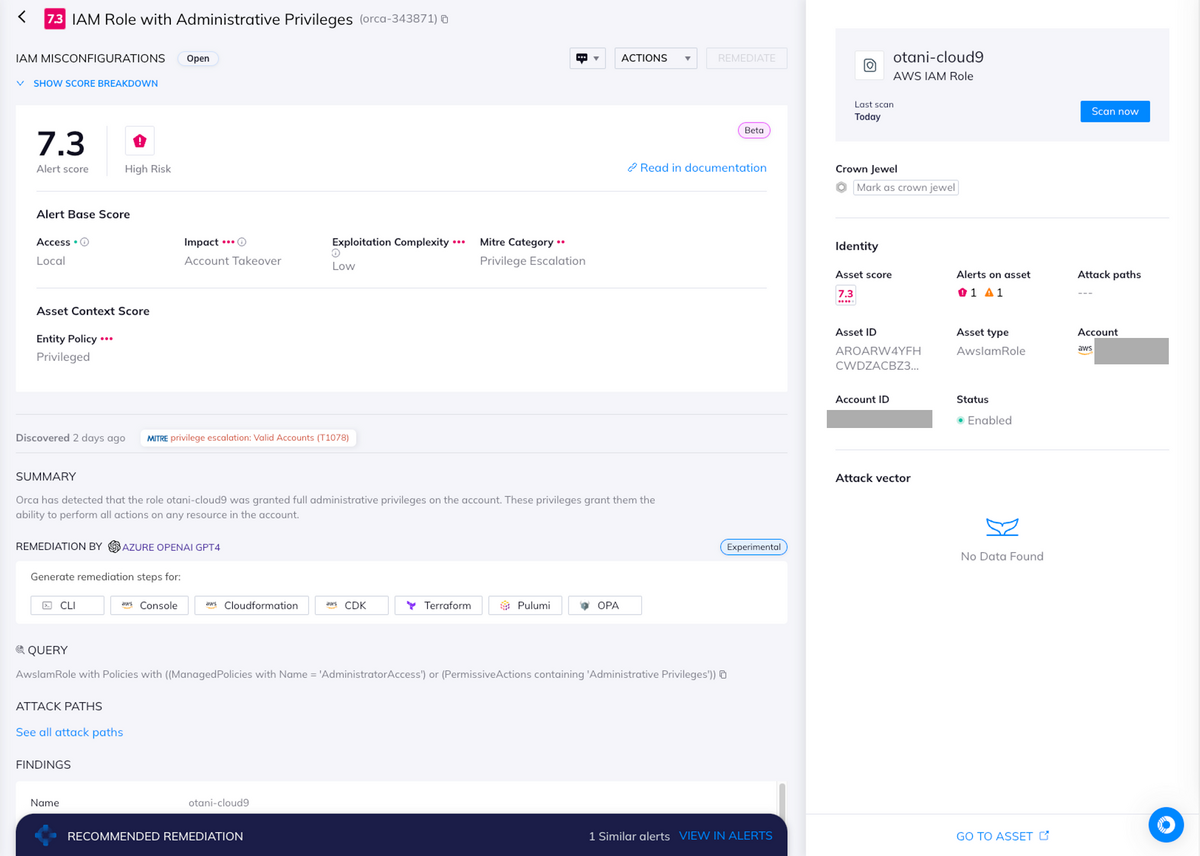

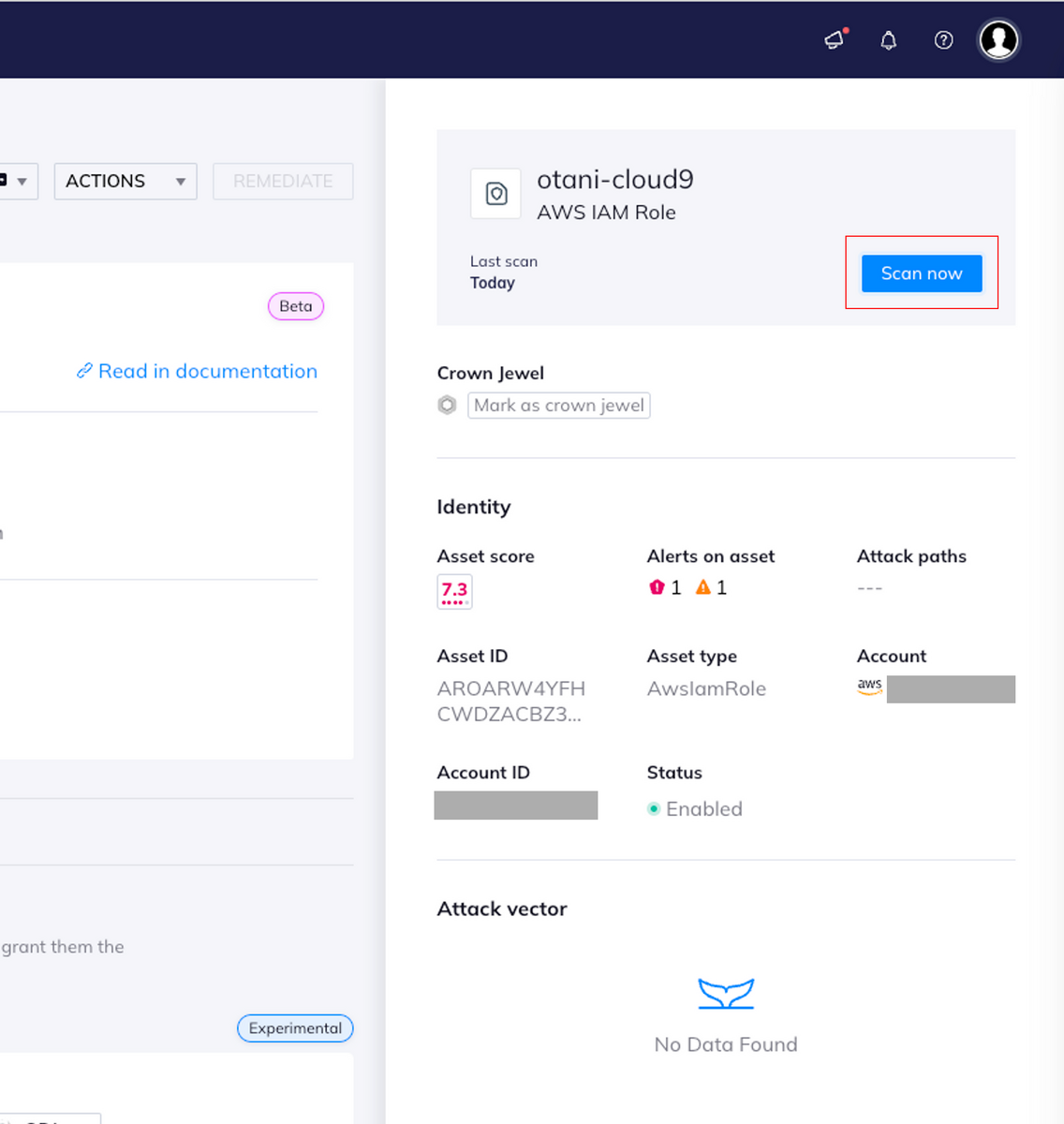

以下アラートは、実際に利用している個人の検証環境で発生したリスクで、スコアが 7.3 と High になっていて侵入の危険性が高く、侵入されると被害が発生するリスクとして検出されました。

検知したのは otani-cloud9 という IAM ロールでした。

これは Cloud9 を構築した際に、デフォルトのロールを作ったのですが、以下のリスクがあるとして High に判定されました。

- Impact アカウントの乗っ取りが発生する可能性がある

- Exploitation Complexity アーキテクチャの複雑性が低い

- MiTRE アタック 権限昇格が可能

これを改善していきたいと思います。

推奨項目

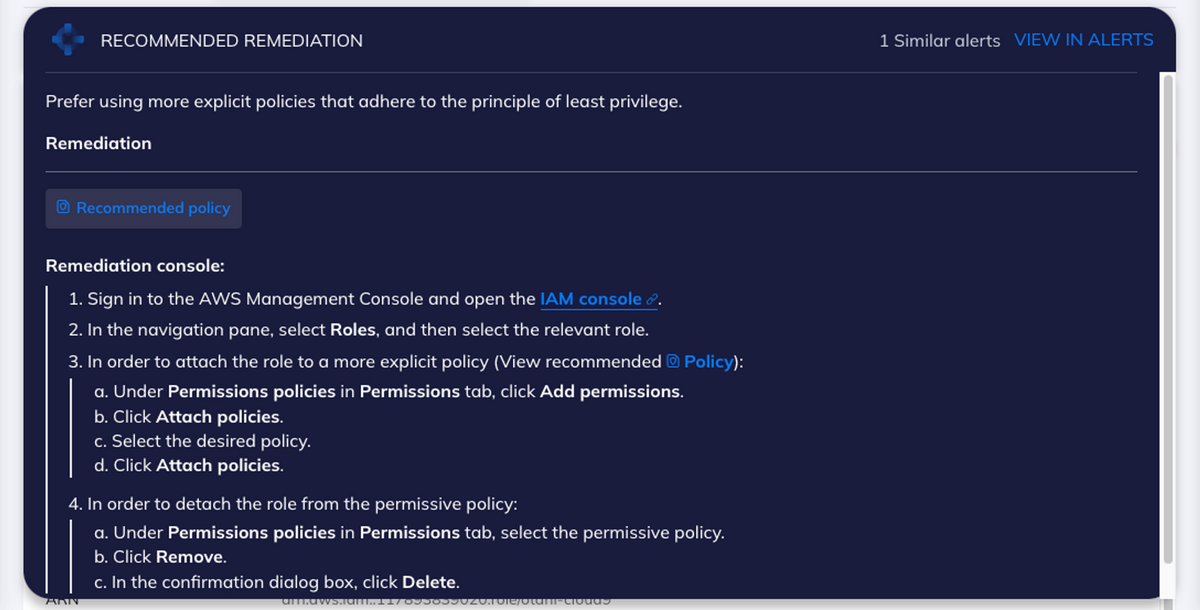

画像下部に表示されている、RECOMMENDED REMEDIATION (推奨される修復方法) をクリックすると、

以下のような形でスライドして詳細が表示されます。

この推奨項目を適用します。

修復作業 (手動)

- AWS Management Consoleにサインインします。

- IAM コンソールを開きます。

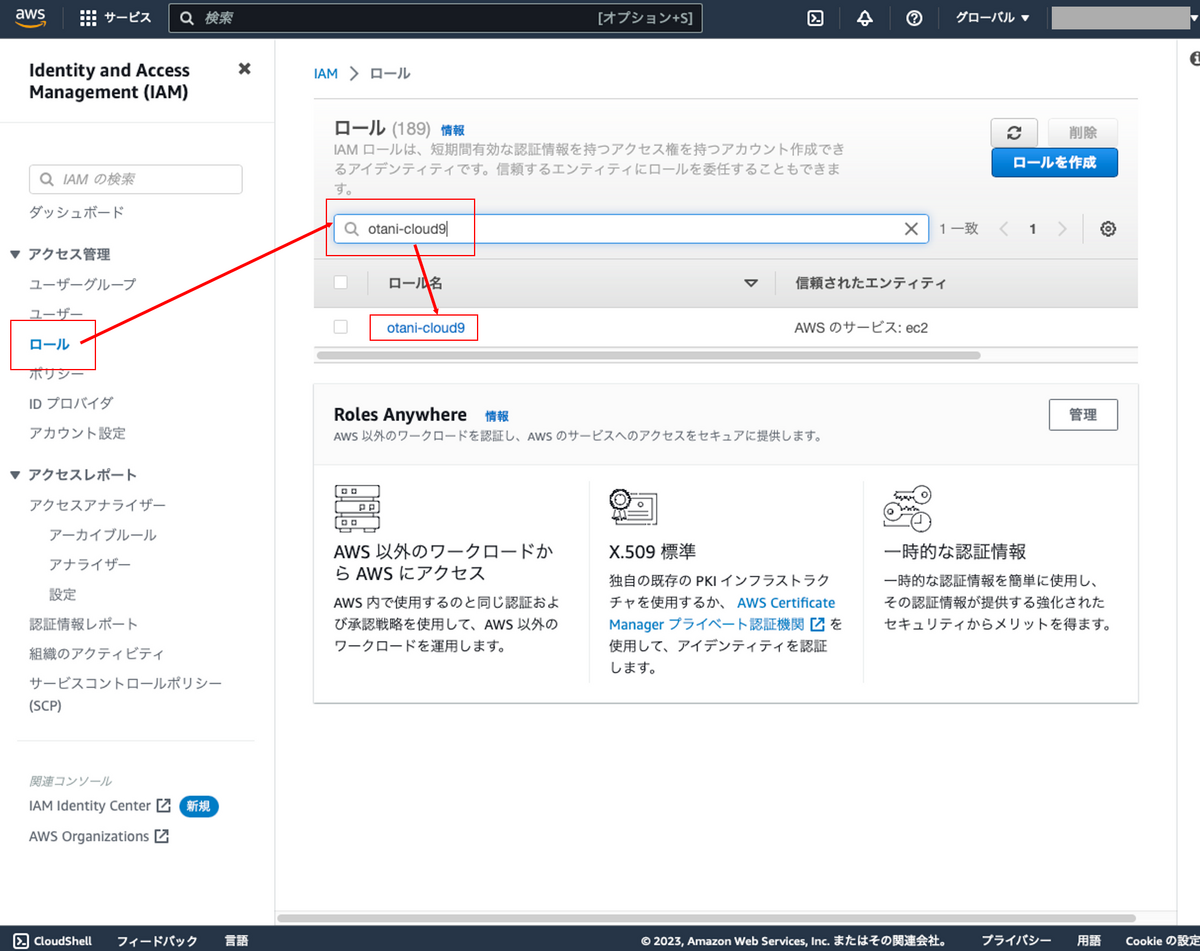

- ナビゲーションペインで、「ロール」を選択し、関連するロールを選択します。

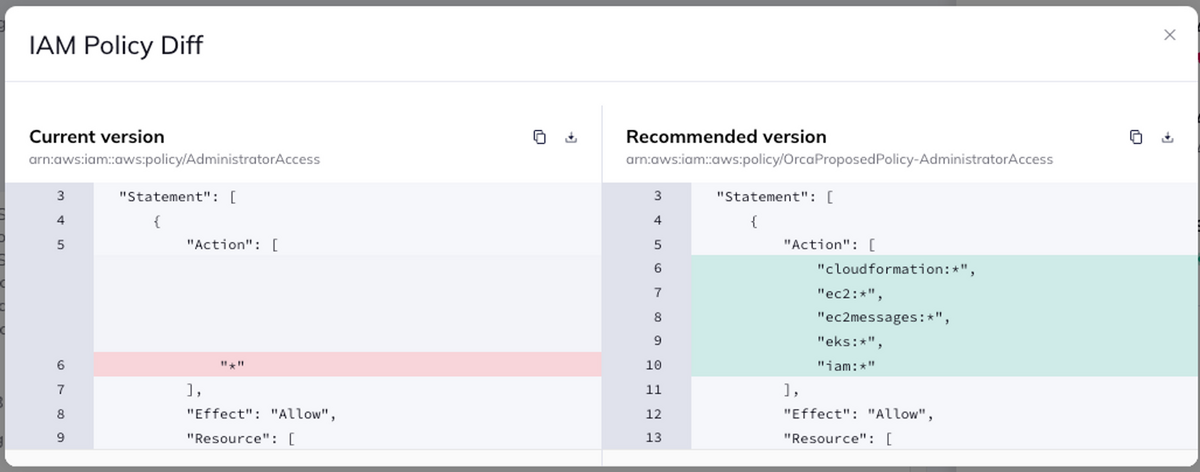

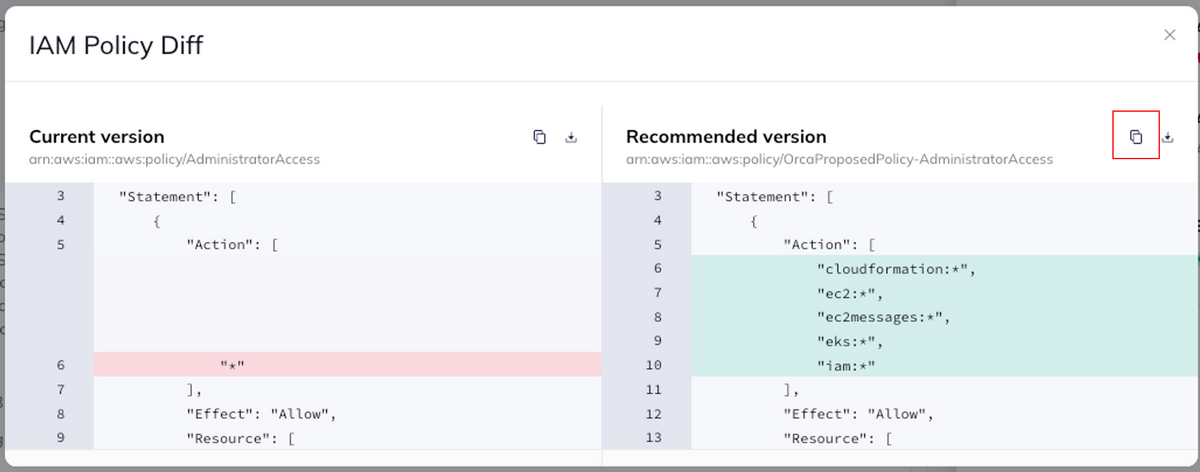

- 推奨ポリシーは以下のように表示されています。

- IAM ロールの画面を表示すると、AdministratorAccess ポリシーがアタッチされているのがわかりました。

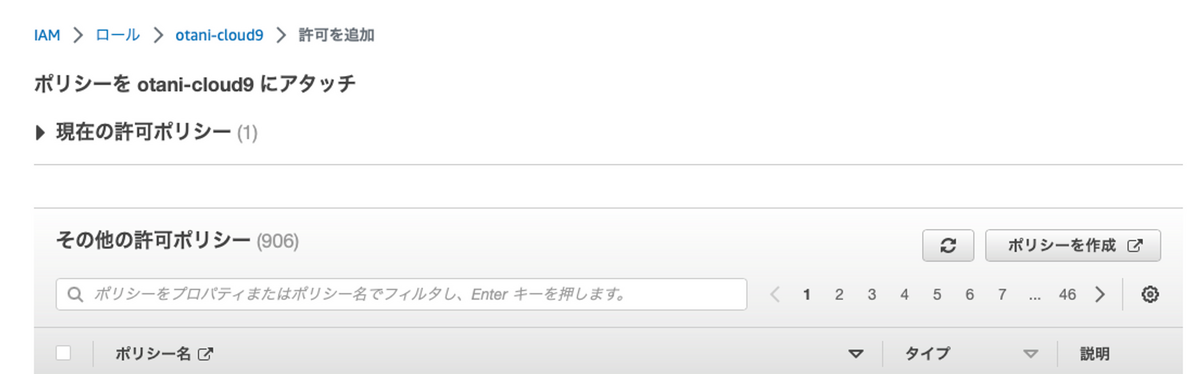

[許可を追加] ボタンをクリックして、[ポリシーをアタッチ] を選択します。

- [ポリシーを作成] ボタンをクリックします。

- 推奨バージョンの横にあるクリップボードにコピーボタンをクリックして、ポリシーをコピーし、

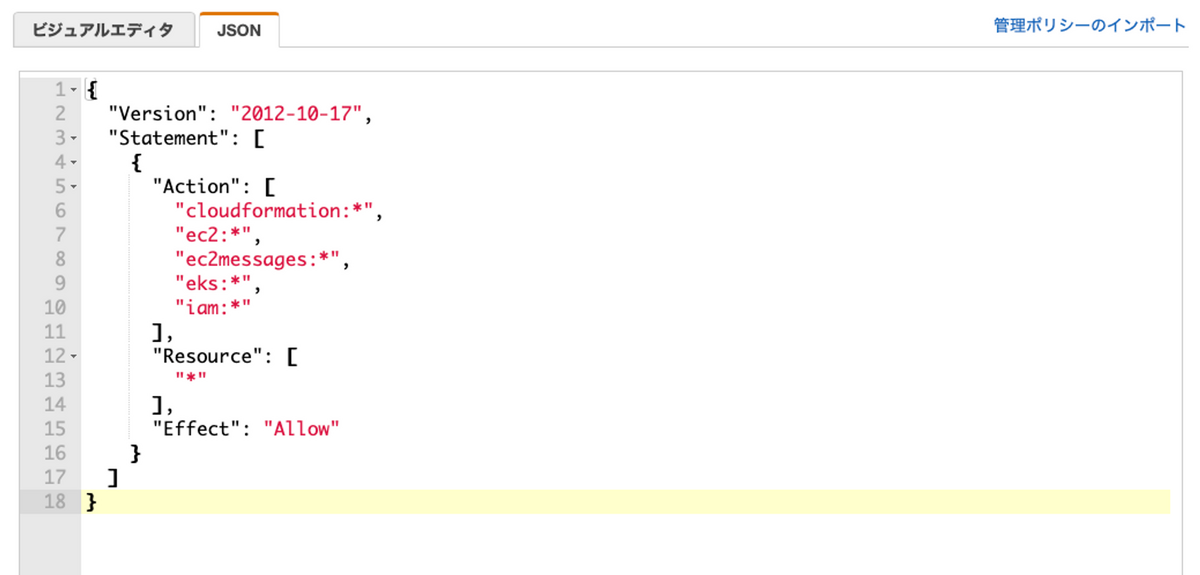

- JSON タブに貼り付けました。

- 名前をつけてポリシーを作成します。

- 作成したポリシーをアタッチします。

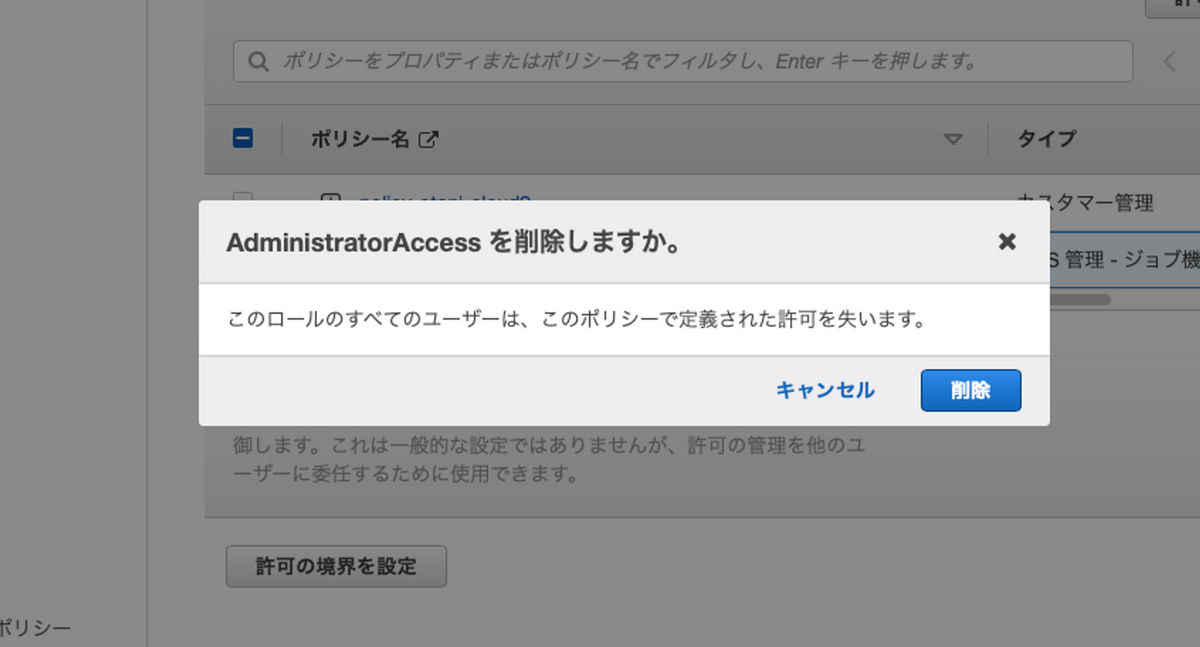

- 元々アタッチされていた AdministratorAccess ポリシーは削除ボタンをクリックしてデタッチします。

再スキャン

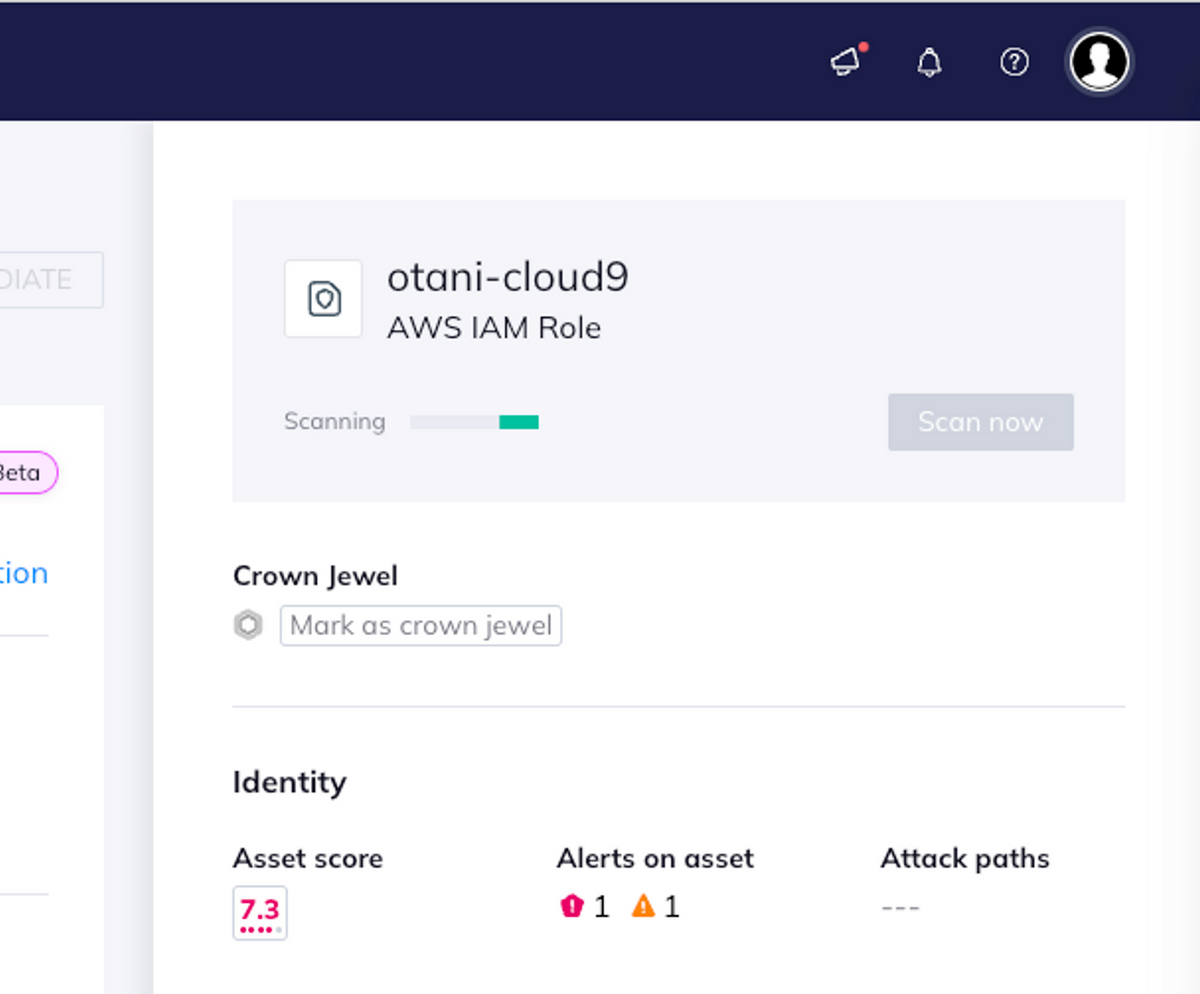

推奨項目の対応が終わったので、スキャンしてみましょう。[Scan now] ボタンをクリックします。

スキャンしています。

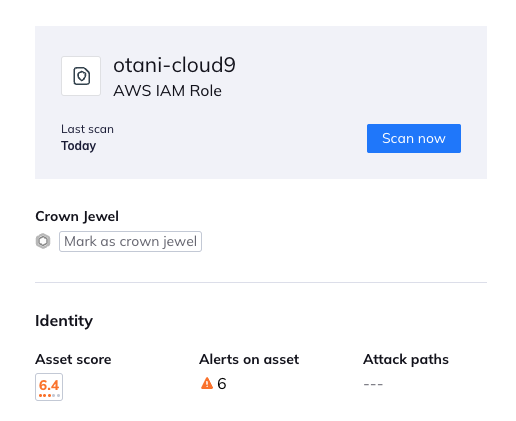

6.4 Medium に下がりました。

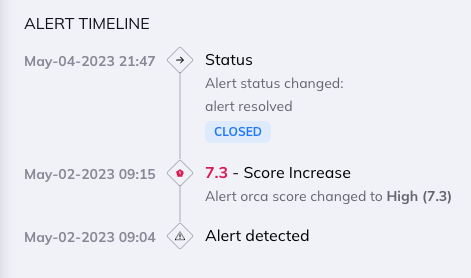

アラートステータスも変わり、クローズされました。

まとめ

如何でしたでしょうか。

Orca Security は検出アラートの対処方法をサジェストしてくれるため、セキュリティの専門知識が少ない開発者でも修復対応が可能です。

ご不明点あれば、こちらからお問い合わせください。