こんにちは、Orca Security が楽しく暇さえあればダッシュボードを眺めている山口です。

以前、尾谷が アラートの取り扱い や アラートへの対処方法 を記事にまとめてくれましたが、実際にそのアラートを放置するとどのような影響があるのか可視化する方法を解説します。

Orca Security の Attack Path 機能

Orca Security では重要な情報資産(例えばクレジットカード情報、メールアドレスなど)をもつリソース(サーバー、データベース、ストレージ)などに Crown Jewel というフラグを自動で付与し、セキュリティスキャンの中でCrown Jewel が盗まれてしまう攻撃経路がないか分析します。

検出されたアラートが、Crown Jewel が盗まれてしまう攻撃経路に紐づいた場合、そのアラートは緊急度が高い状態であることを示してくれます。

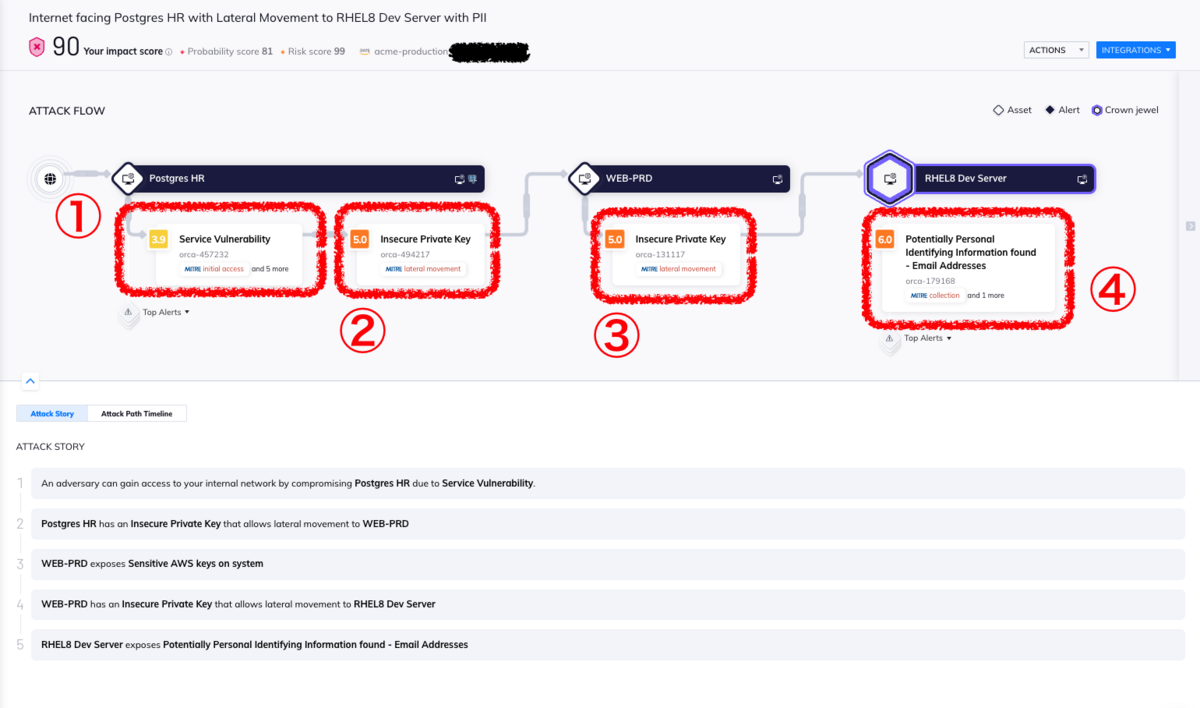

攻撃経路は Attack Path として下記のように確認することが可能です。(画像はデモ環境のものです)

Attack Path でどのように攻撃経路を確認できるのか

Attack Path でどのように攻撃経路を確認できるのか、ポイントを記載します。

Postgres HR という EC2インスタンスには、脆弱性が存在していることが ① にて示されています

Postgres HR EC2インスタンス 内には、安全に管理されていない SSHキー がありサーバーを乗っ取られた場合に利用されてしまう可能性をリスクとして②にて示しています

安全に管理されていない SSHキーを利用すると、WEB-PRD EC2インスタンスにSSHログインすることができることをリスクとして②にてあわせて示しています

さらにWEB-PRD EC2インスタンスにも安全に管理されていない SSHキー があることが③にてリスクとして示しています

WEB-PRD EC2インスタンスに存在する安全に管理されていない SSHキー を使い、RHEL8 Dev Serverにログインすることの可能であり、さらにRHEL8 Dev Serverにはメールアドレス(個人情報)が暗号化されずに保存されており、流出してしまう可能性がリスクとして示されています。

このケースでは、 Crown Jewel である RHEL8 Dev Server に到達可能であり、さらに個人情報が容易に盗まれてしまう可能性があるため、緊急度が高いアラートとして検出されています。

Attack Path があることで何が変わるか?

セキュリティに対するリスクを洗い出しアラートとして検出してくれるだけではなく、なぜリスクなのか、どのような実害が考えられるのか、他に発生しているアラートとの対応優先度をどうすれば良いのか?など、必要な情報をAttack Pathから確認することができます。

これにより、調査にかかる期間や作業負荷を軽減し、本当に対応すべきアラートに注力することが可能となります。 さらに アラートへの対処方法 と組み合わせることにより、セキュリティ専門家でなくともリスクへの対応を実行することが出来ます。

弊社も商用環境でOrca Securityを採用しており、セキュリティ専門家以外もOrca Securityを通じて日々セキュリティ強化を進めています。