こんにちは、Orca Security チームの尾谷です。

お客様より Orca Security でシングルサインオンを実装した際の挙動について質問をいただきました。

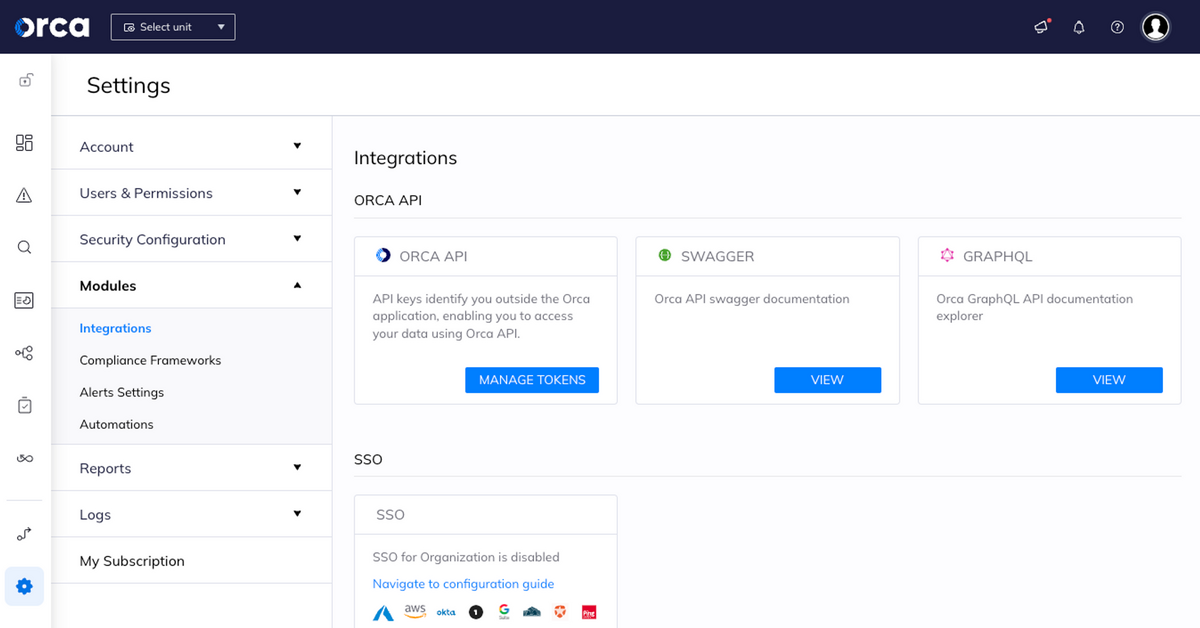

Orca Security は、Modules > Integrations にある SSO から、シングルサインオンの設定ができます。

※ 2024 年 8 月ごろから、SSO のメニューは、Security Configuration に移動しました。

弊社も こちらの記事 にてご紹介しているとおり、SSO ユーザーにて複数の AWS アカウントの運用を行っておりますが、Orca Security は SSO を実装しておらず、ちょうど良い機会なので試してみることにしました。

ただ、会社のアカウントは全て AWS Organizations の配下にあり以下の画像のように親アカウントからでないと個別に設定ができないため、こちらの記事 を検証するときに作成した個人のアカウントを利用して SSO ログインしてみることにしました。

設定方法はドキュメントにあります

Orca Security のドキュメント「Integrating AWS SSO」に、AWS アカウントの SSO 設定方法が記載されています。

しかしながら手順が、旧サービスである AWS Single Sign-ON のもので、後継サービスである IAM Identity Center の手順ではないため、本ブログでは新 UI のスクリーンショットを添えながら手順をご紹介してまいります。

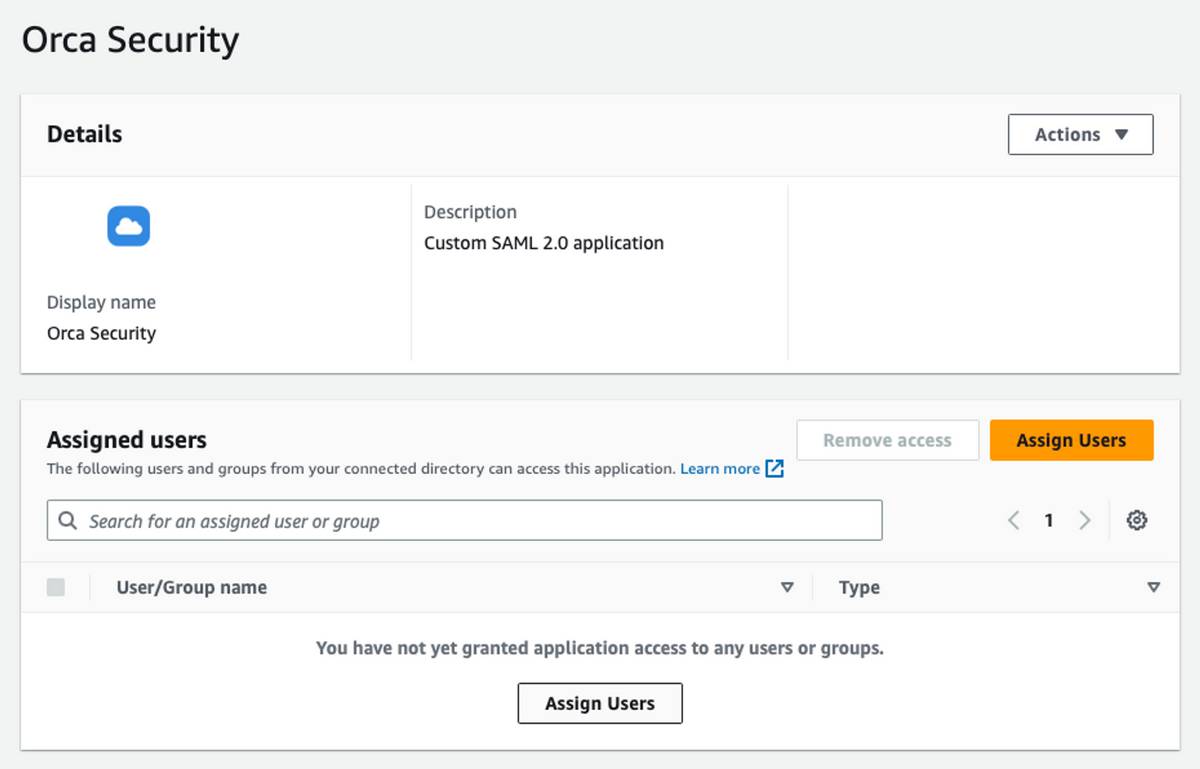

Orca Security

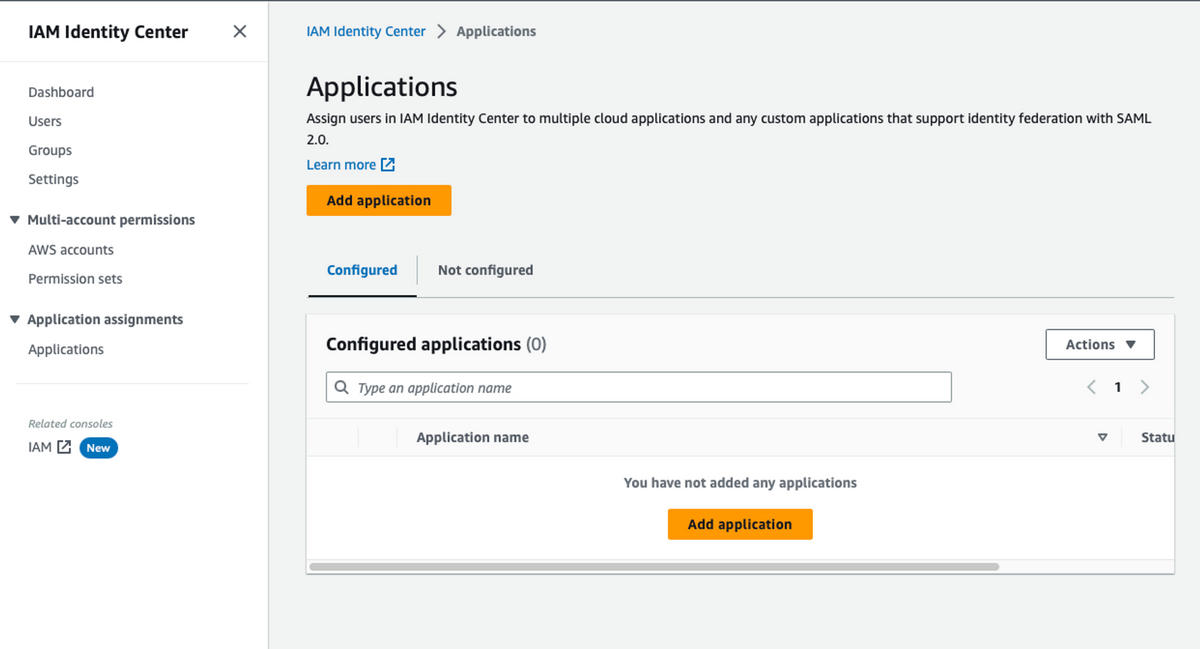

IAM Identity Center の管理コンソールにアクセスしたら、左側のナビゲーションペインから、アプリケーションの割り当てにある、アプリケーションをクリックします。

Applications 画面に遷移したら、[Add Application] ボタンをクリックします。

[Add custom SAML 2.0 Application] のオプションボタンを選択します。

27 ページもある中から、ダメ元で Orca Security を探しましたが、

ありませんでした。

何も選択せずに [Next] ボタンをクリックしました。

[Display name] を「Custom SAML 2.0 application」から「Orca Security」に変更し、

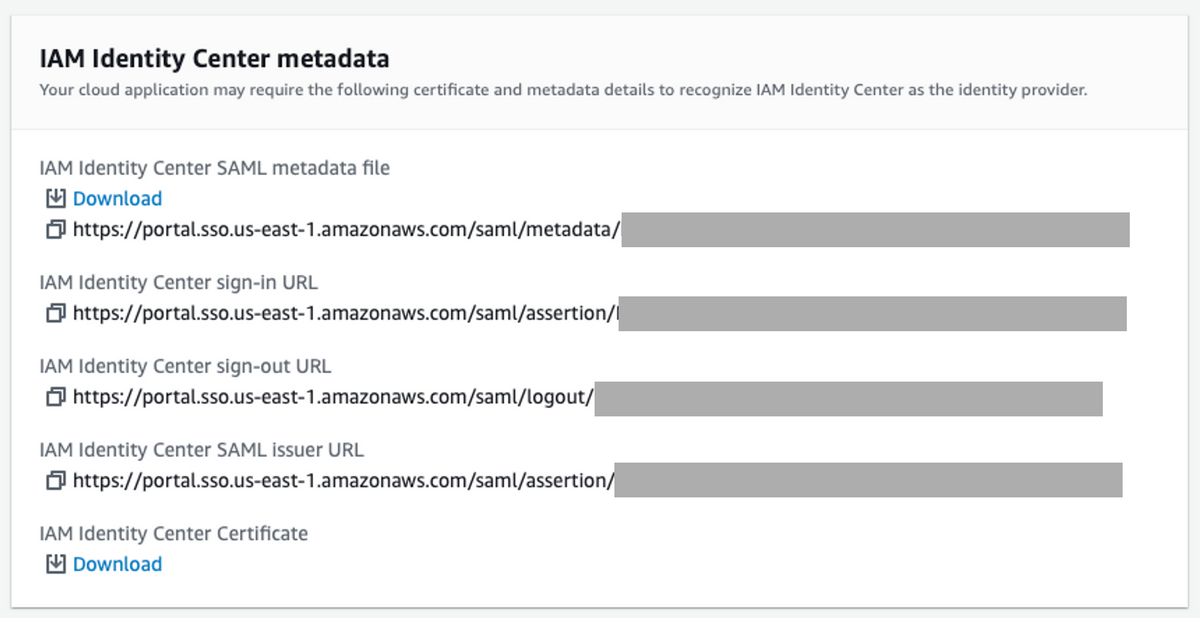

「IAM Identity Center metadata」はダウンロードしておきました。

次の「Application properties」は空欄のままで、

「Application metadata」で、アプリケーション ACS URL とアプリケーション SAML オーディエンスの両方に以下のスキーマを入力しました。

https://app.[リージョン].orcasecurity.io/api/sso/acs/<ACCOUNT_ID>;

弊社の環境はオーストラリアリージョンのため、au を入力しています。

また、アカウント ID は、12 桁のものではなく任意のものを指定します。

以下ルールがあります。

- 3 文字以上

- 小文字、数字、アンダースコア

- 数字で始まらない

ちなみに otani_test_sso_20230512 はエラーで利用できませんでした。

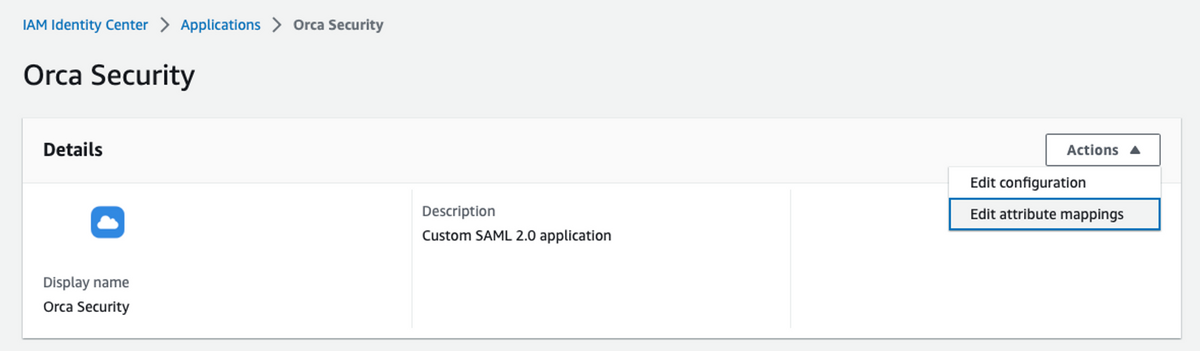

[Actions] ボタンから、[Edit attribute mappings] を選択し、

属性を設定して、[Save changes] ボタンをクリックしました。

左側のナビゲーションメニューから [Users] を選択し、

[ユーザーを追加] ボタンをクリックし、

ユーザー情報を入力して、

グループはひとまず設定せずに [次へ] ボタンをクリック。

確認画面が表示されたので、[ユーザを追加] ボタンをクリックしました。

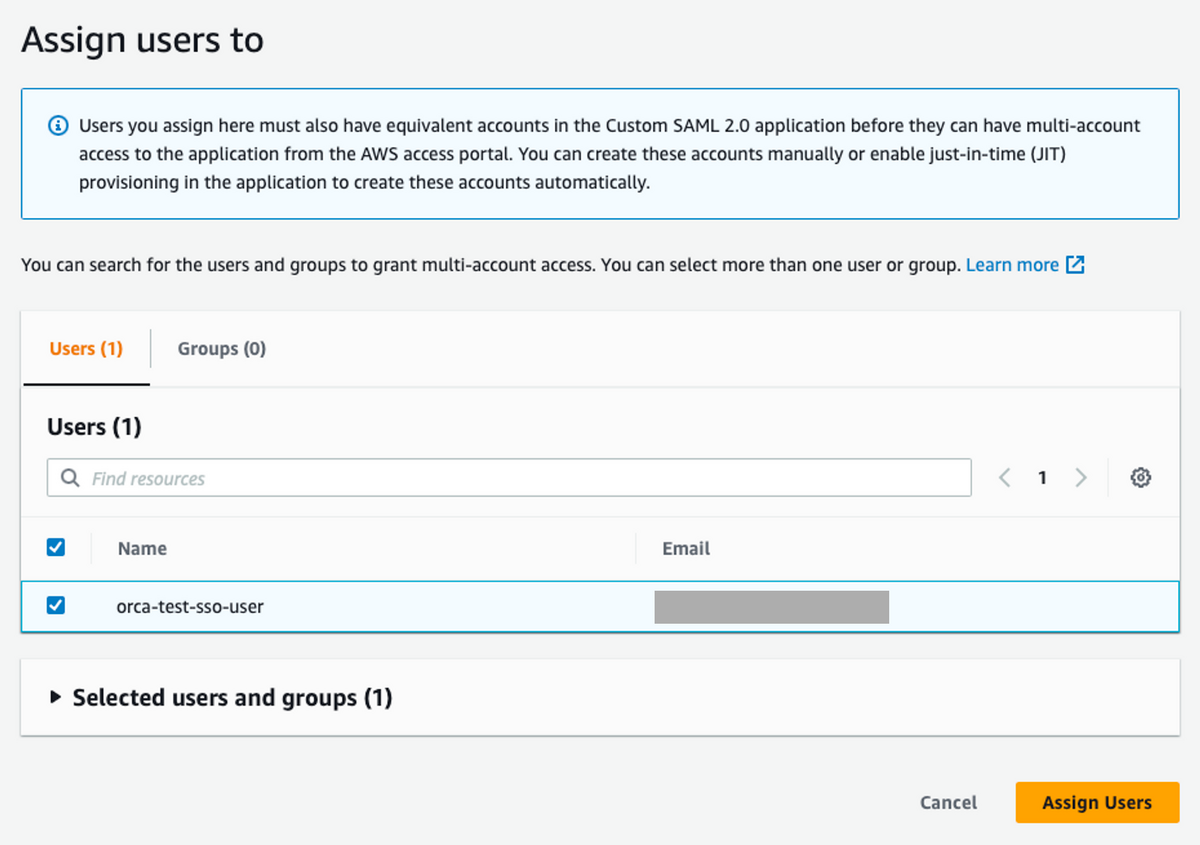

再び、Orca Security の画面に戻り、[Assign Users] ボタンをクリックします。

今度は表示されましたので、ユーザーを追加しました。

以下はドキュメントから引用しておりますが、必要な情報は、

- AWS SSO Sign-in URL

- AWS SSO issuer URL

- AWS SSO certificate

の 3 つです。

Orca Security に接続

AWS 側の準備が整いましたので、Orca Security から SSO の接続設定を行います。

[CONNECT] ボタンをクリックして、入力ダイヤログを表示します。

Custom SAML 2.0 application_XXX の箇所にダウンロードした xml ファイルをドラッグ&ドロップすると、自動で入力されました。

Account ID は先ほど設定した文字列を入力します。

12 桁ではないので注意が必要です。

正しく設定ができると、SSO の表示の横に Connected が表示されます。

SSO ログイン

設定が完了したので、SSO ログインを試します。

普段は LOG IN から入りますが、今日は、SINGLE SIGN-ON タブをクリックして、E メールを入力して、[SIGN IN] ボタンをクリックしました。

すると、上部にエラーメッセージが。

検証してから出直せとの内容ですので、管理画面を確認したところ、状態が未検証でした。

メールボックスに届いたメールのリンクから認証を行ったところ、検証済みに変わりました。

改めてログインを試みたところ、Orca Security が表示されました。

Orca Security のユーザー管理画面を確認すると、Orca Security にて作成したユーザーとシングルサインオンで作成されたユーザーの二つが存在している状態になりました。

まとめ

如何でしたでしょうか。

シングルサインオンは一度設定してしまえば、運用が非常に楽になるので是非設定してみてください。

以上です。