こんにちは、Orca Security 担当の尾谷です。

Orca Security のような CNAPP とカテゴライズされる製品を使い始めたときに、最初に戸惑うのは、その多機能さではないでしょうか。

Orca Security は、膨大なアラートを重要度 (Severity) ごとに整理してくれたり、一貫したデザインで扱いやすい UI に定評がありますが、フィルター機能を利用ことで、より効率的にリスクを整理して認識できます。

今日は、Orca Security の便利なフィルタリング機能をご紹介します。

アカウントごとにリスクをフィルタリングする

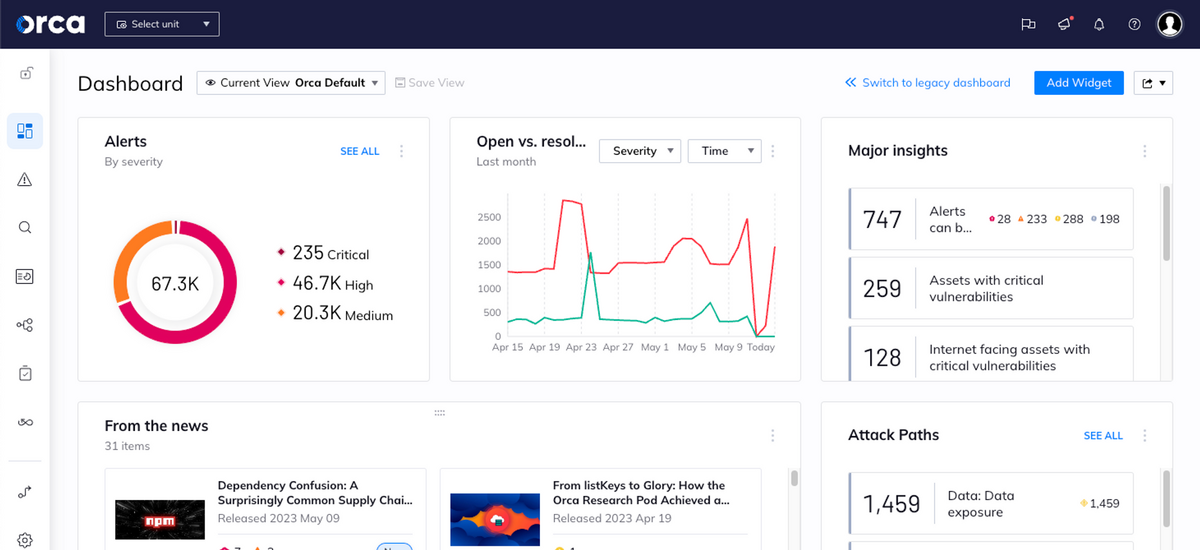

例えばデモ環境では、20 近いアカウント (AWS、Azure、GCP、Alibaba、Oracle) に接続をしているため、以下のように Critical アラートを 235 件も検出しています。

この全てをひとつひとつドリルダウンして確認していくのはしんどいので、

Discovery をクリックし

Account でフィルタリングをします。

すると、接続しているアカウントがリストアップされます。

Settings > Account > Cloud Accounts を開いても同様の表示ができますが、上記方法だとリスクの平均スコアが確認できたり、アラートの一覧にアクセスできたりと詳細な情報を確認できます。

アカウントごとにアラートを分けて表示する

次にご紹介するのは、アカウントごとにアラートを分けて表示する方法です。

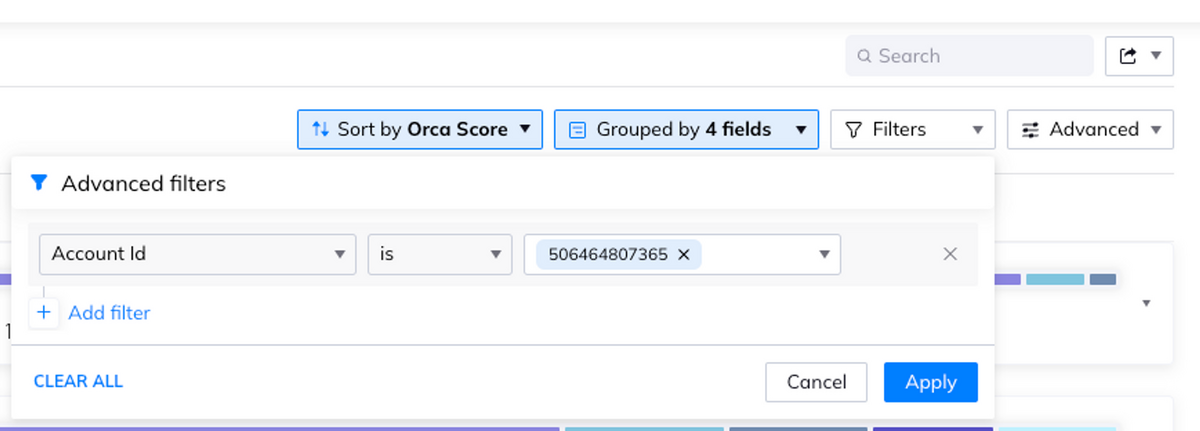

まず、Alerts を開き、Filters で、Account Id is アカウント ID でフィルタリングします。

すると、235 件表示されていた Critical アラートが 5 件にフィルタリングされました。

このようにアカウントごとに分けて表示をすることで、各アカウントの担当者とコミュニケーションをとる際に、情報を整理して課題化できるのではないでしょうか。

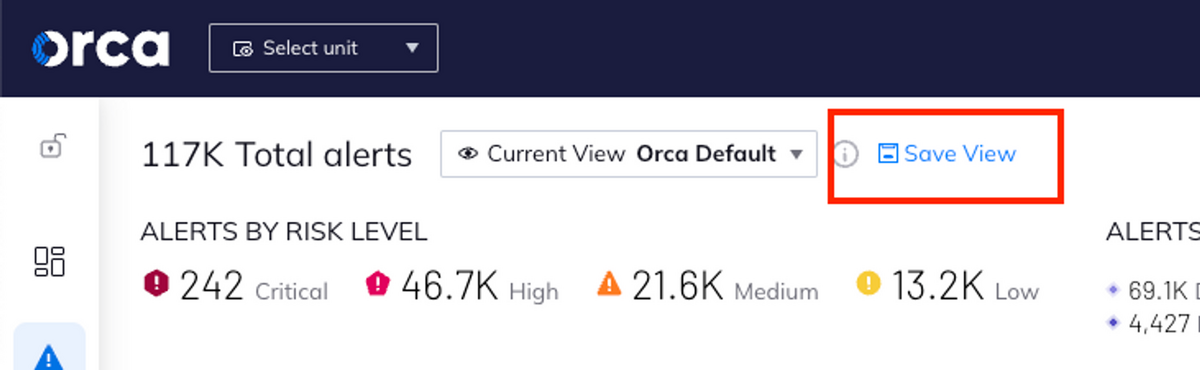

この状態を View として保存できます。[Save View] をクリックして、

View 名をつけて保存すると、リストから選択できるようになります。

また、下図のように Shared View のチェックボックスにチェックを入れると他のユーザーと共有もできます。

Crown Jewel が設定されたアセット一覧を表示する

Attack Path はいくつか条件が揃うと表示されますが、その条件の一つに 「Crown Jewel が設定されていること」という要件があります。(詳しくは こちらの記事 でご紹介しています。)

ここでは、Crown Jewel が設定されたアラートだけフィルタリングする方法と、Attack Path が表示されるアラートのみフィルタリングする方法をご紹介します。

Crown Jewel が設定されたアラート一覧

まずは、Crown Jewel が設定されたアラートのみフィルターして表示する方法です。

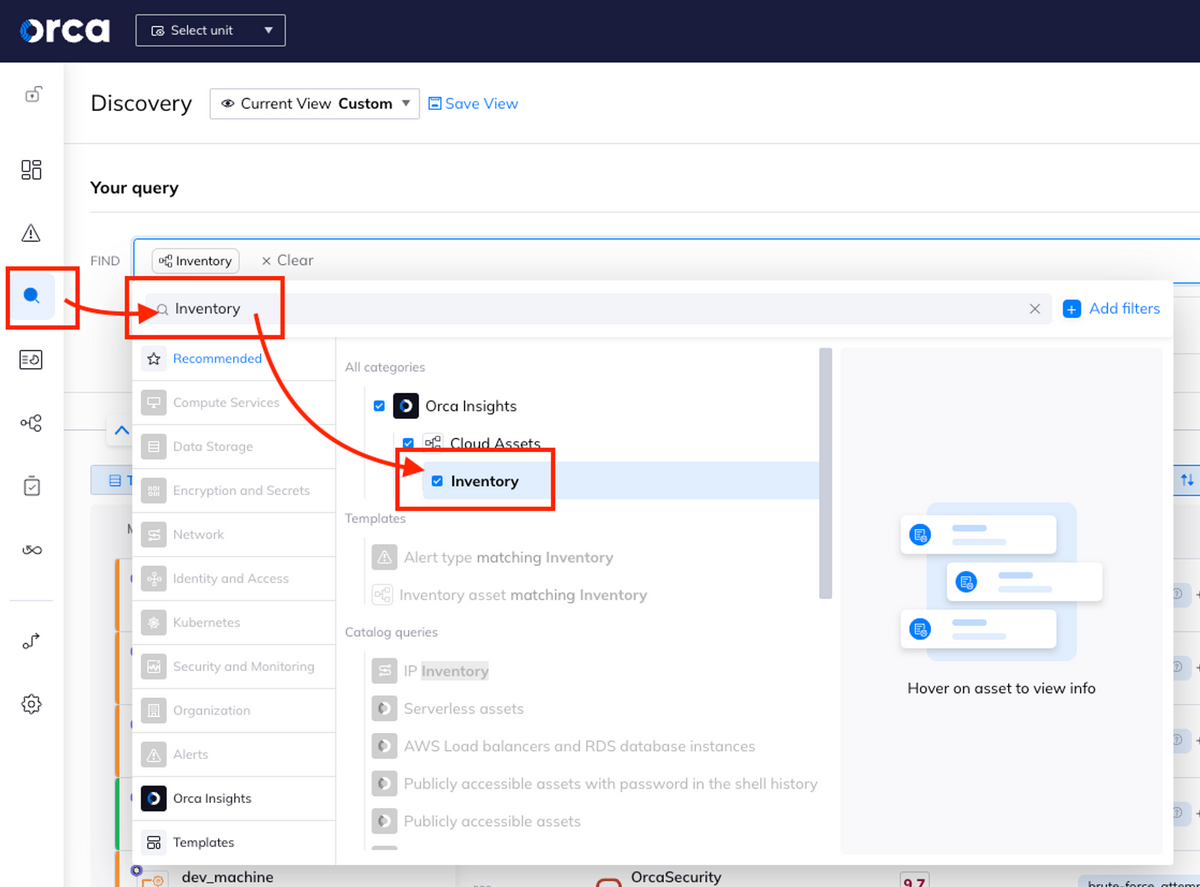

Discovery を開き、Inventory でフィルタリングします。

更に、Add filters にて、Detected Crown Jewel Reason でテキスト検索をして、表示されたものを選択して設定します。

すると、Crown Jewel の設定理由が表示されます。

例えば、Data exposure (情報漏洩) や、Personal identifable information (PII、個人を特定する情報) などを含むという観点で設定されたものが含まれることが分かります。

単純に、Crown Jewel が設定されたリソースを全て表示する場合は、Is One of ではなく、 Is Set を利用します。

チェックボックスを全てチェックして、[APPLY FILTERS] ボタンをクリックして適用します。

すると、Crown Jewel が設定された項目が全て表示されます。

Attack Path が含まれるアラートをリスト表示する

Attack Path には必ず Crown Jewel が含まれますが、Crown Jewel が設定されたといって必ずしも Attack Path が表示されるアラートとは限りません。

Attack Path が表示されるものだけフィルタリングするには、ナビゲーションメニューから、Security Views にある Attack Paths を選択して表示します。

PII を含むカラムを調べる

PII (個人を特定する情報) を調べる方法は、こちらのブログ記事 でご紹介しています。

Discovery も Alerts と同様に、Save View から View として保存ができますので活用をしてください。

アカウント内で検知した脆弱性を一覧表示する

アカウント内で検知した脆弱性に関しては、Security > Vulnerabilities と表示することで確認ができます。脆弱性に関する詳細に関しては、こちらの記事 ) でご紹介しています。

その他、効率的なフィルタリング方法

Orca Security Japan 公式サイト記事 に、以下の効率的なフィルタリング方法が紹介されています。こちらも是非参考にして効率的なフィルタリングを View として保存して活用をしてみてください。

- インターネット接続している VM でかつ PII を持っているインスタンス

- 使われていない IAM ロール

- 特定のパッケージの依存性を持っている資産