こんにちは、Orca Security 担当の尾谷です。

以前、こちらのブログ記事 で、Orca Security vs Prisma Cloud のパンチアウト企画 YouTube 動画をご紹介しました。

上記の動画は、2020年9月に公開されましたがラウンド 2 という形で、以下の続編が公開されており (正確には Prisma Cloud Compute と比較した動画 やその他ベンダーのセキュリティ製品と比較した動画もあります)、2021 年 8 月 20 日時点の PaloAlto Networks Prisma Cloud Enterprise Edition との比較動画となっております。

今回も、英語字幕や自動翻訳だと理解が難しい部分もあるため、内容をまとめました。

本ブログを一読してから動画を視聴いただくと、よりコンテンツを楽しんでいただけるのではないでしょうか。

以下は YouTube 動画のコメント欄に記載された内容の抜粋を意訳したものです。

パロアルトネットワークスは、Prisma Cloud がランタイムプロテクションという機能で Orca Security よりも秀でていると主張してきた。

Orca Security で検証したところ、このランタイムプロテクションを回避するのは、ファイル名を変更するのと同じくらい簡単だった。

前回の動画に対し、パロアルトは Orca に停止命令書を送りつけてきた。

Orca Security の CEO 兼共同設立者である Avi Shua は、パロアルトネットワーク社の法的脅威への対応として、透明性に焦点を当てたブログを発表した。

パロアルトネットワークスは Prisma Cloud のエージェントベースのランタイムプロテクション機能を強調していたが、Orca Security は検証の結果を公表することにした。

バチバチです!和を尊ぶ日本人には考えられない展開が繰り広げられておりました。

ラウンド 1 の動画が、根回しもなく、米国のセキュリティ業界の横のつながりなど微塵も感じないガチな動画だったことが分かりました。

前提

シナリオは前回のムービーと同様です。

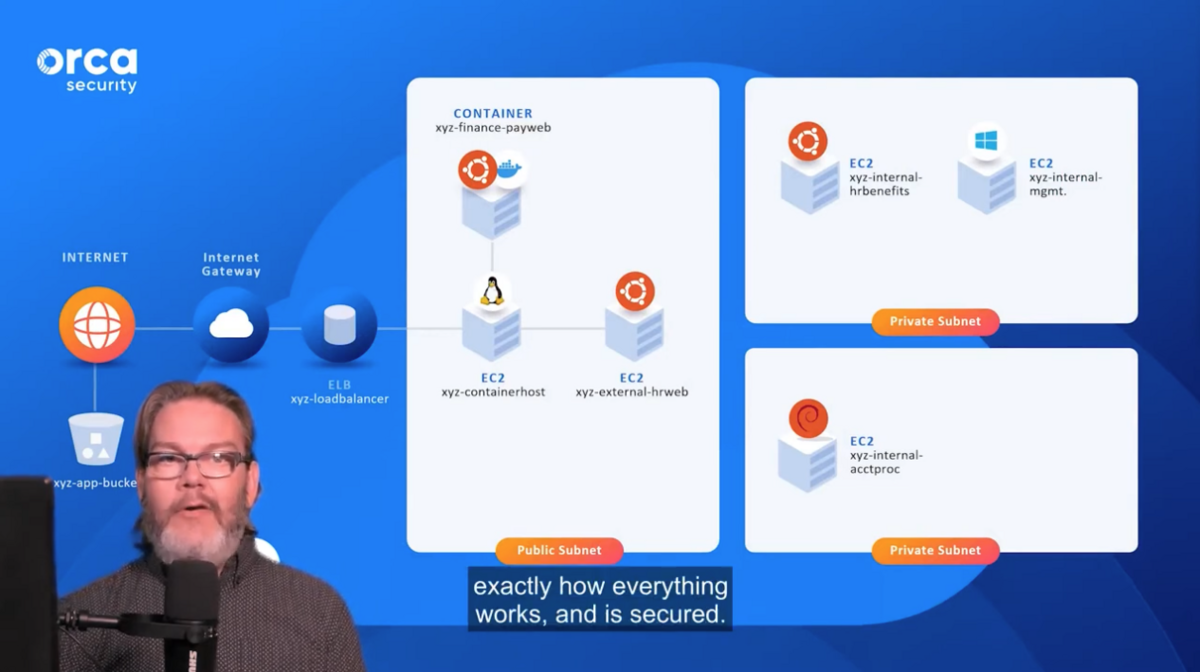

経営者になって、M&A によって新しいクラウドインフラを手に入れたものの、専門知識がなく見知らぬインフラを操作する状態から比較が始まります。

すべてのものがどのように機能し、どのように安全が確保されているのかを正確に説明できる人材がいない状況です。

構成としては、ロードバランサーがあり、パブリックサブネットに EC2 ベースで稼働するコンテナワークロードがあり、プライベートサブネットにコンテナと Windows インスタンス、EC2 インスタンスがあります。

インストレーション

https://www.youtube.com/watch?v=PfElauwbi6I#t=01m45s

Orca Security のインストール手順がデモンストレーションされます。

Orca Security と AWS アカウントを紐づける方法に関しては、こちらのブログ記事 でご紹介しています。

Prisma Cloud のインストレーション

https://www.youtube.com/watch?v=PfElauwbi6I#t=02m41s

Prisma Cloudの場合、Cloud Security Posture Management(CSPM)側をインストールする必要があり、その手順は Orca Security と非常によく似ています。

ですが、プライベートサブネットにて稼働する Debian 8.1 ベースの OS と、Ubuntu 14.04 ベースの OS で稼働する HR benefits サーバーは検出できなかったと報告されています。

そもそも、Prisma Cloud はエージェントベースの検出が前提のため、インターネットに接続できる環境がないと情報を吸い上げることができません。そのため、手間暇かけて NAT をデプロイして環境を変更したことに対して「比較のステージにも立てていない。」と、Patrick さんは酷評します。

Alert Findings

https://www.youtube.com/watch?v=PfElauwbi6I#t=05m06s

インベントリの比較

Prisma Cloud は自社で開発していたものではなく、買収によって機能拡張をしたためメインメニューのインベントリでコンテナ詳細情報が確認できない点を指摘しています。

アラートの比較

Patrick Pusher 氏は、Prisma Cloud が 重大なリスクとしてアラート表示する内容 が不適切だと指摘します。

具体的には「デフォルトのセキュリティグループがアタッチされていること。」よりも「S3 バケットが公開されていることや、マルウェアが潜んでいること。」などの方が重要だということです。

また、前回の比較ビデオのときよりも Prisma Cloud は進化していて検知可能な内容が増えているものの、リスクの重要度の割り振り自体に問題があると指摘をされていました。

https://www.youtube.com/watch?v=PfElauwbi6I#t=09m32s

09:32 から、13:26 まで Orca Security の製品説明が続きます。

こちら から弊社がまとめたブログ記事にアクセスしていただけますので、併せてご覧ください。

最後に、Prisma Cloud の Defender エージェントを全てのコンピューティングリソースにインストールするのは困難で、Orca Security のエージェントレスで対応できる優位性を主張されていました。

PALOOKA

https://www.youtube.com/watch?v=PfElauwbi6I#t=14m28s

上記リンクから動画を視聴いただくと表示されるこのタイトルの意味をお分かりになりますか?

最初、よく分からず、ググったところ非常に挑戦的な意味合いを含むことが分かりました。

2 分程度で製品比較を継続していきた正当性を説明されていました。

以下は、テストシナリオの一部で Prisma Cloud が検知できなかった問題点として挙げられた例です。

- Malware Detection (マルウェアの検出機能)

- Cryptominer & Lateral Movement Detection (マイニング手法と横移動攻撃の検出)

- Tor Node Communication Detection (ノード通信の検出)

- Exploit Detection (アクティブなエクスプロイトの検出)

スコアリング

https://www.youtube.com/watch?v=PfElauwbi6I#t=19m55s

以上の内容より、スコアリングによる判定が行われます。 この部分だけを視聴しても製品比較のダイジェストは理解できます。

2 年を経て、さらに激化した PanchOut! 企画を是非ご視聴ください。